Trouver des failles de sécurité dans des objets connectés n’a, malheureusement, plus rien d’original, étant donné le nombre d’appareils faiblement sécurisés qui sont déversés sur le marché tous les jours.

Les chercheurs en sécurité de Bitdefender Labs sont bien placés pour le savoir. Depuis quatre ans, ils décortiquent des routeurs, des caméras, des téléviseurs, des machines à café, etc. Les résultats sont plutôt déprimants. « Dans la moitié des cas, nous avons trouvé des failles qui permettaient l’exécution de code à distance par Internet. Et dans la majorité des cas, les fournisseurs n’ont réagi à aucune de nos alertes », nous explique Alex Balan, directeur recherche en sécurité chez Bitdefender Labs, de passage à Paris. Il présente actuellement le fruit de ces recherches à l’occasion de la conférence RSA USA 2019, à San Francisco.

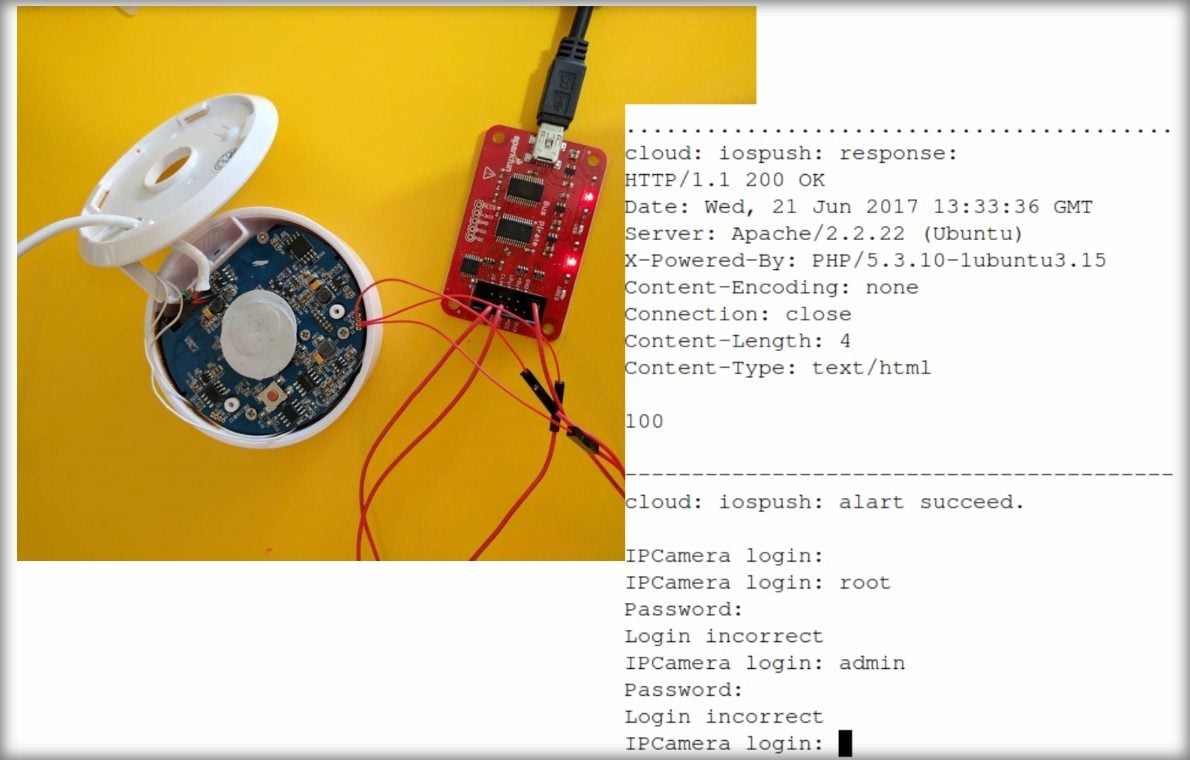

Histoire d’illustrer ses dires, l’expert a sélectionné quatre appareils vulnérables, particulièrement sensibles. A savoir des caméras de surveillance pour particuliers : Tenvis TH611, Geenker HD IP Camera, Keekoon IP Camera et Reolink C1 Pro.

Elles ne sont pas très chères, et on comprend vite pourquoi. On y trouve des services Telnet activés par défaut avec identifiant root/123, des portes dérobées diverses et variées, des mécanismes d’authentification facilement contournables, des manques de chiffrement, des fuites d’informations, des dépassements de mémoire tampon, des failles par injection de commandes, etc. C’est un véritable festival.

Une aubaine pour les botnets

Pour peu que ces caméras soient directement exposées sur Internet, les pirates peuvent les transformer en outil d’espionnage en quelques secondes. Ou en machine zombie pour lancer des attaques par déni de service.

D’ailleurs, trouver ces caméras sur la Toile n’est pas compliqué. Il suffit de se connecter sur Shodan.io, un moteur de rechercher pour objets connectés. Quelques clics suffisent pour trouver des milliers de ces caméras.

Le modèle Keekoon KK005 est particulièrement vulnérable. Les chercheurs ont trouvé d’emblée plus de 7 000 appareils directement accessibles sur le Net. Il n’est donc pas étonnant que les botnets d’objets connectés continuent de se propager. Actuellement, les chercheurs de Bitdefender Labs en surveillent plus de 200 dont 89 sont des dérivés de Mirai.

La raison de ce piètre niveau de sécurité est simple. « Tous ces fournisseurs n’ont pas l’expertise suffisante. Ils s’en foutent de la sécurité. Dans 99,99 % des cas, lorsqu’un fournisseur ne dispose pas d’un programme de bug bounty, on peut être certain que son appareil contient des failles de sécurité critique. Et quand un fournisseur crée un nouvel objet connecté, on a de grandes chances de trouver quelque part un espace de stockage Amazon S3 ouvert à tous », se désole Alex Balan.

Des solutions existent

Pourtant, il n’y a pas de fatalité. Des solutions existent pour améliorer le niveau de sécurité des appareils connectés. C’est juste une question de volonté. « Certaines techniques, comme la distribution aléatoire de l’espace d’adressage, sont compliquées à mettre en œuvre, car elles nécessitent plus de CPU que ce type d’appareils n’en dispose, et cela les feraient ralentir sensiblement. Mais il existe par exemple des techniques de chiffrement qui ne consomment pas beaucoup de CPU. Par ailleurs, je recommanderais à ces fournisseurs d’accorder plus d’importance à la qualité du code. Il faut utiliser des techniques de codage sécurisé et auditer systématiquement le code créé, par exemple en organisant des challenges », poursuit Alex Balan.

En attendant, il est préférable de se tourner vers des marques reconnues. Les géants du Net comme Google, Amazon ou Apple ont l’expertise nécessaire pour créer des objets connectés sécurisés. En dehors de ces sentiers battus, il faut essayer de s’informer sur le fournisseur. Est-ce qu’il met les fonctions de sécurité en avant ? Dispose-t-il d’un programme bug bounty ? Est-il réactif face aux alertes de vulnérabilités ? Etc. Au pire, vous pourrez toujours créer chez vous un réseau dédié aux objets connectés, histoire de limiter la casse.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.