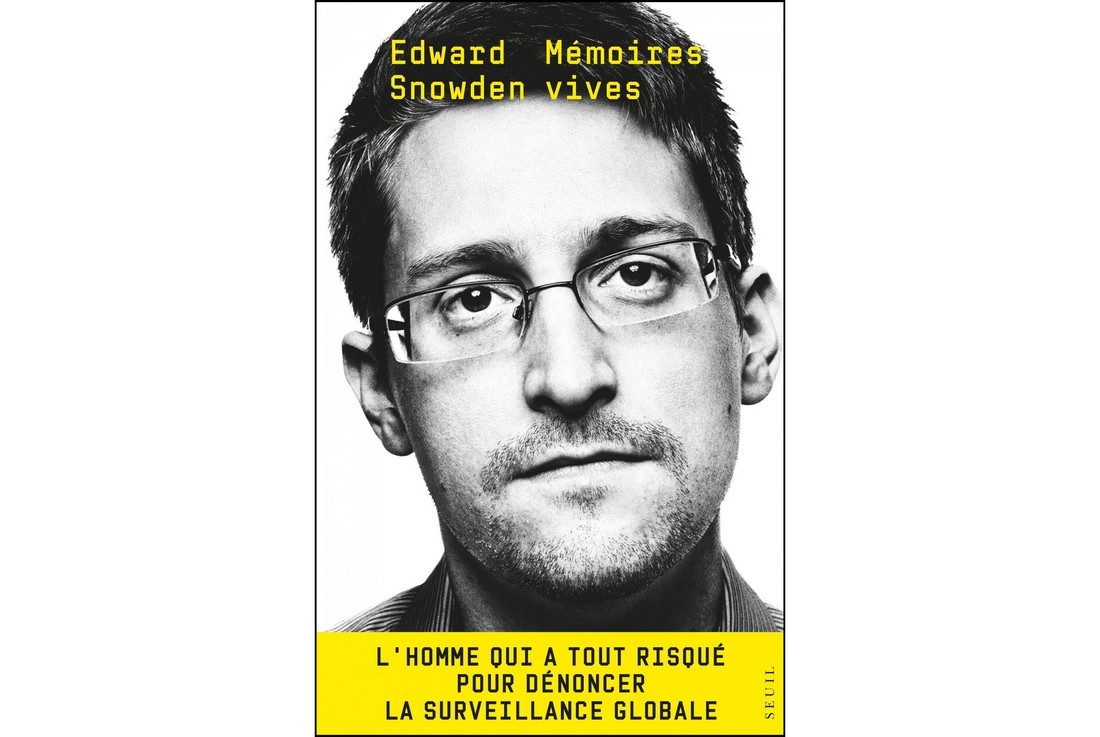

Edward Snowden est l’archétype du lanceur d’alerte. Il a pris le risque de tirer un trait sur sa carrière professionnelle et sur sa liberté pour révéler à quel point nous étions soumis à la cybersurveillance de masse, une vérité que ce fils de militaire et amoureux de la constitution américaine a jugé insupportable. Pour y arriver, il a dû braver l’une des organisations les plus puissantes au monde, la NSA. Comment a-t-il réussi ce tour de force ? La réponse se trouve dans « Mémoires vives », un récit autobiographique qui est paru récemment et qu’il a écrit à Moscou, où il est coincé depuis le 23 juin 2013.

Un simple administrateur SharePoint

Cet incroyable vol de données débute sous des latitudes nettement plus clémentes, en occurrence à l’île de Hawaï, où Edward Snowden travaillait comme sous-traitant dans une base souterraine secrète de la NSA. Salarié de Dell, il avait pour mission d’administrer les serveurs Microsoft SharePoint depuis lesquels l’agence pilotait sa gestion documentaire. Un emploi clairement sous-qualifié pour cet informaticien brillant, mais qui lui convenait bien, car il sortait d’une période de crises d’épilepsies. Cette fonction s’est révélée comme étant un poste idéal pour se renseigner sur les différentes activités de la NSA et ses programmes de surveillance.

Guidé par sa curiosité, Edward Snowden a d’abord commencé à rapatrier des documents trouvés un peu partout dans la NSA, au travers d’un readboard, un logiciel qui permettait aux agents de la NSA d’accéder aux documents d’autres services, en fonction de leur niveau d’habilitation et donc de leurs droits d’accès. L’avantage d’Edward Snowden, c’est qu’il était administrateur. Il avait donc tous les droits, et il ne s’en privait pas, car son emploi lui laissait beaucoup de temps pour lire.

Une collecte massive, automatique et aux yeux de tous

Le problème, c’est qu’il téléchargeait de plus en plus de documents, à tel point que cela commençait à devenir louche. Il a donc eu l’idée de transformer son readboard personnel en un service auquel tout le monde pouvait s’abonner. Il a conçu un programme qui, tous les jours, détectait les nouveaux documents mis en ligne par les différents services, les téléchargeait et les mettait à disposition de tous ceux qui le voulait au sein de la NSA. Et il a appelé ce service « Heartbeart », car il permettait, d’une certaine manière, de capter le pouls de l’organisation. Ce service a eu tellement de succès que plus personne ne s’inquiétait de cette archive qui devenait toujours plus grande sur ce serveur à Hawaï. C’était un camouflage parfait.

Choqué par ses lectures, Edward Snowden a ensuite pris la décision d’exfiltrer ces documents pour les révéler au grand public. Mais pour cela, il fallait d’abord en faire une sélection, histoire d’éliminer les choses inintéressantes ou les secrets d’État trop sensibles. Cette manipulation n’était pas possible sur le serveur, dont les accès étaient surveillés et consignés en permanence. Pour les mêmes raisons, il ne pouvait pas non plus y brancher un gros disque dur et faire un simple copier-coller. Il ne pouvait pas non plus récupérer ces documents sur son poste fixe, qui n’était qu’un client léger avec un disque bridé.

Là encore, il a eu la bonne idée. Sous le prétexte d’un test de compatibilité, il a cloné le service Heartbeat, et donc son archive, sur d’anciens PC Dell. Ces derniers traînaient « dans un coin oublié du bureau », n’étaient pas connectés au réseau et avaient toutes les capacités de stockage et de traitement de données requises. Le moyen idéal pour tranquillement faire le travail de sélection.

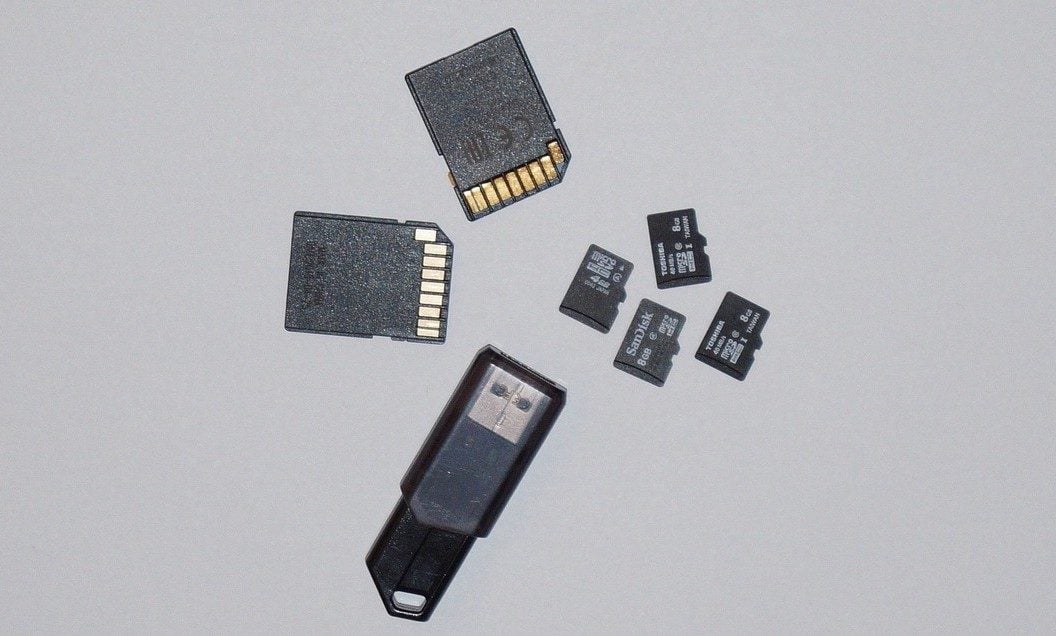

La carte SD, un support de stockage discret

Mais il restait le plus difficile : exfiltrer ces données hors de la base souterraine, où les entrées et sorties étaient scrutées en permanence par des gardes. Là encore, l’option du disque dur, voire de la clé USB, n’était pas envisageable. Ces objets sont trop voyants et déclenchent le détecteur à métaux. Après réflexion, il a opté pour des cartes mini-SD et micro-SD. « Elles sont minuscules, de véritables miracles de mémoire flash non volatile et – avec un taille de 20 x 21,5 mm pour la mini-SD et de 15 x 11 mm pour la micro-SD, soit grosso modo la taille de l’ongle de votre petit doigt – éminemment dissimulables », explique Edward Snowden.

Et surtout, compte tenu de leur faible masse métallique, ces cartes ne déclenchaient pas le détecteur à métaux. Leur désavantage, c’est que les temps de transfert étaient « extrêmement longs », et cela d’autant plus qu’Edward Snowden ne se contentait pas de simplement copier des fichiers. Ils les compressaient, les dédupliquaient et les chiffraient avant de le stocker sur une carte. « Remplir une carte pouvait prendre huit heures ou plus – toute une journée de travail », souligne-t-il.

Une exfiltration au compte-goutte

Edward Snowden sortait les cartes SD une à une de la base. Parfois il en planquait une dans une chaussette, parfois dans la bouche, parfois tout simplement dans une poche du pantalon. Mais le plus souvent, il utilisait l’intérieur d’un cube du Rubik’s Cube. Cet objet avait l’avantage d’attirer l’attention, tout en faisant diversion. « Les gardes (…) me connaissaient comme le gars au Rubik’s Cube (…). J’étais devenu tellement bon que j’y arrivais d’une seule main. Il était devenu un totem et une source de distraction. Autant pour moi que pour mes collègues (…) J’ai acheté quelques Rubik’s Cube que j’ai distribués autour de moi. Je donnais des tuyaux à ceux qui en prenaient un. Plus les gens seraient habitués au Rubik’s Cube et moins leur viendrait l’idée de s’intéresser de trop près au mien », relate Edward Snowden.

Une fois arrivé chez lui, le lanceur d’alerte a copié les documents sur un disque dur externe, dont le contenu était chiffré à l’aide de « plusieurs algorithmes » utilisant « plusieurs implémentations ». Ainsi, « si l’une des méthodes de cryptage échouait, les autres continueraient à garder les fichiers en sécurité. » Ces données n’étaient pas protégées par une simple mot de passe, mais grâce à une multitude de secrets qui étaient « dissimulés un peu partout » et qu’il fallait réunir pour déchiffrer le disque. Sauf un, qu’il a conservé sur lui : « si je détruisais l’unique morceau que j’avais gardé, je détruisais à jamais toute possibilité d’accéder aux secrets de la NSA », explique Edward Snowden.

Hong Kong, le no man’s land idéal

Il ne lui restait plus qu’à prendre contact avec des journalistes, ce qu’il a fait en faisant du « war driving » sur Hawaï. Muni d’une antenne et d’un PC sous Tails Linux, il a parcouru l’île pour localiser les points d’accès Wi-Fi faciles à pirater. Ces accès tiers lui permettait de brouiller les pistes et d’envoyer ses messages chiffrés en toute sécurité. Une fois le contact établi avec Glenn Greenwald et Laura Poitras, il a choisi Hong-Kong comme point de rendez-vous. Une décision guidée par une analyse géopolitique. Après avoir éliminé toutes les dictatures et tous les pays plus ou moins sous influence américaine, il ne restait finalement que cette ancienne colonie britannique.

« C’était ce que je trouverais de plus proche d’un no man’s land, mais avec une grande vitalité médiatique et une culture protestataire, sans parler de son Internet quasiment non filtré. C’était une bizarrerie, une ville mondiale raisonnablement libérale dont l’autonomie sur le papier mettrait suffisamment de distance entre la Chine et moi pour limiter la capacité de Pékin à entreprendre des actions publiques contre les journalistes ou moi (…), mais dont l’appartenance de fait à la sphère d’influence de Pékin réduirait la possibilité d’une intervention unilatérale des États-Unis », peut-on lire dans son récit.

Le reste de l’histoire est connu et peut se revisionner dans l’excellent documentaire « Citizenfour » de Laura Poitras. Le 5 juin 2013, les premiers articles sur les programmes de surveillance de la NSA étaient publiés. Le début d’une longue série qui a fait prendre conscience au monde entier de la sombre réalité de l’Internet d’aujourd’hui.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.