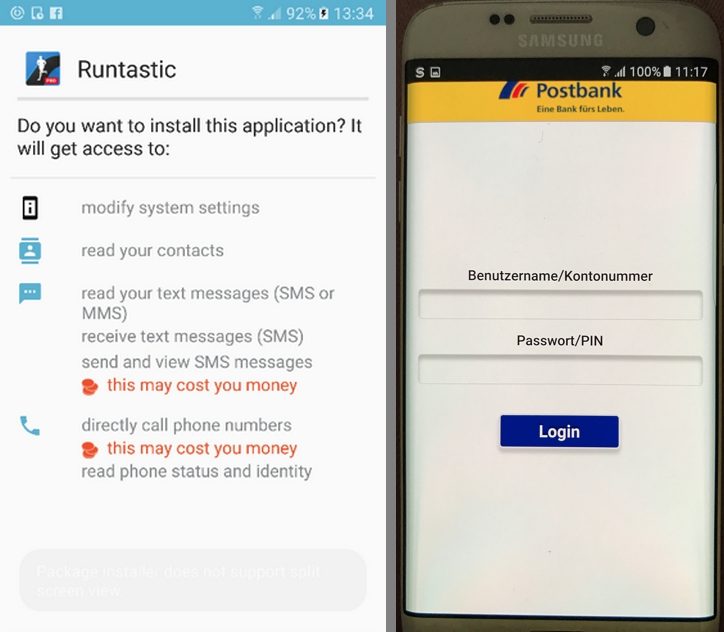

On ne peut pas le dire assez souvent : il ne faut pas télécharger des applications mobiles Android directement depuis un lien reçu par SMS ou intégré sur une page web pornographique. On est quasiment certain de ramasser des logiciels vérolés. L’un d’entre eux se diffuse de cette manière avec un succès non négligeable, à savoir le botnet « Marcher ». Il s’agit d’un cheval de Troie bancaire qui se fait passer pour une application légitime et connue, telle que Runtastic, WhatsApp ou Netflix. Ce malware existe en plus d’une dizaine de versions différentes, chacun créant un botnet de plusieurs milliers de terminaux zombies.

Toutes les banques françaises sont visées

En février 2017, les chercheurs en sécurité de Securify B.V. ont analysé l’un de ces botnets. Il était principalement actif en France et en Allemagne, avec respectivement 2198 et 5696 victimes. Ils sont en train d’en analyser un autre du même ordre de grandeur, qui a été baptisé « HisHeatWant » et qui totalise déjà plus de 8600 zombies. Là encore, la France et l’Allemagne semblent être les plus touchés, en piratant des comptes d’une quarantaine d’applications bancaires. Toutes les banques françaises sont visées: ING, Axa, Banque populaire, BRED, Société générale, BNP Paribas, Fortuneo, B For Bank, CIC, Carrefour, Caisse d’Epargne, LCL, Crédit agricole, etc.

https://twitter.com/SfyLabs/status/868921194204061696

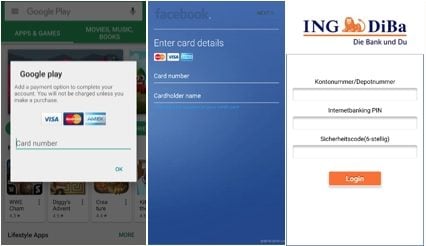

Comment se passe l’infection ? Quand on installe cette fausse appli, elle demande toute une série de droits d’accès inhabituels qui devraient mettre la puce à l’oreille. Pour récupérer les identifiants bancaires de l’utilisateur, elle utilise deux techniques : le transfert de SMS pour mettre la main sur les codes d’authentification envoyée par la banque ; et des interfaces bidon qui simulent à la perfection les applications bancaires visées. Concrètement, le malware attend que l’utilisateur ouvre son appli bancaire. Immédiatement, il va alors générer une fausse page de connexion qui va venir se mettre par-dessus la véritable application. L’utilisateur ne remarque rien et rentre ses identifiants sans savoir qu’ils seront transférés aux serveurs de commande et contrôle de pirates informatiques.

Les pirates ne ciblent d’ailleurs pas seulement des applications bancaires, mais aussi des applications populaires comme Instagram, le Play Store, Facebook, Gmail, Amazon ou Skype. Là encore, le malware va générer un « overlay » graphique qui incitera l’utilisateur à rentrer des données de cartes bancaires.

D’après les analyses de Securify et Fortinet, le code du malware est assez sophistiqué, notamment quand il s’agit d’éviter les chercheurs en sécurité et les antivirus. Il dispose ainsi de toute une batterie de tests qui lui permettent de savoir s’il est installé sur un véritable smartphone ou dans un émulateur, et d’identifier les éventuels antivirus installés. Le cas échéant, le malware va faire en sorte que l’utilisateur ne puisse jamais utiliser son antivirus. Dans le cas de « HisHeatWant », les pirates auraient réussi à récupérer plus de 750 identifiants bancaires et 206 numéro de cartes bancaires.

https://twitter.com/SfyLabs/status/869066357257752576

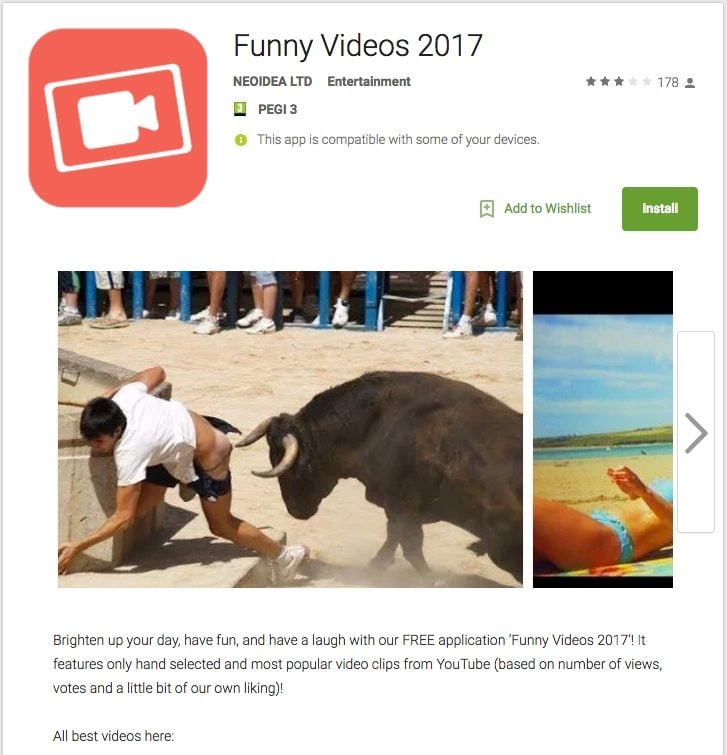

Le problème, c’est qu’il ne suffit pas de limiter ses téléchargements applicatifs à Play Store pour être en sécurité. Les pirates arrivent régulièrement à placer certaines de leurs applications vérolées sur la boutique de Google. C’est le cas tout récemment de BankBot, un cheval de Troie bancaire que Securify a également analysé et qui utilise presque le même modus operandi. Il se camoufle dans de fausses applis de « vidéos fun ». Une fois installé, il cherche à siphonner les identifiants par des écrans de connexion bidon. Bref, restez sur vos gardes.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.