Les dernières failles de sécurité révélées par les chercheurs du Project Zero de Google touchent quasiment tous les processeurs Intel conçus depuis 1995. Et les puces AMD ou ARM peuvent également être touchées. Ces vulnérabilités concernent, du coup, les serveurs, les ordinateurs de bureau, les ordinateurs portables, les smartphones, et les tablettes. Bref, à peu près tout ce qui comporte un processeur !

Heureusement, les éditeurs de systèmes d’exploitation sont en train de réagir en proposant des correctifs pour empêcher les attaques ou limiter les risques. Voici un tour d’horizon des OS et des navigateurs.

Windows

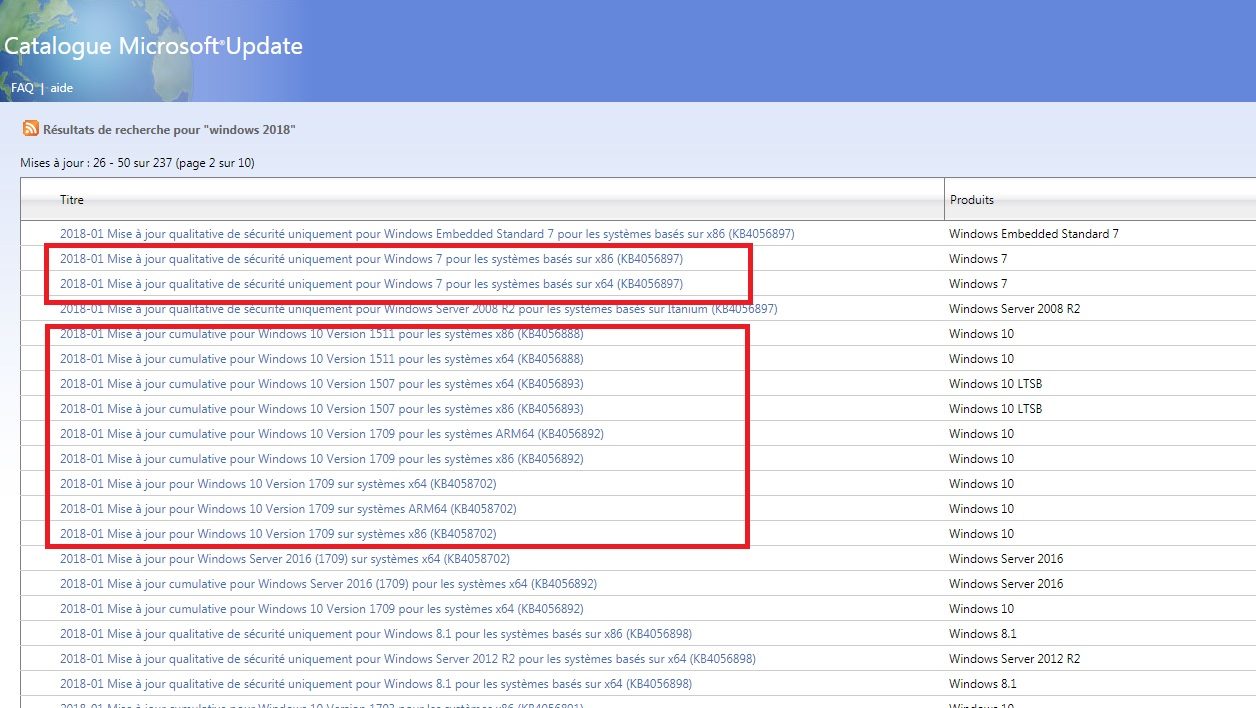

Microsoft a commencé à déployer des correctifs pour les différentes versions de Windows 10, ainsi que Windows 7 et Windows 8. Ils seront automatiquement installés dans le cadre de Windows Update et peuvent également être téléchargés sur le site de Microsoft. Pour trouver le correctif, tapez Windows 2018 dans la zone de recherche. Cliquez sur Dernière mise à jour pour afficher les mises à jour les plus récentes et recherchez celle qui vous concerne selon votre version de Windows. Attention toutefois, le patch peut provoquer quelques soucis avec certains antivirus. Une liste des antivirus compatibles est disponible dans ce document.

macOS et iOS

En attendant la réponse officielle d’Apple, l’expert en sécurité Alex Ionescu a remarqué que macOS disposait déjà un correctif depuis la version 10.13.2 déployée le mois dernier.

The question on everyone's minds: Does MacOS fix the Intel #KPTI Issue? Why yes, yes it does. Say hello to the "Double Map" since 10.13.2 — and with some surprises in 10.13.3 (under Developer NDA so can't talk/show you). cc @i0n1c @s1guza @patrickwardle pic.twitter.com/S1YJ9tMS63

— Alex Ionescu (@aionescu) January 3, 2018

Apple a depuis répondu officiellement en précisant que tous ses appareils, à l’exception de l’Apple Watch, étaient concernés. En attendant une mise à jour de Safari et de nouveaux patchs de sécurité, l’entreprise recommande de mettre à jour ses appareils (les versions actuelles diminuent en effet l’impact des failles) et de ne télécharger que des applications en provenance de l’App Store.

Linux

Les développeurs du noyau Linux ont publié des correctifs qui isolent le noyau dans un espace d’adresses mémoire totalement séparé. Ce procédé porte l’acronyme KPTI (Kernel Page Table Isolation).

Android

Google vient de publier un correctif de sécurité pour ses mobiles Pixel et Nexus. Il suffit donc d’effectuer une mise à jour du système. En revanche, il faudra attendre que les constructeurs de smartphones et de tablettes décident de publier le correctif pour leurs appareils. Nous vous conseillons donc de vérifier régulièrement si une mise à jour du système est disponible.

Firefox

A partir de la version 57, une fonction interne est modifiée et une autre supprimée, afin d’empêcher leur utilisation pour une attaque. Mozilla prévoit une solution plus élégante pour corriger le problème dans une version future de son navigateur, mais prévient que son implémentation prendra du temps.

Chrome

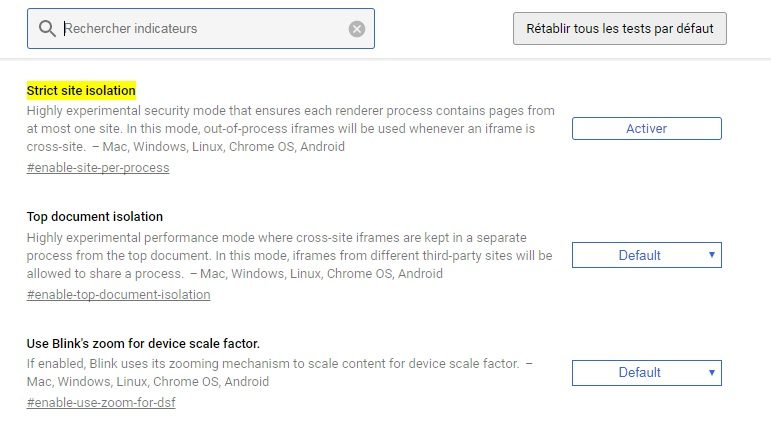

A partir de la version 64, prévue pour le 23 janvier, le moteur JavaScript est modifié pour empêcher les attaques. En attendant, il est possible d’activer une option baptisée « Site Isolation », qui ouvre chaque site Web dans un processus séparé. Pour l’activer, tapez chrome://flags/#enable-site-per-process dans la barre d’adresse, puis cliquer sur Activer pour l’option Isolation des sites stricte.

Il faut ensuite redémarrer Chrome.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.