- Windows 7 vous protège-t-il mieux que Windows XP ?

- Des fondations plus saines

- L’UAC New Look

- Vérités et mythes sur les comptes administrateur

- Les outils de sécurité sous Windows 7

- Exemples par la pratique

Windows XP et Windows 7 ne sont pas égaux face aux menaces Internet. Voici en pratique comment l’un et l’autre se comportent face à différentes attaques actuelles.

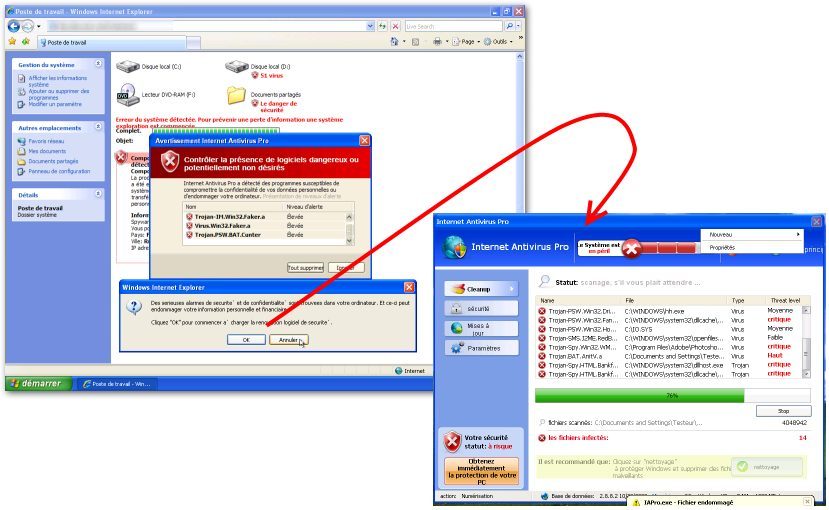

Premier cas : infection par Rogue

En visitant un site Web à partir d’une recherche Google sur le nom d’une star, une pop-up s’est affichée présentant un faux poste de travail avec un faux scan en tâche de fond et une fausse alerte de sécurité. Internet Explorer affiche une boîte d’alerte avec un étrange message.

Le plus étrange, c’est que l’alerte ne s’en va pas tant que l’utilisateur clique sur Annuler. Sa seule solution est d’éteindre son PC. La plupart des utilisateurs optent alors pour OK en désespoir de cause et voit le PC doté d’un tout nouvel outil « Internet Antivirus Pro ». Cet outil trouve 14 menaces totalement imaginaires (l’installation est neuve) mais surtout servira de porte d’entrée aux cybercriminels.

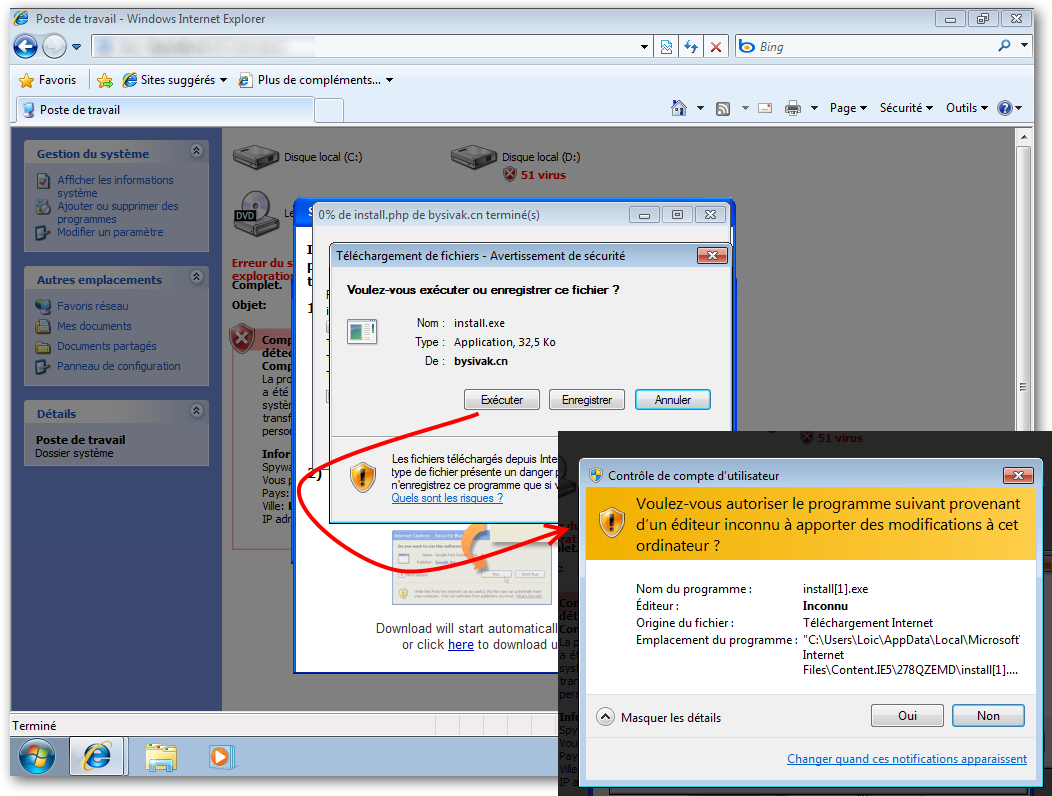

Sous Windows 7, les choses se passent un peu différemment. La page avec le faux scan s’affiche ainsi que l’alerte Internet Explorer. Mais quand l’utilisateur clique sur Annuler, les choses en reste là.

Si l’utilisateur se laisse berner et clique sur installer, IE8 affiche un premier avertissement de sécurité avec le bouton Annuler présélectionné. Si l’utilisateur choisi quand même d’exécuter le code, l’alerte UAC apparaît (signalons qu’un bon antivirus, MSE compris, serait entre temps intervenu pour indiquer le téléchargement d’un code malveillant). Là encore l’alerte UAC suggère par défaut de sélectionner « NON » à l’installation. Si l’utilisateur insiste encore davantage, ce code là n’arrivera malgré tout pas à s’exécuter : ne pouvant franchir les dernières protections du noyau, il sera déclaré incompatible.

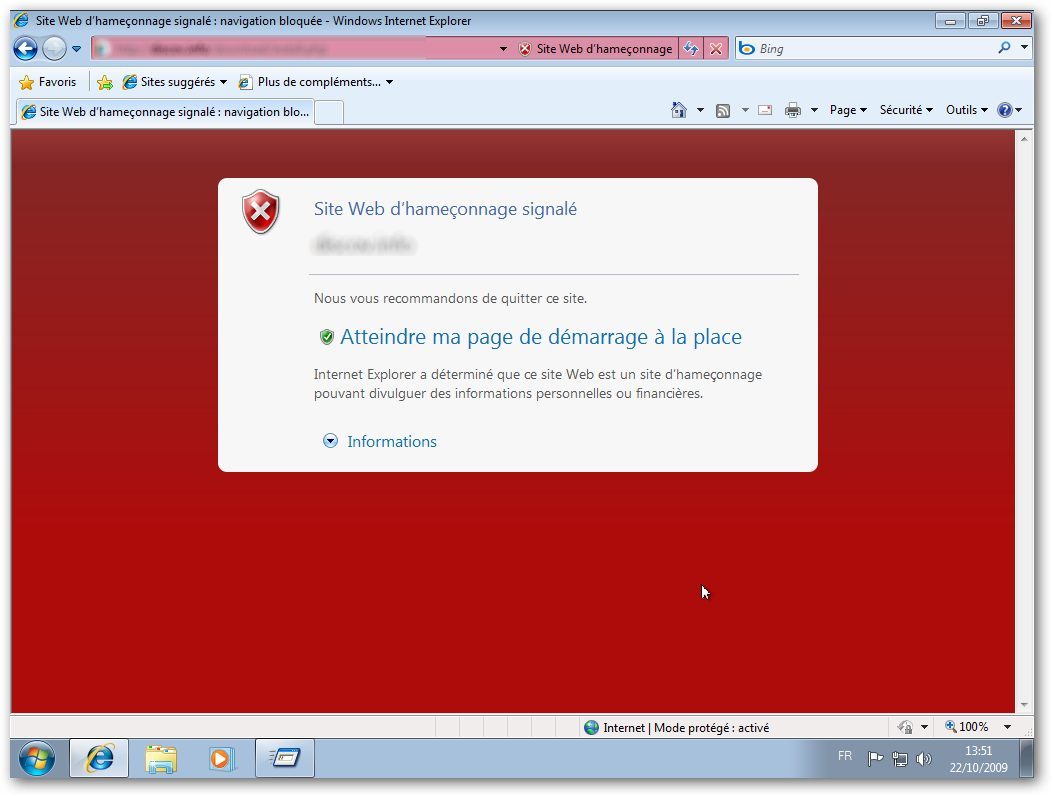

Deuxième cas : attaque par phishing

Nous recevons par e-mail, un texte en français assez affolant provenant d’une banque française indiquant que notre compte a peut-être été piraté et que l’on doit immédiatement suivre le lien donné pour entrer nos coordonnées et changer de code de sécurité. Ceci est une attaque par phishing des plus classiques.

Supposons que cet e-mail nous inquiète vraiment. Windows XP est équipé par défaut de IE6 qui n’a pas de filtre antiphishing. On accède alors sans souci à un site qui ressemble comme deux gouttes d’eau au site de notre banque mais qui n’est destiné qu’à dérober nos identifiants.

Windows 7 est lui équipé d’IE8 qui possède un filtre antiphishing et nous empêche d’accéder au site. Le filtre d’IE8 est efficace pour les spams les plus diffusés. La plupart des suites se montrent plus réactives. Dans tous les cas, restez vigilants face à ce type d’e-mails qui essayent de vous affoler uniquement pour vous attirer dans un piège.

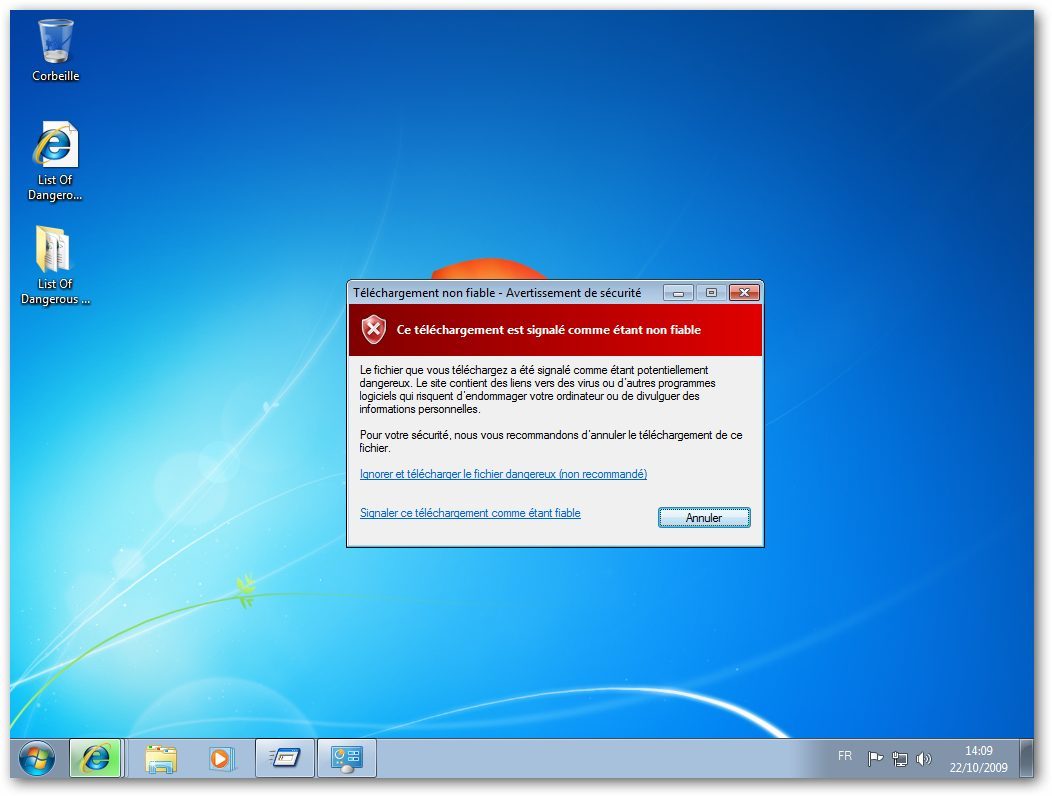

Troisième cas : un trojan sur un site

En recherchant des vidéos sur la Toile, nous tombons sur un lien qui nous encourage à télécharger une nouvelle version « bêta » du Player Flash pour mieux profiter des vidéos. Intrigué, nous cliquons sur le lien pour démarrer le téléchargement de cette version « bêta ».

Le SmartFilter d’IE8 entre alors en action pour nous signaler que ce fichier est dangereux. Il est suffisamment répandu pour que Microsoft l’ait déclaré dans sa base SmartFilter des menaces et son téléchargement est impossible. Il est vrai que depuis plusieurs semaines, de nombreux sites invitent les utilisateurs à installer Flash (bien que celui-ci soit déjà installé), un Flash délivré par le site et qui contient un installateur modifié comportant un Trojan. Sous XP avec IE7 ou IE6, l’infection aurait eu lieu sans la moindre alerte.

Quatrième cas : un spyware sur une clé

Nous tentons d’exécuter un programme depuis une clé USB. Sous Windows XP, l’installation se passe sans broncher, mais rapidement les fenêtres publicitaires envahissent l’écran.

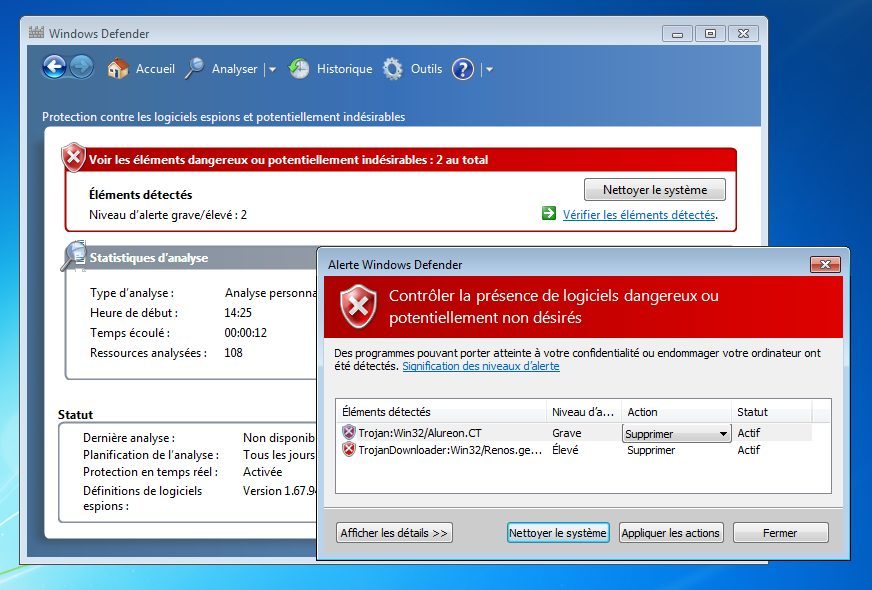

Sous Windows 7, lorsque nous double-cliquons sur le programme, une alerte UAC se déclenche signalant que ce programme est potentiellement dangereux. Nous passons outre et lançons l’exécution. Une alerte signale qu’un programme potentiellement dangereux a été détecté et qu’il doit être supprimé. Il s’agissait d’un spyware reconnu par Windows Defender.

Cinquième cas : des menaces sur le disque

Un ami nous passe un disque dur externe. Lors d’un scan régulier, Windows Defender repère la présence de codes malveillants sur le disque et le signale au travers de l’Action Center. Lorsque les scans réguliers ne sont pas réalisés, l’Action Center vous le signale et vous invite à en programmer. Windows Defender reste cependant limité dans son champ de détection.

Sur le même disque, Microsoft Security Essentials repèrera sept autres codes malveillants !

Dans d’autre cas l’infection aura bien lieu

Les essais que nous avons réalisés montrent plusieurs choses :

– Windows 7 est plus imperméable aux malwares dans sa version 64 bits que dans sa version 32 bits ;

– De nombreux malwares sont inopérants sous Windows 7, même si on force leur exécution. Toutefois certains arrivent à s’installer et font planter le système au redémarrage. Il faut alors redémarrer le système en mode sans échec pour nettoyer l’infection ;

– La plupart des installations à l’insu de l’utilisateur échouent lorsque l’on est en profil utilisateur standard ;

– Les défenses de base haussent le niveau de protection mais ne sont pas suffisantes pour des utilisateurs qui pratiquent le piratage ou l’exploration intensive du Web. Il reste impératif sous Windows 7 d’ajouter un antivirus ou une suite de sécurité.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.