- Test de la suite de sécurité gratuite de Microsoft

- L’installation de Security Essentials

- L’interface utilisateur

- L’impact sur les performances

- Analyse de la vitesse de scan

- Efficacité contre les fichiers suspects

- Efficacité contre les menaces du Web

- Efficacité contre les menaces par e-mail

- Ce qui différencie MSE d’une suite

- Conclusion : une protection plus adaptée à Windows 7

Le téléchargement de cracks, keygens, musiques et vidéos illégales est l’une des principales voies d’infection des PC. Aujourd’hui, presque 100 % des cracks et keygens sont livrés avec un rootkit et un downloader. En clair, un code téléchargeur caché télécharge toutes sortes de programmes malveillants à l’insu de l’utilisateur. En outre, bien des « screensavers » gratuits et quelques logiciels « gratuits » servent de support de propagation à des spywares et des adwares plutôt intrusifs.

MSE interroge un service de signatures dynamique

Sur le papier, MSE détecte les fichiers suspects à l’aide d’un ensemble de signatures qui sont téléchargées en permanence via Windows Update. Il surveille les malwares émergents en plus de contrôler la présence éventuelle de nouvelles signatures en quasi temps réel. Ainsi, quand un fichier ou un programme présente un comportement anormal, MSE interroge un service de signatures dynamique pour voir s’il doit être soumis pour analyse ou bien tout simplement stoppé.

Ces actions suspectes sont, par exemple, la tentative de modifier des éléments privilégiés du système ou le téléchargement d’un contenu connu comme étant malfaisant ; celles-ci vont automatiquement requérir des mises à jour depuis le service de signatures dynamique. Cela permet donc de délivrer des signatures aux utilisateurs en temps réel en fonction de la présence d’un code dont le comportement est jugé suspect. Les tests ont démontré qu’en pratique le logiciel avait effectivement un comportement proche de la théorie, et affiche des taux de détection intéressants.

Décevant dans la détection des Keyloggers

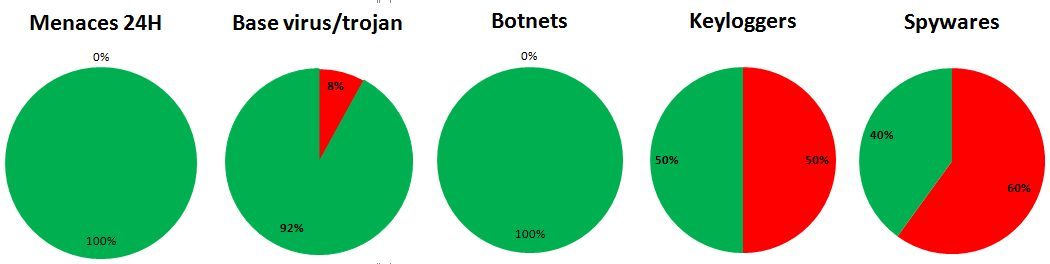

Pour tester la temps de récation de Microsoft face aux nouveaux codes, nous avons soumis le logiciel à la détection de 200 fichiers vérolés apparus sur les newsgroups et sites « underground » depuis moins de 24 heures. MSE réussit l’exploit de reconnaître 100 % de ces menaces. Certes ces fichiers ne contenaient pas 200 virus différents mais une vingtaine de variantes des mêmes virus. Mais ces fichiers portaient bien 200 signatures différentes.

Les tests sur des bases virales sont moins surprenants. MSE a détecté tous les virus et trojans relativement récents et les menaces anciennement les plus répandues. Il est en revanche passé à côté d’une bonne centaine de virus très anciens qui, soit dit en passant, ne s’exécutent pas sous Vista et Windows 7.

S’il a effectivement reconnu la dizaine de Keyloggers « underground », il n’a détecté aucun des Keyloggers « commerciaux », ceux qui sont en vente officiellement sous prétexte de contrôle parental, par exemple. Même constat sur les spywares/adwares/logiciels d’espionnage où MSE a laissé passer 60 % des codes (et notamment les logiciels de surveillance de PC commerciaux). Toutefois, nous n’avons pas essayé de les exécuter pour vérifier si MSE les détectait à ce moment là, or comme on le verra plus loin, il arrive que MSE ne réagisse qu’à l’exécution des codes (ce qui s’expliquerait notamment par une gestion peu développée des codes compactés).

MSE n’a pas reconnu les fichiers PDF infectés

Côté rootkit, le logiciel a détecté tous nos échantillons. Il s’est révélé cependant trop tendre dans la lutte contre leur exécution. Tout au moins sous XP, la combinaison Windows 7/MSE ayant correctement empêché leur installation. Signalons également que MSE n’a pas reconnu les fichiers PDF infectés que nous lui avons soumis (la faille qui les rend dangereux a toutefois été corrigée depuis longtemps par Adobe).

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.