- Le Wi-Fi se pirate facilement : protégez votre connexion Internet

- Comment nous avons piraté un accès Wi-Fi

- Sécurisez votre connexion sans fil

A la rédaction de Micro Hebdo, nous ne sommes pas des pirates experts. C’est parfait, car il s’agit justement de savoir si les manipulations ne sont pas trop difficiles. Verdict unanime : elles sont hors de

portée d’un débutant, mais réalisables par un bidouilleur.

Etape 1 : trouver la méthode

Comment pirater ? Pour répondre à cette question, nous avons interrogé Google. Le moteur nous a guidés vers un tutoriel complet et même en français. Sous couvert de présentation de la méthode pour ‘ tester son réseau

Wi-Fi ‘, ce tutoriel donne la procédure complète pour ‘ craquer ‘ une clé Wep.

Etape 2 : préparer le matériel

Une suite logicielle particulière (dont nous tairons le nom) se démarque pour ce qui est de la sécurité des réseaux Wi-Fi. Mais sa version Windows est peu performante. Le tutorial préconise donc d’utiliser un Live CD

Linux dédié à la sécurité. Nous téléchargeons donc depuis le site cette version, puis nous la gravons. Tous les pilotes des cartes Wi-Fi sont déjà fournis sur ce CD, mais toutes les cartes Wi-Fi ne sont pas compatibles pour le piratage. Toutefois,

une liste de cartes compatibles est indiquée, dans laquelle se trouve la carte USB que nous utilisons, un modèle SMC.

Etape 3 : mettre la carte Wi-Fi dans le bon mode

Nous mettons le CD fraîchement gravé dans le lecteur et relançons l’ordinateur. Linux se charge. Tous les périphériques sont reconnus, et l’interface est proche de celle de Windows. Les opérations auront toutefois lieu en lançant les

programmes nécessaires en mode texte dans des fenêtres dites ‘ console ‘, l’équivalent Linux de la fenêtre de commande Dos de Windows. Dans une première fenêtre console, deux lignes de commandes suffisent pour passer la

carte Wi-Fi USB en mode dit ‘ monitor ‘. Cela permettra de simuler l’activité sur les points d’accès Wi-Fi et d’accélérer le piratage.

Etape 4 : voir les réseaux disponibles

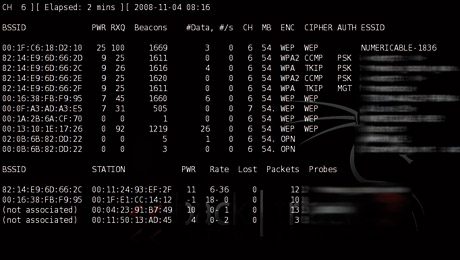

La suite de sécurité employée pour notre piratage comprend trois utilitaires distincts. Dans une console, nous lançons le premier utilitaire en lui donnant une série de paramètres qui lui précise ce qu’il doit faire : afficher

tous les réseaux disponibles à proximité et conserver toutes les données de cette ‘ écoute ‘ dans un fichier. Le programme affiche les très nombreux réseaux disponibles assortis d’un certain nombre d’informations, le BSSID

ou adresse Mac du point d’accès, l’Essid, les Datas (données) transitant sur le réseau ainsi que le type de protection utilisé. De nombreux réseaux Wep sont détectés, quel que soit le fournisseur d’accès, souvent

reconnaissable au nom du réseau lui-même.

Etape 5 : écouter le point d’accès à pirater

On relance alors le programme en ciblant notre point d’accès. Pour cela, nous donnons comme paramètre le BSSID du point d’accès. La liste des points d’accès, et des ordinateurs qui y sont connectés, s’affiche de nouveau. Pour

‘ craquer ‘ la clé Wep, ce sont les données en transit qui seront enregistrées par le programme. Comme il n’y a aucun PC connecté au point d’accès, il n’y a aucune donnée qui transite… Ce qui nous pose un

problème.

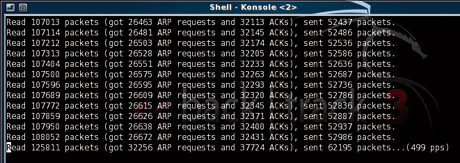

Etape 6 : stimuler et simuler l’activité

On lance en parallèle le deuxième utilitaire en lui donnant comme paramètre le nom du réseau, l’adresse Mac du point d’accès Wi-Fi et celle de notre carte Wi-Fi. Nous effectuons une attaque de ‘ fausse

authentification ‘, qui va forcer le point d’accès à être ‘ bavard ‘ avec notre carte Wi-Fi. Dans la fenêtre du premier programme, la colonne des données s’emballe : nous avons obtenu

plus de 90 000 ‘ paquets ‘ de données. Selon le tutorial, 40 000 auraient suffi.

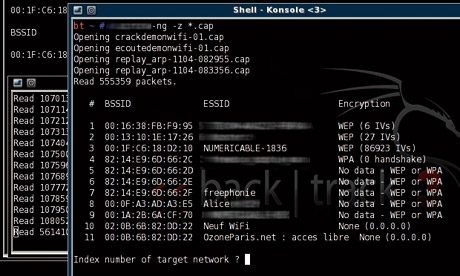

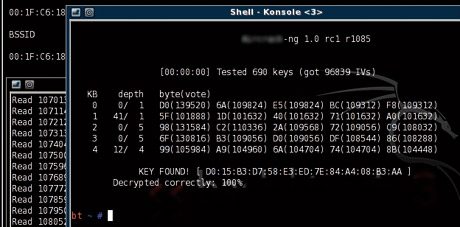

Etape 7 : trouver la bonne clé

Alors que l’écoute continue, nous lançons le troisième utilitaire de la suite, qui est chargé de calculer la clé.

Pour cela, nous entrons le nom du fichier dans lequel le premier programme enregistre les données. S’affiche alors toute une liste de points d’accès. Nous choisissons le nôtre et… le calcul de la clé Wep est, dans notre cas,

instantané !

Etape 8 : tester la clé

Nous lançons l’assistant de connexion sans fil de Linux. Puis, nous sélectionnons notre point d’accès dans la liste. Nous demandons ensuite de nous y connecter. La clé Wep est alors demandée. Nous entrons la clé que nous venons de

calculer. Succès total !

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.