Si le phishing commence à être connu de tous, il est néanmoins peut-être bon de le redéfinir une fois encore. Il s’agit pour un pirate de récupérer des données sensibles en usurpant une identité. Cela passe

généralement par l’envoi d’un e-mail prétendument émis par la banque du destinataire. Un lien offre de se connecter au site de la banque pour y confirmer une information. Malheureusement, le site n’est pas celui de la banque mais un autre site, qui

lui ressemble en tous points et qui a été créé par le pirate. Voilà pour le phishing.Le pharming est une sorte d’évolution vicieuse de ce procédé. Comme pour le phishing, l’utilisateur est abusé. Mais le procédé est plus compliqué. L’internaute se connecte bel et bien au site de

sa banque. C’est ensuite, après la page d’identification, qu’il est détourné vers une fausse page. Là, il lui est demandé de saisir les clés permettant de faire des virements vers des comptes gérés par d’autres banques. Les pirates récupèrent ainsi

non seulement l’identifiant et le mot de passe de l’utilisateur, mais aussi ses clés confidentielles.Comment est-ce possible ? Grâce à un cheval de Troie (trojan en anglais). Installé sur le PC de la victime, il déclenche les actions voulues par le pirate en temps et en heure, mais, en prime, c’est lui qui

retient les informations d’identification grâce à une fonction d’enregistrement des touches frappées. On parle de key logger. Il est donc essentiel de se prémunir contre ce genre d’attaque, qu’il s’agisse de

phishing ou de pharming.

Les sites du CIC et du Crédit mutuel ont – au cours du mois de juillet dernier – tiré la sonnette d’alarme pour nous le

rappeler.

1 – Lutter contre le ‘ phishing ‘

Première chose à faire, toujours s’assurer quand on se connecte à un site qui nécessite la saisie d’informations sensibles que celui-là est protégé par un outil de chiffrement. Deux éléments permettent de s’en assurer : le petit

cadenas présent dans Firefox ou Internet Explorer, d’une part, et l’adresse du site, qui doit commencer par https, d’autre part. Le s indique l’accès à une partie sécurisée du site Web.Deuxième point, veiller à ce que l’adresse indiquée soit bien la bonne. Certains noms de domaine proches de ceux de votre banque peuvent être utilisés par des pirates. Par exemple :

‘ https://www.mabanque.com ‘ est le site officiel et ‘ https://www.mabanqe.com ‘, le site pirate.Enfin, troisième point, il est recommandé d’utiliser les dernières versions d’Internet Explorer (7) et Firefox (2 ou supérieure). Ces deux navigateurs intègrent une fonction anti-phishing plutôt fiable et activée par défaut.

2 ?” Prévenir le ‘ phishing ‘ grâce à des outils dédiés

En plus de ces précautions usuelles, certaines banques offrent une barre spécifique qui vous informe du niveau de sécurité de la connexion. C’est le cas du Crédit mutuel, qui propose une ‘ barre de confiance ‘

pour

Firefox et

Internet Explorer. Ces barres contiennent une liste des sites liés à la banque et vous avertissent quand vous vous connectez à un site qui pourrait être

dangereux. L’installation est aisée et l’utilisation de même. Le nom du site surligné en vert signifie que vous pouvez faire confiance à ce site.

3 ?” S’assurer que le PC est sain

Comme indiqué précédemment, le pharming nécessite que l’ordinateur soit contaminé par un cheval de Troie. Heureusement, ces derniers temps, les attaques n’utilisent pas de trojan récent. Celui

qui est utilisé est d’ores et déjà identifié sous différentes appellations selon les éditeurs d’antivirus : Torpig, Anserin, Sinowal, etc. Il est donc peu probable que vous soyez contaminé si vous possédez un antivirus à jour et opérationnel

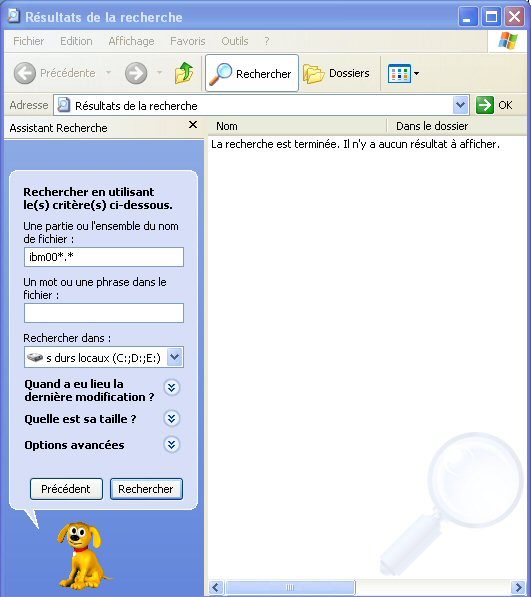

sur la machine.Pour autant, mieux vaut être sûr. La manipulation pour vous assurer que le cheval de Troie n’est pas présent sur votre PC est simple et rapide. Rendez-vous dans le menu Démarrer, puis Rechercher. Dans la fenêtre de l’explorateur de

fichiers qui s’ouvre, choisissez Tous les fichiers et tous les dossiers. Puis tapez ibm00*.*. La recherche risque de prendre quelque temps. Si rien n’est trouvé, votre PC est a priori sain. Si un fichier du

type ibm00*** (où les étoiles sont des chiffres) est trouvé avec une extension .dll ou .exe, alors vous êtes contaminé.

4 ?” Désactiver la restauration

Avant toute chose, il va falloir désactiver la restauration du système pour éviter que le virus soit réactivé lors du redémarrage du PC. Faites un clic droit sur le Poste de travail, soit dans le menu Démarrer, soit sur le bureau,

selon le type d’affichage que vous avez, et choisissez Propriétés. Sélectionnez l’onglet Restauration du système. Dans la page qui s’affiche, cochez la case Désactiver la restauration du système sur tous les lecteurs. Appliquez la modification et

validez. Passez maintenant à la suppression en elle-même.

5 ?” Supprimer le cheval de Troie

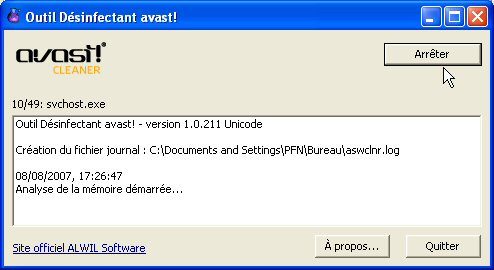

Cette étape peut être longue et fastidieuse. Pour vous simplifier la tâche, vous allez utiliser un outil gratuit. Il s’appelle Avast! Virus Cleaner et se télécharge

ici. Bien qu’il ne soit pas capable de détruire tous les virus existants, il sait reconnaître celui qui nous préoccupe ici. L’antivirus

se chargera de le traquer, de l’éradiquer, de modifier la base de registre pour effacer sa trace et supprimera également les fichiers liés à sa présence.Double-cliquez sur son icône sur le bureau. Avast! Cleaner se lance. Cliquez sur le bouton Démarrer l’analyse. Elle débute aussitôt et prendra plus ou moins longtemps selon la taille de vos disques durs et la puissance de votre PC. Le

trojan devrait être détecté et supprimé. Redémarrez votre machine et vérifiez que le fichier ibm00*** n’est plus présent sur le disque dur. Si le résultat est probant, réactivez la restauration de Windows.

6 ?” Installer un antivirus

Si vous avez été contaminé par un cheval de Troie, il y a fort à parier que vous ne possédez pas d’antivirus. Il est temps de remédier à cela. Nous vous recommandons d’adopter Avast, un antivirus gratuit téléchargeable

ici. Vous pouvez par ailleurs vous reporter à l’un de nos articles précédents pour savoir

comment l’installer et le configurer.

7 ?” Télécharger un pare-feu

Un antivirus peut éventuellement éviter qu’un cheval de Troie s’immisce dans votre PC. Mais si, par malheur, il devait échouer, il serait bon de posséder un moyen de contrôler non seulement les flux entrants dans votre machine mais

surtout (en l’occurrence) les flux sortants. Autrement dit, il vous faut un outil capable d’intercepter et d’interdire les éventuels envois d’information effectués par le trojan. Puisque le pare-feu de Windows (aussi bien XP que Vista) est paresseux en la matière, vous allez recourir à ZoneAlarm, désormais officiellement compatible avec Vista et toujours gratuit. Commencez par télécharger l’assistant

d’installation

ici.

8 ?” Installer et configurer ZoneAlarm

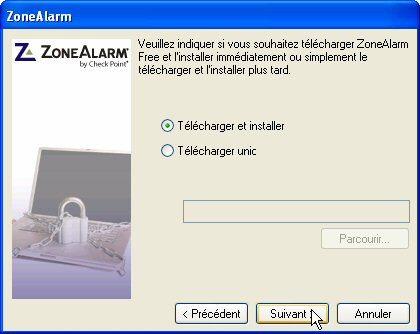

Double-cliquez sur le fichier téléchargé. La première étape vous propose de choisir entre Windows Vista et XP, a priori la bonne case est cochée automatiquement, assurez-vous en et cliquez sur Suivant. La deuxième

étape vous demande si vous souhaitez télécharger et installer ZoneAlarm ou seulement le télécharger. Optez pour la première solution, qui est activée par défaut. A la fin du téléchargement, l’installation commence.Définissez le chemin d’accès à ZoneAlarm et passez à l’étape suivante. Entrez votre nom et une adresse e-mail valide. Attention, ce n’est pas obligatoire. Ensuite, validez l’accord de licence pour que l’installation à proprement parler

se déroule. Passez rapidement la phase d’enregistrement (quatre questions rapides) et indiquez que vous souhaitez démarrer ZoneAlarm.

L’assistant de configuration demande à analyser votre ordinateur. Il va en fait faire le tour des quelques paramètres de sécurité intégrés aux logiciels utilisés pour accéder à Internet (navigateur Web, logiciel FTP, etc.). Validez en

cliquant sur Suivant. Puis cliquez sur Terminer, puis sur OK. Votre PC redémarre. Une fenêtre s’ouvre après le redémarrage, fermez-la sans rien faire. L’interface de configuration de ZoneAlarm s’affiche alors.

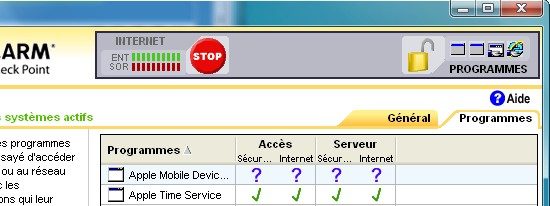

9 ?” Gérer les alarmes de ZoneAlarm

En bon pare-feu, ZoneAlarm bloque par défaut toute tentative d’intrusion ou d’extrusion. Il vous prévient pour que vous preniez une décision : refuser ou autoriser l’accès. La petite boîte de dialogue affiche le nom du logiciel qui

tente de se connecter à votre machine ou qui tente de se connecter à Internet. Vous pouvez ainsi voir si un programme essaie de se connecter dans votre dos.Par ailleurs, pour éviter d’avoir à donner votre autorisation à chaque fois, cochez la case Conserver ce paramètre. Puis cliquez sur Autoriser. Si vous changez d’avis, vous pouvez accéder à ces réglages depuis la rubrique Contrôle des

programmes, dans l’onglet Programmes de l’interface de ZoneAlarm.

10 ?” Bloquer l’accès à votre PC

En cas de crise, ZoneAlarm propose de tout bloquer, aussi bien les accès entrants que sortants. Un bon moyen de protéger votre machine avant d’aviser, à froid, de la démarche à suivre. Pour cela, cliquez simplement sur le bouton Stop en

haut de linterface de ZoneAlarm. Pour débloquer la situation, recliquez sur ce même bouton.

Votre PC possède désormais des armes solides pour éviter le pharming. Ces logiciels et précautions devraient vous éviter quelques déconvenues. Cependant gardez toujours en tête que, en terme de sécurité

informatique, le facteur le plus incontrôlable et dangereux est le facteur humain ! Soyez donc prudent quand vous ouvrez des e-mails ou téléchargez des fichiers depuis un site Web ou votre logiciel de messagerie instantanée.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.