Attention aux téléchargements d’applis par inadvertance ! Des chercheurs en sécurité de Palo Alto Networks ont mis la main sur un malware iOS assez vicieux baptisé YiSpecter qui – heureusement – sévit principalement en Chine. Créé, semble-t-il, par une société publicitaire chinoise, ce malware prend les allures d’une appli porno, mais son véritable objectif est de polluer le terminal infecté par des publicités, d’installer des applis tierces et de siphonner des données.

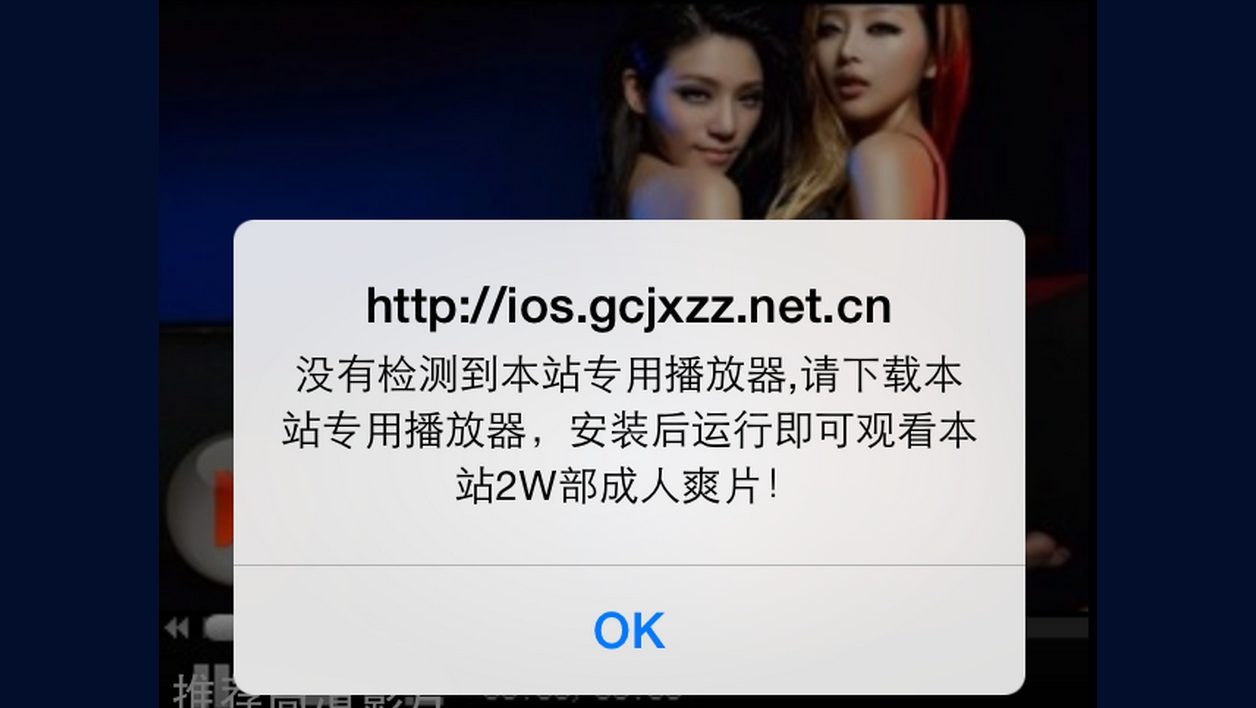

Son modus operandi est particulièrement intéressant. Evidemment, l’installation ne se fait pas par l’App Store, mais s’appuie sur la distribution dite « In-House ». En théorie, celle-ci est réservée aux entreprises qui veulent fournir aux salariés des applications à usage interne. Elle permet de distribuer des applications iOS par un simple lien web, tout en contournant les contrôles de l’Apple. Pas besoin, non plus, que le terminal soit jailbreaké. L’installation d’une telle appli provoque néanmoins une alerte qui nécessite l’accord de l’utilisateur. Malheureusement, beaucoup d’utilisateurs ne prêtent pas suffisamment attention à ce type de message.

Une diffusion multicanale

La diffusion de YiSpecter se fait de différentes manières, parfois étonnantes. La méthode la plus classique, c’est la promotion de l’application au travers de réseaux sociaux. Dans certains cas, l’attaquant s’appuie sur le ver Lingdum pour pirater les identifiants QQ (un réseau social très connu en Chine) et poster aux amis de la victime des liens vers YiSpecter. On clique plus facilement sur un lien quand il vient d’une personne que l’on connait. Mais ce n’est tout.

Le créateur de l’application a également de bons contacts avec des FAI locaux chinois, car certains d’entre injectent du code Javascript dans leur trafic pour afficher des fenêtres incitant l’utilisateur à télécharger YiSpecter. Ce qui est assez scandaleux. Enfin, l’attaquant s’appuie sur des « communautés d’installateurs ». Il existe, en effet, des sites web underground où les vendeurs et les réparateurs de téléphones mobiles sont payés au nombre d’installations applicatives effectuées sur les terminaux qui passent entre leur main. Les donneurs d’ordre sont des créateurs de malware ou d’adware, tel que YiSpecter. Chaque installation rapporte entre 0,30 et 0,40 dollar.

Des applications camouflées

Une fois installé, YiSpecter installe trois autres applications, camouflées en applications systèmes. La première, Noicon, est la plus complète. Elle détecte les caractéristiques du terminal et les envoie aux serveurs de commande et de contrôle. Elle permet aussi d’exécuter des commandes à distance, d’installer des applis tierces ou – à l’inverse – de désinstaller des applis du terminal. La deuxième, AdPage, permet d’injecter dans n’importe quel appli des pages de publicités. La troisième, NoIconUpdate, fait en sorte d’installer toujours les dernières versions de YiSpecter et consorts.

Au final, YiSpecter bénéficie d’une plateforme plutôt sophistiquée, qui s’appuie sur une multitude de techniques pour polluer le terminal. Pour se protéger, c’est simple : il ne faut pas télécharger d’applications en dehors de l’App Store. Apple, de son côté, tient à préciser que le malware YiSpecter n’affecte que les terminaux sous iOS 8.3 et inférieur. Raison de plus pour se mettre à jour (si l’on peut).

Source :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.