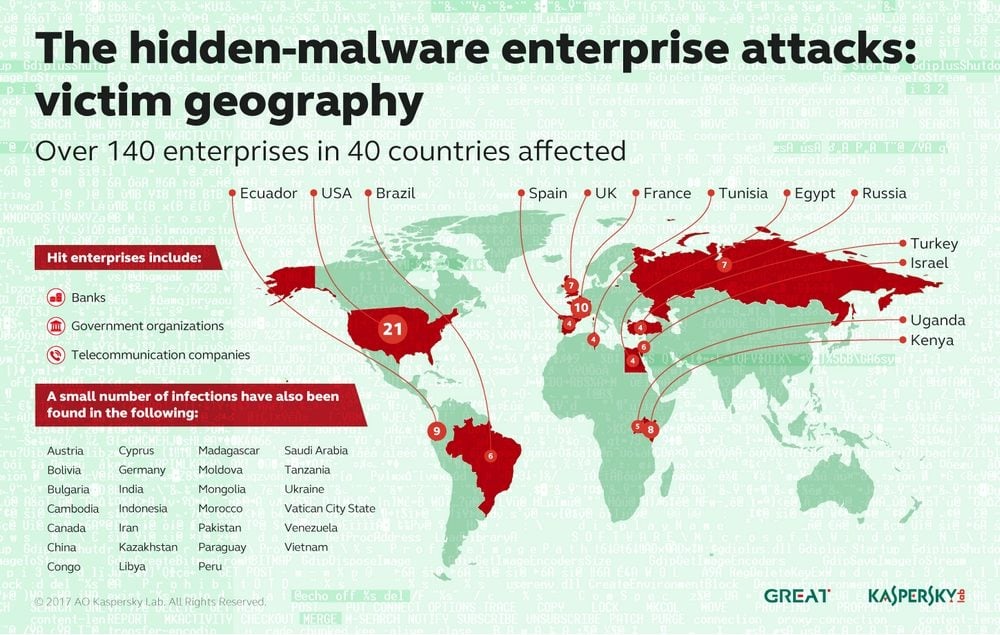

Pas de fichiers, pas de logs, à peine quelques traces en mémoire si l’on a de la chance. Le malware que viennent de découvrir les chercheurs en sécurité de Kaspersky dans des serveurs Windows de banques, d’organisations gouvernementales et d’opérateurs télécoms étonne tant par son aspect furtif que par l’usage d’outils de piratage standards. L’attaque s’appuie ainsi sur la porte dérobée Meterpreter et le collecteur de mots de passe Mimikatz qui font tous les deux parties de Metasploit, une plateforme de sécurité offensive utilisée pour des tests de vulnérabilités. La France semble particulièrement touchée par cette nouvelle technique. Sur les 140 victimes détectées, une dizaine se trouvent en France.

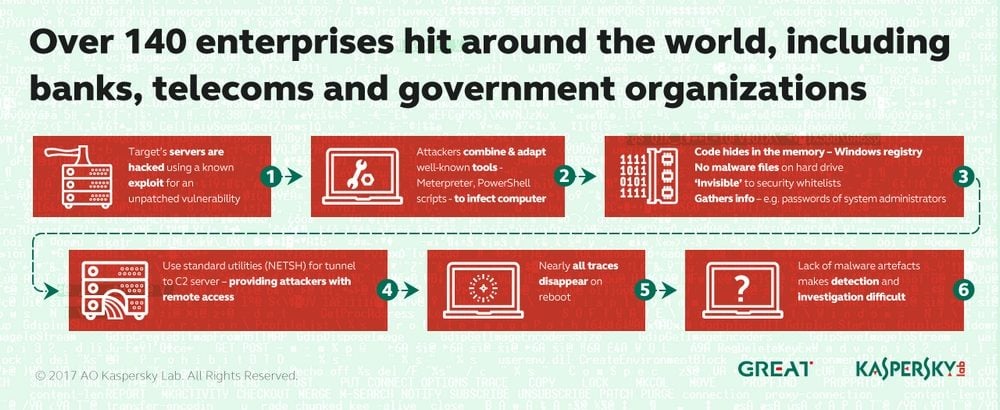

Comment se déroule l’attaque ? Quand une machine a pu être accédée par un pirate, un script écrit en Powershell est déposé dans la base de registre. Quand ce script est exécuté, il crée et charge en mémoire la porte dérobée Meterpreter. Des tunnels de communication avec les serveurs de commande et contrôle sont mis en place grâce à la commande Netsh, qui fait partie des outils standards des serveurs Windows.

Grâce à cette technique, les pirates peuvent donc se créer des accès à distance sans créer un seul fichier, ni même générer d’entrées dans les fichiers log. Le seul moyen de détecter le malware est de faire une analyse de la RAM. Justement, c’est en analysant la mémoire d’un contrôleur de domaine d’une banque que ce nouveau type de malware a été découvert l’année dernière.

La note de blog de Kaspersky n’explique pas à quoi ce malware était destiné. Il compte le révéler en détail en avril prochain, à l’occasion de sa conférence annuelle Security Analyst Summit. Auprès de Ars Technica, l’éditeur a néanmoins précisé que ce malware était utilisé pour accéder aux serveurs qui contrôlent les distributeurs de billets. Dans le but, évidemment, de les vider.

Le fait que ce malware s’appuie sur des logiciels standards complique considérablement son attribution. Généralement, les chercheurs en sécurité s’appuient sur des éléments spécifiques du code – les commentaires, les modules fonctionnels, les techniques de chiffrement, etc. – pour relier un malware à un certain groupe criminel déjà connu. Souvent, en effet, les développeurs de malwares réutilisent des techniques et des morceaux de code qu’ils ont créés pour gagner du temps. Mais si tous les outils utilisés sont standards, ce type d’analyse devient plus difficile et les auteurs peuvent davantage rester dans l’ombre.

Sources : Kaspersky, Ars Technica

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.