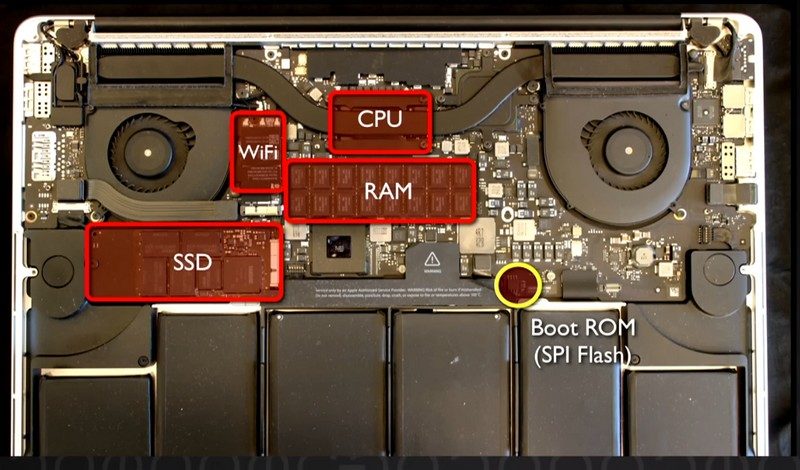

A l’occasion de la conférence du Chaos Computer Club, qui s’est terminée hier à Hambourg, le chercheur en sécurité Trammell Hudson a détaillé une grosse vulnérabilité dans les ordinateurs Apple, permettant de réécrire l’EFI Boot ROM, un composant matériel qui gère le démarrage de l’ordinateur. Après avoir effectué un important travail de rétroingénierie, le chercheur a remarqué qu’il était possible de flasher le firmware de ce composant en utilisant des adaptateurs Thunderbolt piratés.

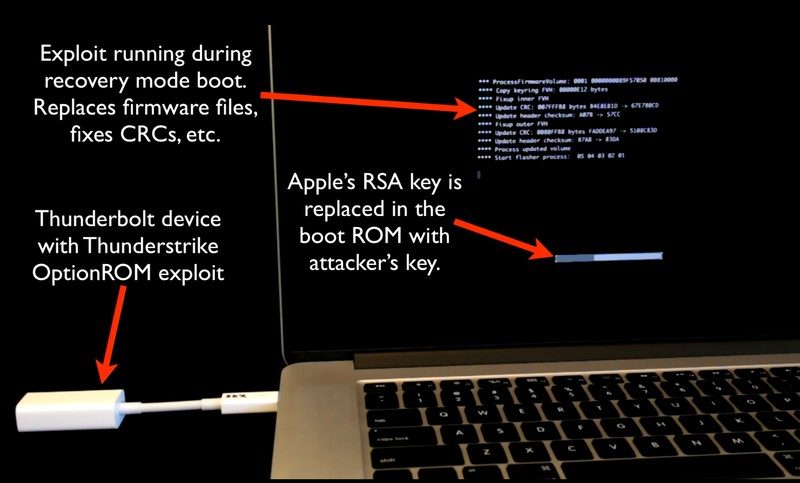

En effet, lors de la procédure de démarrage, il est possible de lire des zones de mémoires alternatives (« Option ROM ») sur des adaptateurs Thunderbolt grâce à la connexion PCIe que ces derniers intègrent. En modifiant ces zones de mémoires, il est possible d’y glisser un malware, comme l’avait déjà montré le hacker Snare en 2012, à l’occasion de la conférence BlackHat USA. Dans le cas présent, Trammel Hudson utilise ce vecteur d’attaque pour réécrire l’EFI Boot ROM. Cette attaque – baptisée Thunderstrike – fonctionne avec tous les Mac sur base Intel et disposant d’un port Thunderbolt. Donc, entre autres, tous les MacBook commercialisés depuis 2011.

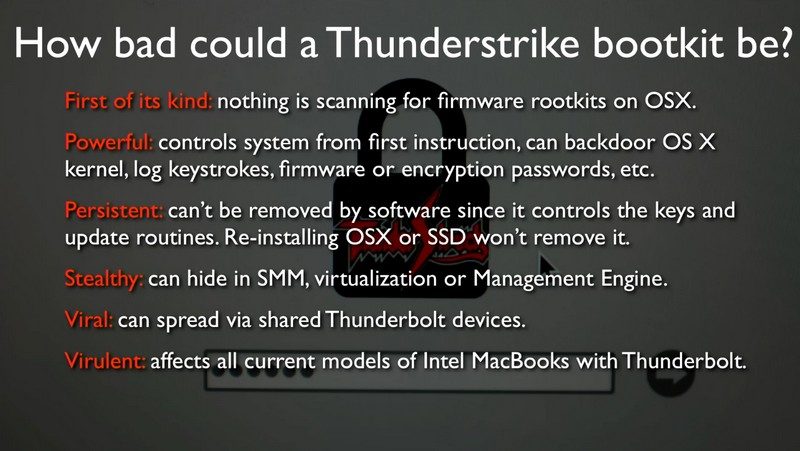

Mais alors, est-ce que c’est grave, docteur ? Oui, plutôt. Certes, il faut avoir un accès physique pour exploiter cette faille. Mais pour les pirates (ou les agents secrets) qui arrivent à passer cet obstacle, c’est le jackpot. A partir de l’EFI Boot ROM, on obtient indirectement un accès total à la machine, car il permet par exemple d’installer une porte dérobée à chaque démarrage. Par ailleurs, il est très viral : l’infection peut être diffusée facilement par le biais de périphériques Thunderbolt partagés (un écran ou un projecteur par exemple).

Enfin, ce hack est également très persistant : réinstaller le système d’exploitation ou changer de disque dur ne sert à rien, car l’EFI Boot ROM est totalement indépendant. Une réinitialisation de l’EFI Boot ROM n’est pas non plus envisageable. « Celui qui infecte l’EFI Boot ROM peut prendre le contrôle de la procédure de mise à jour et donc, par exemple, refuser automatiquement tout mise à jour provenant d’Apple, ou, encore mieux, autoriser son installation avant de l’écraser à nouveau », explique le chercheur.

Contacté par Trammel Hudson, Apple a d’ores et déjà pris des contre-mesures, en modifiant la procédure de démarrage. Dans les nouveaux Mac, la lecture d’une « Option ROM » ne sera plus possible lors d’une mise à jour de l’EFI Boot ROM. Une mise à jour sera diffusée prochainement pour les anciens modèles. Mais pour le chercheur, cette solution n’est pas assez satisfaisante. Il estime que les anciens modèles resteront toujours vulnérables, en les forçant à revenir à une configuration antérieure. Par ailleurs, il pense qu’une faille très récente baptisée « Dark Jedi Coma » permettrait de contourner les contre-mesures d’Apple et de créer une seconde version de Thunderstrike.

Pour sa part, Trammel Hudson a choisi une autre option. Il a appliqué l’attaque Thunderstrike sur ses propres Mac pour désactiver totalement la lecture d’Option ROM, ce qui annule Thunderstrike. « On ouvre la porte pour ensuite la refermer », souligne la hacker. Pas bête, mais c’est une solution très technique, loin d’être accessible à tous. En attendant, le meilleur conseil à donner est donc de bien surveiller ses périphériques Thunderbolt et de ne pas brancher n’importe quoi sur son ordinateur.

Lire aussi:

Une grossière faille de sécurité fragilise les systèmes iOS et Mac OS X, le 24/02/2014

Source:

La présentation vidéo de Trammel Hudson (en anglais)

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.