« OK Google », « Dis Siri »,… La plupart des smartphones actuels proposent désormais une palette de commandes vocales permettant, en toute facilité, de connaître la météo, de naviguer sur le web, de lancer des applis, de déverrouiller l’appareil, etc. Mais cette fonctionnalité n’est pas sans risque.

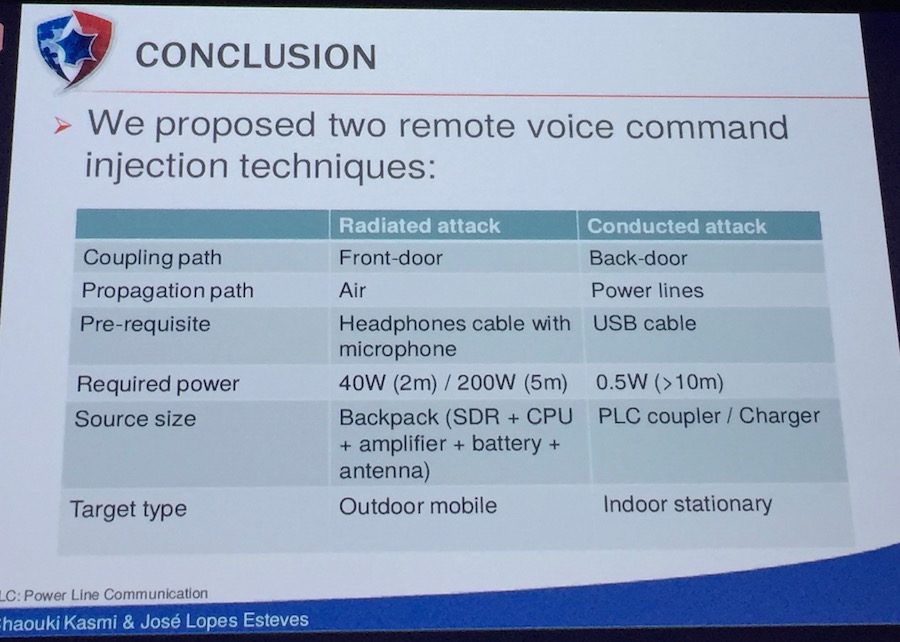

Depuis deux ans, deux chercheurs en sécurité de l’ANSSI – José Lopes Esteves et Chaouki Kasmi – explorent des scénarios d’attaque au moyen de cette fonction. L’année dernière, ils ont montré qu’il était possible d’injecter des commandes vocales dans un microcasque par rayonnement électromagnétique. Une attaque spectaculaire, mais assez limitée en pratique compte tenu de la puissance de rayonnement nécessaire. Il faut un appareil émetteur de la taille d’un sac à dos pour avoir un rayon d’action de deux mètres. Au-delà, il faut louer… une camionnette.

Le principe du courant porteur en ligne

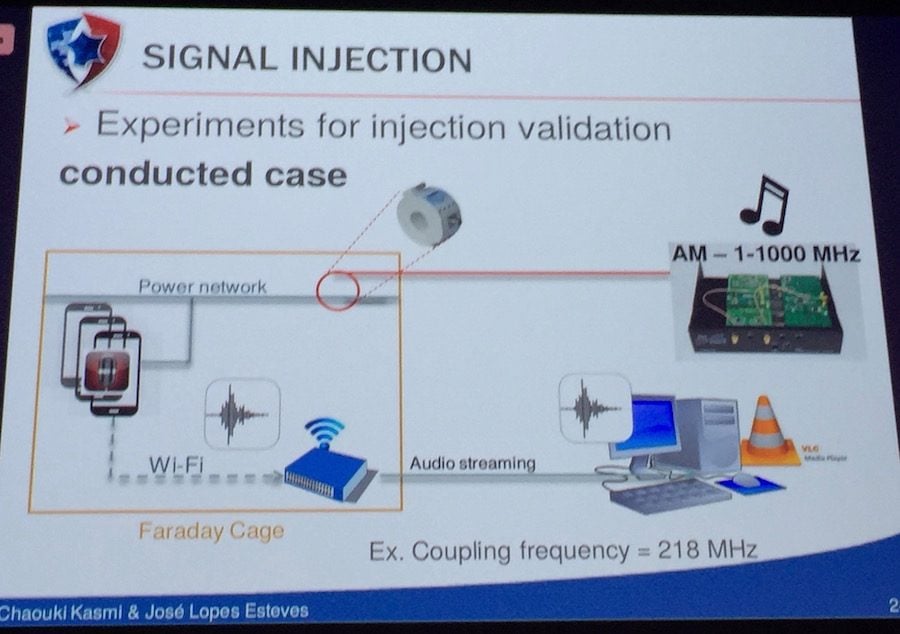

A l’occasion de la conférence « Hack in Paris », qui se déroule du 27 juin au 1er juillet, les deux compères ont présenté une méthode d’injection de commandes vocales nettement plus efficace, en faisant passer le signal malveillant par le réseau électrique, selon le même principe que le courant porteur en ligne.

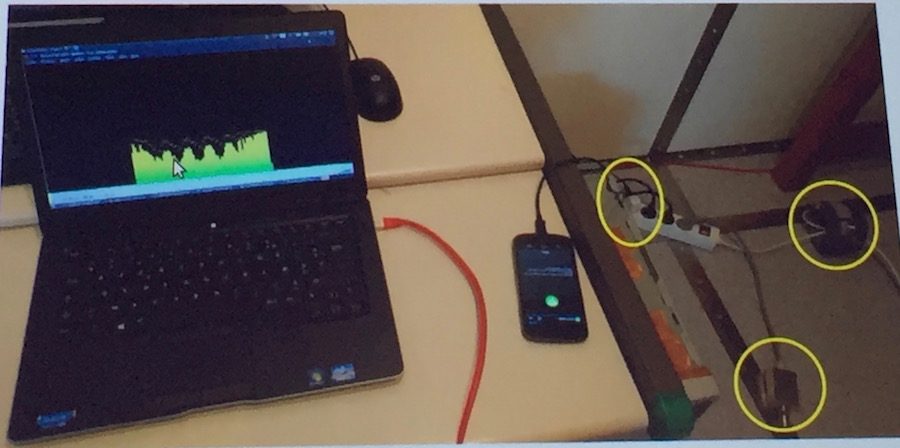

Pour générer ce signal, les chercheurs connectent une sonde d’injection directement sur une multiprise ou sur son câble qui le relie à la prise murale. Pour leur étude, ils se sont appuyés à la fois sur une sonde fabriquée maison et sur une sonde du commerce. Les chercheurs supposent ensuite que le smartphone de la victime est en charge sur le même réseau électrique. Ils ont démontré qu’ils arrivaient effectivement à simuler une commande vocale, que le smartphone soit directement branché sur la multiprise ou au travers d’un port USB d’un ordinateur.

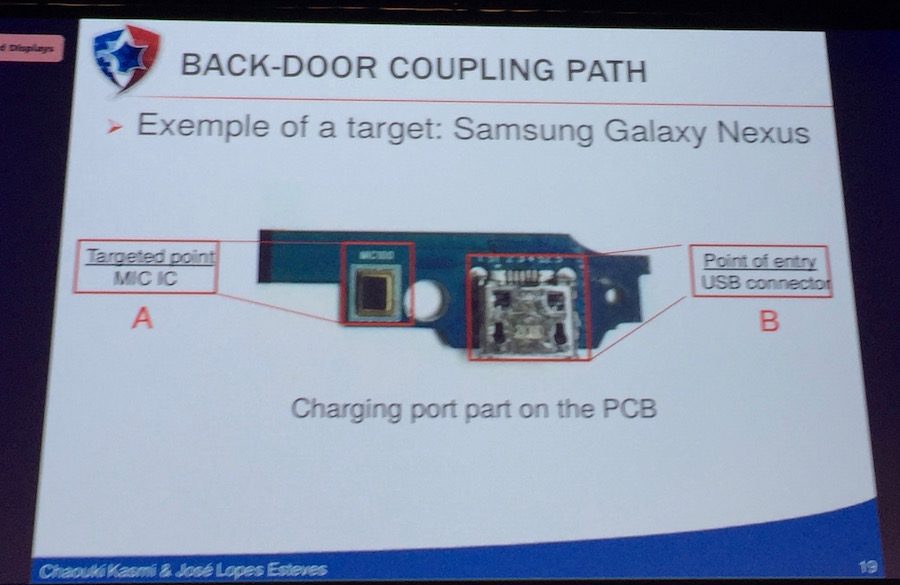

Comment est-ce possible? Le signal généré sur le réseau arrive dans le connecteur USB du smartphone et va se propager dans le composant du microphone par un effet de parasitage. C’est d’autant plus efficace si le connecteur et le composant sont proches l’un de l’autre.

Comparée à l’attaque par rayonnement de l’année dernière, cette méthode a l’avantage de ne pas nécessiter de beaucoup de puissance. Avec seulement 0,5 W, les chercheurs atteignent un rayon d’action d’une dizaine de mètres. Avec le rayonnement, il fallait 200 W pour un rayon d’action de cinq mètres. La principale difficulté, dans le cas présent, est de trouver la bonne fréquence qui permettra de faire propager le signal depuis sa source vers le composant microphone. Cette fréquence dépend non seulement de la manière dont les composants du smartphone sont agencés, mais aussi des éventuels intermédiaires (multiprises, ordinateurs) qui peuvent agir comme un filtre. Bref, cette attaque n’est pas facilement automatisable et demande beaucoup de préparation. Elle est donc plutôt réservée aux acteurs sophistiqués, type agence de renseignement.

Pour se protéger, il suffit d’activer le mode avion lorsque le smartphone est en charge. Sans connexion Internet, la commande vocale ne pourra pas être analysée, et donc executée.

Au passage, les deux chercheurs ont également montré le faible niveau de sécurité de l’authentification vocale. Celle-ci est utilisée, par exemple, dans la fonction « Trusted Voice » de Google. Elle permet de limiter l’accès à certaines commandes particulièrement critiques comme le déverrouillage de l’écran. Malheureusement, l’analyse vocale ne porte que sur le mot clé « OK Google ». Les chercheurs ont montré qu’il suffisait d’avoir un enregistrement de ce mot clé par la victime pour passer outre cet obstacle (audio replay attack). Bref, il vaut mieux ne pas activer la fonction « Trusted Voice ».

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.