Découverte il y a quelques jours, une faille zero-day dans le service « Find My Mobile » permet de verrouiller à distance n’importe quel terminal Samsung Galaxy. Dans une vidéo publiée sur YouTube, le chercheur en sécurité Mohamed Abdelbaset Elnoby a fait une démonstration d’une telle attaque. Mais que risque-t-on vraiment, en tant qu’utilisateur ? Et comment se protéger ? Contacté par 01net, le hacker égyptien nous a donné quelques éclaircissements.

D’un point de vue technique, cette faille permet de créer des attaques de type « cross-site request forgery » (CSRF). Pour l’exploiter, il faut donc que l’utilisateur soit en ligne, logué dans le service « findmymobile.samsung.com ». Le pirate doit ensuite lui envoyer concomitamment une page HTML piégée pour pouvoir activer le verrouillage.

Selon Mohamed Abdelbaset Elnoby, cette faille pourrait servir principalement à des actions de chantage : le pirate verrouille le terminal de l’utilisateur avec un code spécifique qu’il ne lui communiquerait que contre le paiement d’une certaine somme d’argent. « En combinant cette faille à des techniques d’ingénierie sociale, il est possible de construire une attaque ciblée pour piéger une personne », explique le hacker.

Piéger les utilisateurs en masse

Mais, selon lui, on peut également imaginer des attaques de grande ampleur, où le pirate n’aura pas à perdre son temps dans l’ingénierie sociale. « Il suffit d’intégrer le code HMTL piégé au travers d’une faille de cross-site scripting (XSS) dans un ou plusieurs sites populaires. Si, par exemple, vous arrivez à piéger un autre service web de Samsung, ou un forum en ligne de ce fournisseur, alors vous êtes certain de toucher un grand nombre de visiteurs qui seront automatiquement logués. La combinaison de failles XSS et CSRF peut donc avoir un impact catastrophique », souligne l’expert.

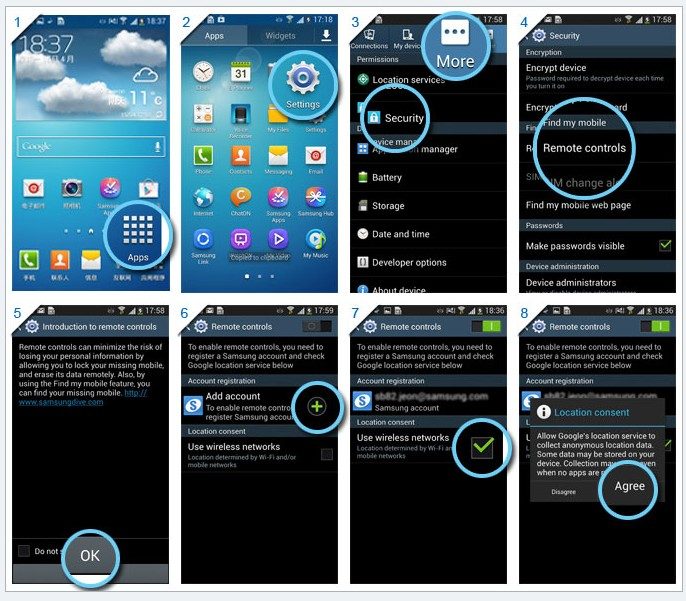

Pour se protéger, le mieux est de désactiver la fonction « Contrôle à distance » de votre appareil. La procédure à suivre dépend du modèle que vous avez. Il faut consulter les manuels d’utilisation sur le site findmymobile.samsung.com. Pour un Galaxy S5, par exemple, cette fonction se trouve dans le menu « Paramètres -> Sécurité ». Pour un Galaxy Ace, il faut aller dans « Paramètres -> Position et sécurité ».

Une autre grande marque vulnérable

Mohamed Abdelbaset Elnoby explique par ailleurs que Samsung n’est pas le seul fournisseur mobile à avoir ce type de vulnérabilités. « Après avoir publié ma vidéo, j’ai découvert des failles dans des services similaires d’une autre grande entreprise. Et dans ce cas, c’est même pire, car elles permettraient non seulement de verrouiller un terminal, mais aussi de voler toutes ses données, explique-t-il. Mais je ne peux pas dévoiler le nom de cette entreprise. Je lui ai fait part de ma découverte et j’attends une réponse. »

Le hacker estime, enfin, que la stratégie de Samsung en matière de sécurité est largement perfectible. « Je n’ai reçu aucune réponse de la part de ce constructeur. C’est dommage, car les chercheurs en sécurité ont besoin d’un minimum de reconnaissance pour faire ce travail en toute responsabilité. Imaginez si ce type d’information tombe dans de mauvaises mains ? Des entreprises comme Samsung auraient intérêt à créer des programmes de chasse aux bugs. Pour Facebook, par exemple, cela a bien fonctionné. Ce service est aujourd’hui plutôt bien sécurisé et ne souffre pas de vulnérabilités critiques majeurs, en tous les cas moins que d’autres », souligne-t-il.

Lire aussi:

Une faille zero-day permet de bloquer les smartphones Samsung Galaxy à distance, le 28/10/2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.