En quelques années, les ransomwares – ces logiciels malveillants qui infectent les ordinateurs et chiffrent les données pour extorquer ensuite une rançon – sont devenus un fléau majeur pour les internautes. La raison est simple: ce type de délit est relativement facile à faire et peut rapporter gros, tout en garantissant aux pirates une relative impunité, malheureusement.

Mais comment un tel « business » est-il mis en place? Et qui le gère ? Les chercheurs en sécurité de Kaspersky viennent de publier une étude qui, basée sur l’observation de certains groupes de délinquants, apporte quelques réponses. Premier constat : la plupart des ransomwares sont d’origine russe, sans doute pour des raisons historiques. Entre 2009 et 2011, avant l’arrivée des ransomwares cryptographiques, les pirates russes s’étaient déjà fait la main sur les ransomwares de blocage, qui empêchaient les utilisateurs d’accéder à leur système sans chiffrer les données pour autant. Cette expérience a visiblement donné aux pirates russes une certaine avance par rapport aux autres.

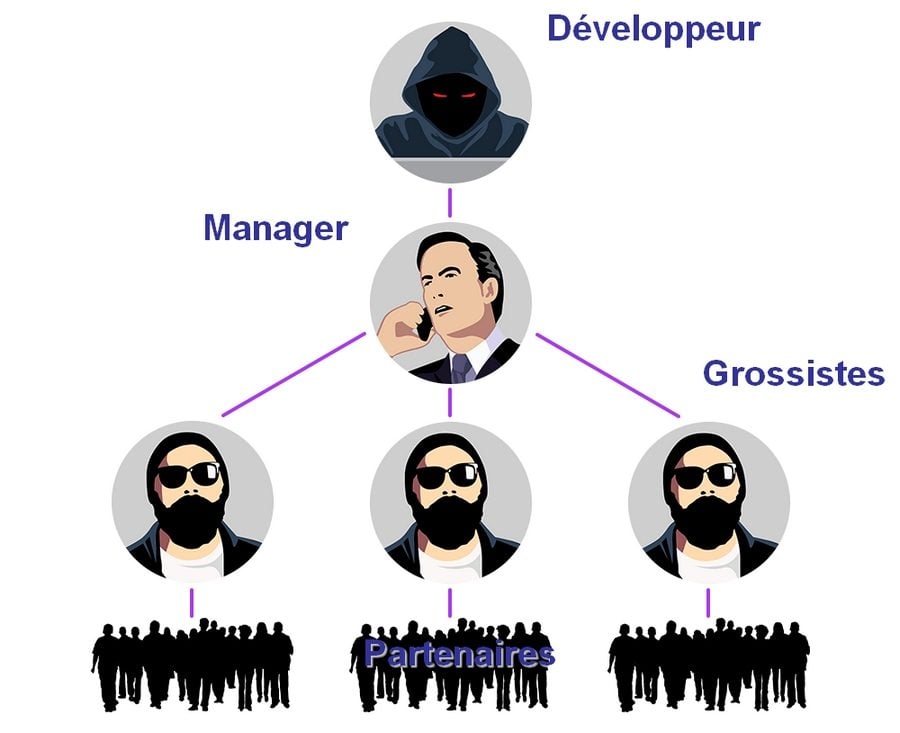

Une organisation pyramidale

Autre constat : la gestion des opérations est très structurée. Pour maximiser la diffusion du malware – et donc la récolte des rançons – certains groupes de pirates ont adopté un modèle de distribution indirecte, comme il en existe dans tous les secteurs économiques légaux. L’organisation des groupes cybercriminels est alors très pyramidale et peut regrouper plusieurs dizaines de personnes. Tout en haut se trouve le développeur du malware (« creator »), qui endosse le rôle de directeur technique en charge de la création des fonctionnalités et des patchs de mise à jour. Il travaille de concert avec un « directeur général » (« manager ») qui va recruter des « responsables de programmes affiliés » (« affiliate program owners »). Ces derniers jouent le rôle de grossistes. Leur mission est de recruter des partenaires et de leur fournir tous les outils d’infection dont ils ont besoin.

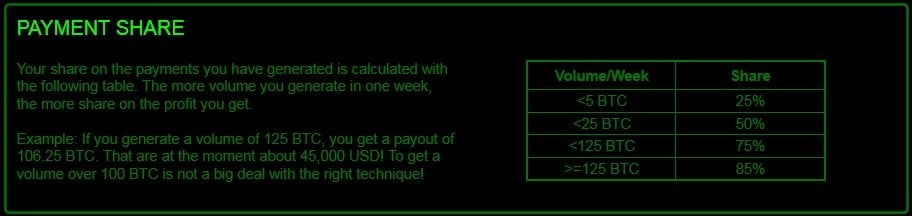

Les partenaires, quant à eux, vont alors diffuser le ransomware aux victimes. Différentes techniques sont utilisées : campagnes de spam, ingénierie sociale, piratage de serveurs dédiés, exploit kits, etc. Ce n’est pas parce qu’ils sont en bas de la pyramide que les partenaires gagnent mal leur vie. Une publicité trouvée sur le darkweb montre qu’ils reçoivent sur chaque rançon une commission qui peut aller de 25 % à… 85 %, en fonction du volume d’affaire. Dans cet exemple, pour atteindre le haut de la fourchette, il faut générer chaque semaine plus de 125 bitcoins, ce qui correspond à plus d’une centaine de victimes. Mais ce niveau de rémunération est plutôt exceptionnel. D’après Kaspersky, un partenaire dynamique gagne généralement entre 40 et 50 bitcoins par mois, soit environ 40.000 euros. Ce qui est déjà très confortable. Globalement, un tel groupe de cybercriminels affiche un taux de rentabilité autour de 60 %. Bien mieux que celui Apple.

Mais le développeur du malware n’est pas forcément impliqué dans un tel schéma de rétribution sur commission. Il peut simplement vendre son code source à un autre pirate qui l’utilisera pour monter sa propre affaire. Un code source de ransomware vaut généralement plusieurs milliers de dollars. Le développeur peut également se contenter de vendre des « builders », c’est-à-dire des programmes qui permettent de générer l’exécutable malveillant en adaptant les fonctionnalités et les paramètres.

Les builders, qui coûtent plusieurs centaines de dollars, sont destinés aux cybercriminels qui n’ont pas une grande connaissance technique, mais qui ont quand même besoin d’une certaine flexibilité dans la création logicielle. Enfin le développeur peut également ne vendre que des « builds », c’est-à-dire des exécutables malveillants aux fonctionnalités prédéterminées. Côté prix, on tombe alors à quelques dizaines de dollars.

Selon Kaspersky, ces différents modèles de commercialisation permettent aux auteurs de ransomware d’engranger beaucoup d’argent et de gagner toujours plus en compétences. L’éditeur estime que ces groupes ont désormais l’assise financière suffisante pour lancer des attaques ciblées vers les entreprises et les grands groupes. Ces opérations sont plus sophistiquées et nécessitent plus d’investissement, mais elles peuvent rapporter beaucoup plus que les rançons de particuliers. Une logique économique qui, là encore, imite parfaitement celle des entreprises classiques.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.