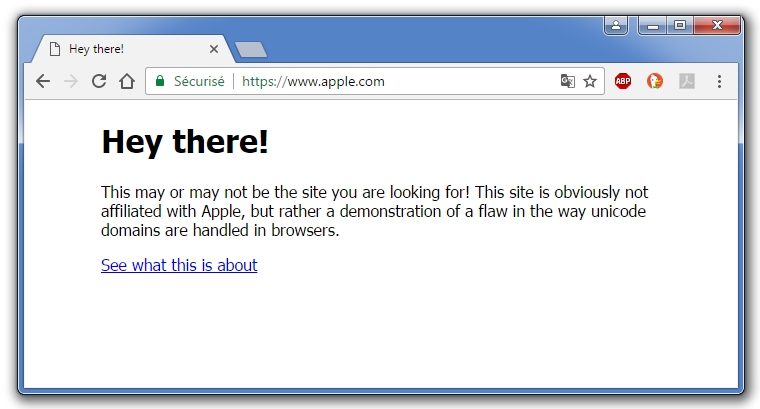

Ce qui apparaît sécurisé ne l’est pas forcément. Si vous utilisez Chrome, Firefox ou Opera et que vous cliquez sur ce lien (vous pouvez y aller, c’est juste un test), vous arrivez sur le site « www.apple.com ». Tout semble normal. La connexion est en HTTPS et on voit bien le petit cadenas vert qui nous informe sur la présence d’un certificat de sécurité en bonne et due forme. Et pourtant, il s’agit d’un faux site, créé par le chercheur en sécurité Xudong Zheng. Ce qui ouvre la porte à de multiples arnaques par phishing. Comment est-ce possible ?

En réalité, cette tactique n’est pas nouvelle. Baptisée « attaque homographique », elle s’appuie sur les noms de domaine internationalisés que l’ICANN a introduit en 2003 et qui permettent de créer des URLs avec des caractères autres que latins. Dans le cas présent, le chercheur a utilisé des caractères cyrilliques qui, étant donné la police de caractères utilisée dans la barre d’adresse, ressemble à s’y méprendre à « www.apple.com ».

Le seul moyen d’en avoir le cœur net est de vérifier le certificat. Dans Chrome, il faut aller dans « Plus d’outils -> Outils de développement » et cliquer sur l’onglet « Security », puis sur le bouton « View certificate ». On voit alors que la véritable URL est « www.xn--80ak6aa92e.com ». Rien à voir avec Apple.

Les attaques homographiques sont apparues pour la première fois en 2005, générant une alerte de la part de l’ICANN. Mais depuis, aucune véritable solution n’a été trouvée à ce problème. Comme le relève The Register, le sujet a bien été posté dans un fil de discussion de l’ICANN, mais il est loin d’avoir passionné les foules. Régulièrement, des attaques homographiques font donc leur apparition. En 2011, des spammeurs ont ainsi usurpé l’identité du site « paypal.com » en utilisant là encore des caractères cyrilliques.

Une rustine de plus à mettre en place

Les éditeurs de navigateurs tentent de lutter contre ce problème à coup d’algorithmes de filtrage et/ou de listes blanches. Chrome et Firefox, par exemple, disposent chacun d’un algorithme qui leur permet de décider quand il faut afficher l’URL en format natif ou en caractères latins. Typiquement, quand l’URL mélange des caractères de différentes origines, elle n’est pas considérée comme digne de confiance et c’est donc la version latine qui est montrée. Mais visiblement, les adresses totalement en cyrillique, comme celle forgée par Xudong Zheng, ne posaient pas de problème jusqu’à présent. Les trois éditeurs concernés seront donc contraints de mettre à jour leurs dispositifs de sécurité. Google va apporter un correctif dans la version 58, qui devrait arriver d’ici fin avril. Un patch est également en préparation chez Mozilla, mais aucune date n’a été annoncée.

Entretemps, un bon moyen pour ne pas se faire avoir est de désactiver l’affichage natif des noms de domaine internationalisés. Sur Firefox, il faut aller sur la page « about:config » et mettre la variable « network.IDN_show_punycode » à « true ». L’utilisation d’un gestionnaire de mots de passe est également vivement recommandé car ce dernier, c’est certain, ne tombera pas dans le panneau et ne fournira donc pas les identifiants.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.