Internet est en mouvance permanente. Il en va ainsi de la sécurité comme de toute autre technologie sur la toile. Les cybercriminels suivent les habitudes des consommateurs et l’évolution des protections, adaptent leurs techniques en conséquence et imaginent sans cesse de nouvelles formes d’attaques et de revenus illicites. Dans un sens, c’est aussi une aubaine pour les éditeurs de sécurité qui doivent bien évidemment adapter les défenses à ces évolutions et justifient ainsi leur mise à jour annuelle.

A l’issu d’un événement sécurité organisé cette semaine par Kaspersky à Lisbonne, deux tendances fortes se dessinent pour 2013 : la multiplication des chevaux de Troie bancaires et les attaques ciblées contre les groupes d’individus.

Les attaques bancaires

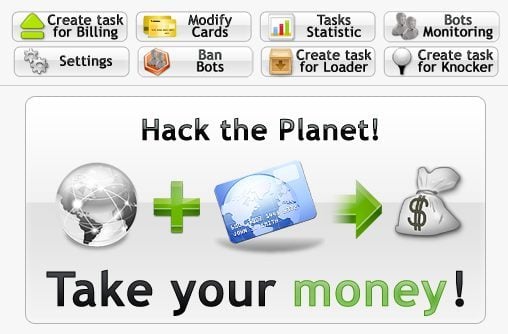

Ils s’appellent Zeus, SpyEye, Carberp, Citadel, Hermes, Torpig, etc. La plupart existent depuis de nombreuses années, mais ils ne cessent d’évoluer et s’affirment toujours plus réactifs et dangereux. Tous sont des « Branking Trojans », des chevaux de Troie bancaires. Leur usage n’est au départ pas uniquement restreint à cet usage (ces chevaux permettent aussi de prendre le contrôle des machines infectées). Ce sont des plateformes modulaires. Au travers de « plug-ins » qui les rendent très souples et plus difficiles à détecter, ils volent les mots de passe, enregistre touches ou clics de souris et surtout déclenchent des transactions bancaires de façon parfois très automatisée.

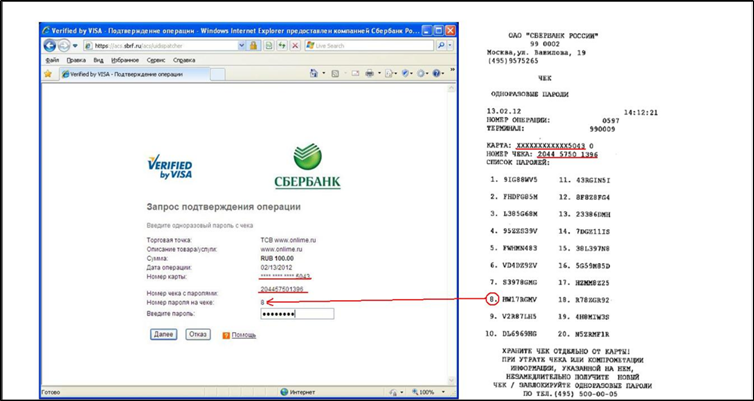

Une fois installés sur un ordinateur, ils interceptent – grâce à une technique dénommée « Man in the browser » – les flux HTML qui arrivent à votre PC avant qu’ils ne soient affichés à l’écran. Puis ils injectent du code HTML et JavaScript pour modifier ce que l’utilisateur voit à l’écran ou altérer le fonctionnement de la transaction.

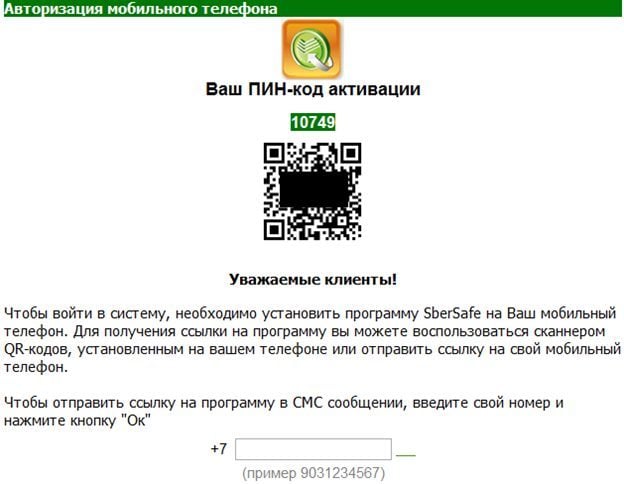

Grâce à différents stratagèmes et notamment à des déclinaisons mobiles, ils savent désormais contourner les mécanismes de double-authentification par mot de passe unique mis en place par les banques. Kaspersky Lab constate que, désormais, les cybercriminels s’adaptent de plus en plus rapidement aux mécanismes de protection mis en place par les banques et y trouvent des parades.

Par exemple, après avoir infecté votre machine, Eurograbber attend que vous vous connectiez une première fois à votre banque. Une fois connecté sur le site bancaire officiel, un message apparaît vous demandant de saisir votre numéro de téléphone afin de renforcer la sécurité des accès. Vous recevez alors par SMS un lien pour installer « l’outil mobile de double authentification » qui n’est autre qu’un malware mobile (Android, Symbian, iPhone jailbreakés, BlackBerry) destiné à intercepter et contourner les mécanismes de double-authentification de la banque.

Autre exemple, certaines versions de SpyEye modifient à la volée la page de votre banque pour masquer les transactions illégales qu’il a réalisées. Autrement dit, ce qui est affiché par votre navigateur ne retranscrit pas la réalité de votre compte.

Évidemment, pour fonctionner, ces malwares doivent d’abord infecter votre ordinateur. Et donc contourner l’antivirus. Le kit Zeus peut par exemple générer 400 exécutables uniques par minute, ce qui rend caduque toute détection par signature. Les cybercriminels disposent aujourd’hui de services similaires à VirusTotal.com pour vérifier que leur malware n’est pas détectable par les antivirus. La plupart du temps, les infections sont réalisées en visitant une page Web : un code d’exploit inséré dans la page (ou un bandeau publicitaire) vient tester les vulnérabilités de votre machine (vulnérabilités Java, Flash, PDF Reader, du navigateur, etc.) et exploite la première faille détectée pour installer un malware à votre insu.

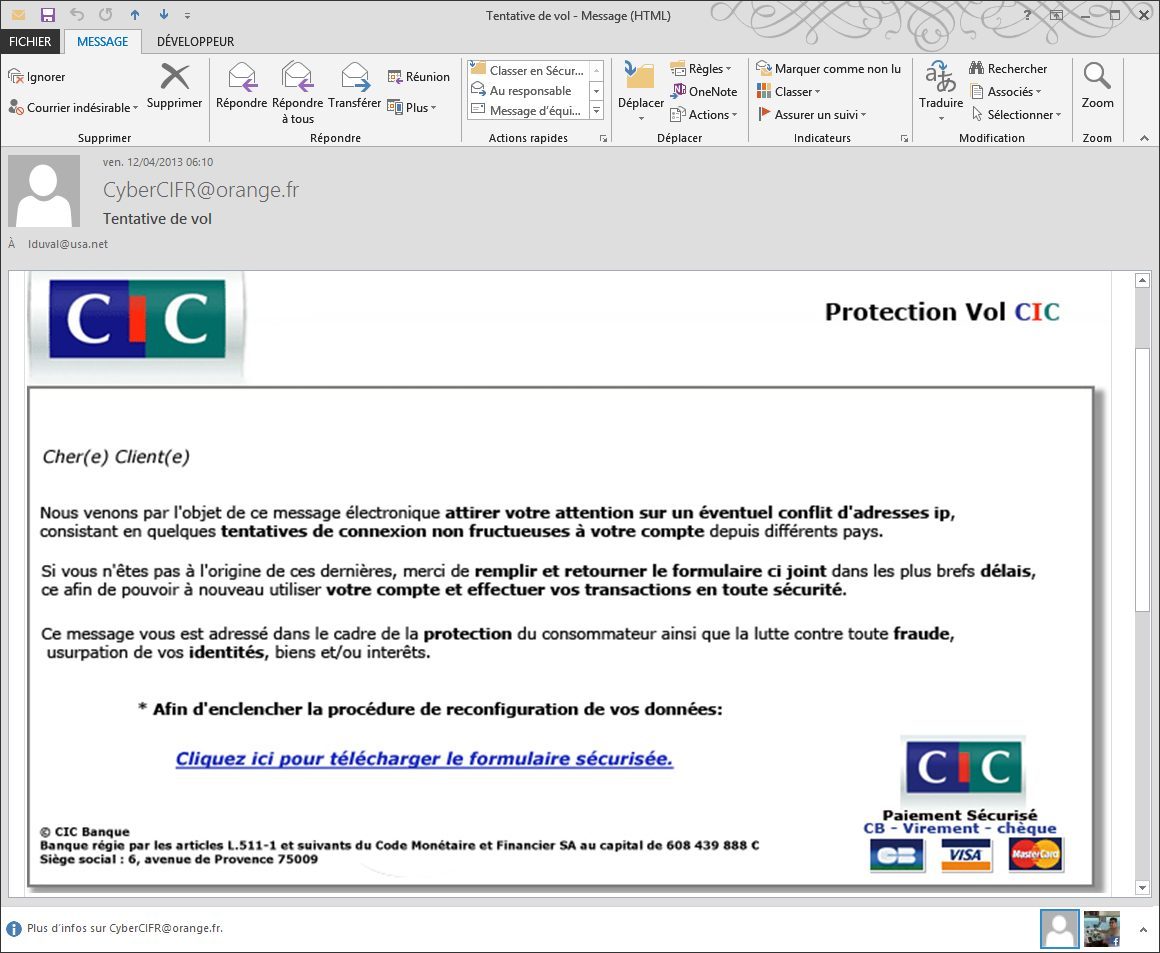

Pour réaliser leur tâche, ces malwares doivent embarquer du code « Web Inject » spécialement conçu pour les banques visées. Jusqu’ici la France a plutôt été épargnée. Aujourd’hui, les principales attaques sur les banques françaises se résument surtout à des campagnes de Phishing plus ou moins bien menées pour dérober des identifiants. Mais les nouvelles menaces se rapprochent dangereusement. Si les USA, le Brésil et les pays de l’Est ont longtemps été les cibles privilégiées, le trojan Eurograbber (variante de Zitmo qui a dérobé 36 millions d’euros fin 2012) vise les clients de 16 banques Italiennes, 7 banques espagnoles, 6 banques allemandes et 3 banques des Pays-Bas ! Aujourd’hui, certains des bankings trojans possèdent des déclinaisons en Français et sont déjà utilisés pour porter des attaques manuelles contre certains comptes français.

Des attaques plus ciblées

Jusqu’ici seules les entreprises étaient victimes d’attaques ciblées. Pour Kaspersky Lab, ce n’est plus le cas en 2013. À défaut d’attaques ciblées contre un individu unique (elles existent mais sont orientées vers des individus renommés), les attaques ciblées contre des groupes d’individus sont de plus en plus fréquentes. La technique en vogue porte le nom de « Watering Hole », en référence à ces « trous d’eau » où les animaux se regroupent tous dans la steppe pour se désaltérer… Si un carnassier a envahi ce trou d’eau, attention au carnage. On retrouve ici la même idée : infecter un espace fréquenté par un nombre restreint d’individus bien identifiés, voire créer un tel espace et attendre que sa fréquentation soit suffisante pour attaquer les visiteurs. Parfois le site reste tout à fait innocent jusqu’à ce qu’une faille Zero Day soit découverte pour infecter simultanément tous les visiteurs.

Ces Watering Holes ont été utilisés contre les entreprises (en ciblant leurs développeurs par exemple). Mais Avast, Symantec et Kaspersky ont désormais relevé l’apparition de Watering Holes sur des thèmes sportifs (le Curling par exemple) visant une population plus large. L’idée est notamment d’infecter des individus dans leurs activités personnelles sur le Web pour ensuite infiltrer leurs entreprises.

Les réseaux sociaux peuvent aussi être vecteurs d’attaques plus ou moins ciblées. BitDefender révèle ainsi que les français ont été particulièrement touchés par des attaques menées autour de trois thématiques bien définies : « qui a consulté mon profil ? », « sex tape (de divers stars dont Rihanna) », « Dites au revoir au Facebook Bleu ». Les liens accompagnant ces messages menaient soit à des pages contenant directement un exploit, soit à des choses plus subtiles : pour voir la vidéo, on vous demande d’appuyer sur une séquence de touches histoire de vérifier que vous n’êtes pas un robot. En réalité, cette séquence copie/colle des informations pour rediriger le navigateur vers un faux écran d’identification, outrepasser une protection par Captcha et publier sur votre mur des messages incluant des liens infectés.

Des défenses à adapter

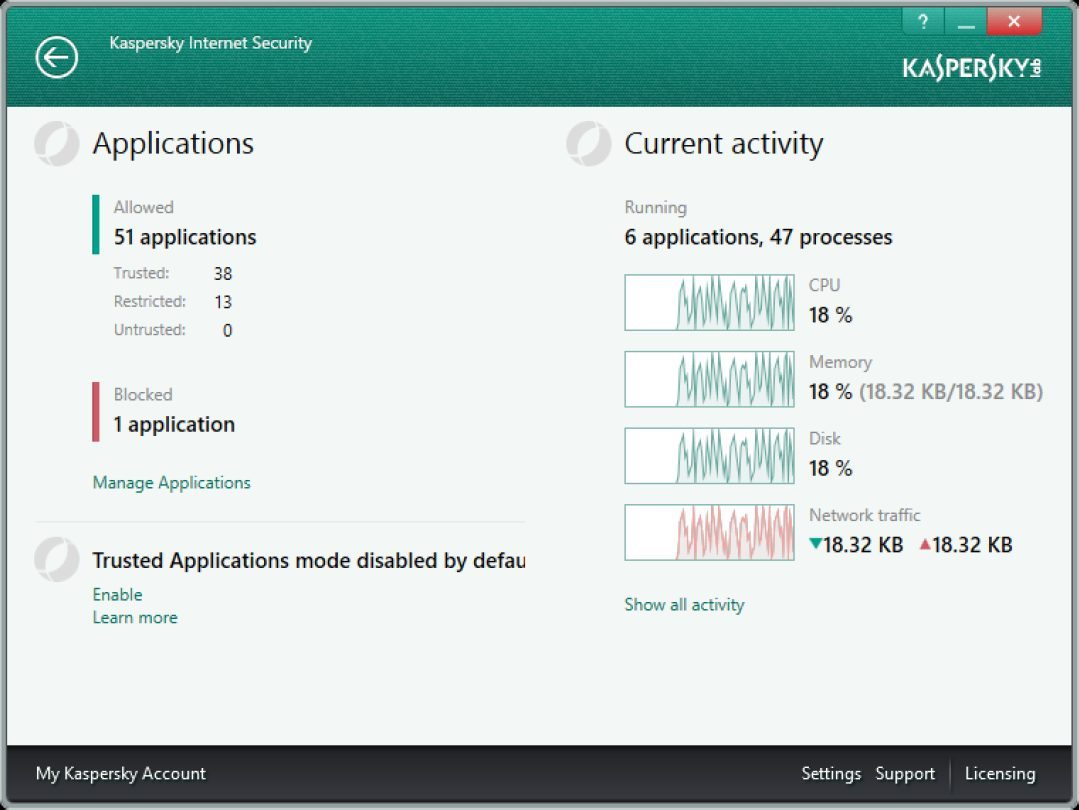

Pour lutter contre ces évolutions, les éditeurs de sécurité vont devoir équiper leur suite 2014 de protections plus intelligentes et de nouveaux boucliers. Kaspersky déclinera ainsi son bouclier anti attaque ciblée Zetma, à l’origine développé pour les entreprises, sur sa suite grand public KIS 2014. Norton et BitDefender ont aussi annoncé de nouvelles protections contre ces menaces pour leurs éditions 2014. A l’instar d’Avast Internet Security, toutes les suites devraient ainsi focaliser leur attention sur la protection des transactions bancaires en renforçant la détection comportementale et en proposant des navigateurs Web spécifiques pour éviter à un éventuel Banking Trojan installé d’intercepter les communications avec votre banque. Enfin, nombre d’entre elles vont désormais proposer des packs « Multi-Devices » couvrant votre PC et les terminaux mobiles. Logique, les menaces mobiles ont augmenté de 58% en 2012. Et l’on a vu apparaître ses dernières semaines de nouvelles menaces inspirées du monde PC comme les premiers Ransomwares pour Android, qui prennent en otage votre Smartphone ou votre tablette et en bloque l’accès tant que vous ne payez pas pour obtenir un code de déverrouillage.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.