Des centaines de gigaoctets de données volées auprès de milliers de personnes dans plus de vingt pays, et cela en ciblant principalement des smartphones Android. Bienvenue dans l’antre de « Dark Caracal », un groupe de pirates de haut vol dont l’existence vient d’être révélée par les chercheurs en sécurité de l’éditeur Lookout et de l’association Electronic Frontier Foundation (EFF). Selon eux, il s’agirait même de la première campagne d’espionnage mobile réellement globale découverte à ce jour.

Les victimes sont des personnes d’importance : des militaires, des activistes, des journalistes, des juristes, des membres de gouvernements, des entrepreneurs, etc. Parmi les pays touchés figurent la France, l’Allemagne, les Etats-Unis, la Chine, l’Inde et l’Italie. Les pirates se sont jetés sur toutes les données qu’ils pouvaient trouver. Ils ont siphonné les documents, les journaux d’appel, les messageries, les carnets d’adresses, les photos, les données de géolocalisation, etc. Ils ont également réalisé des enregistrements sonores.

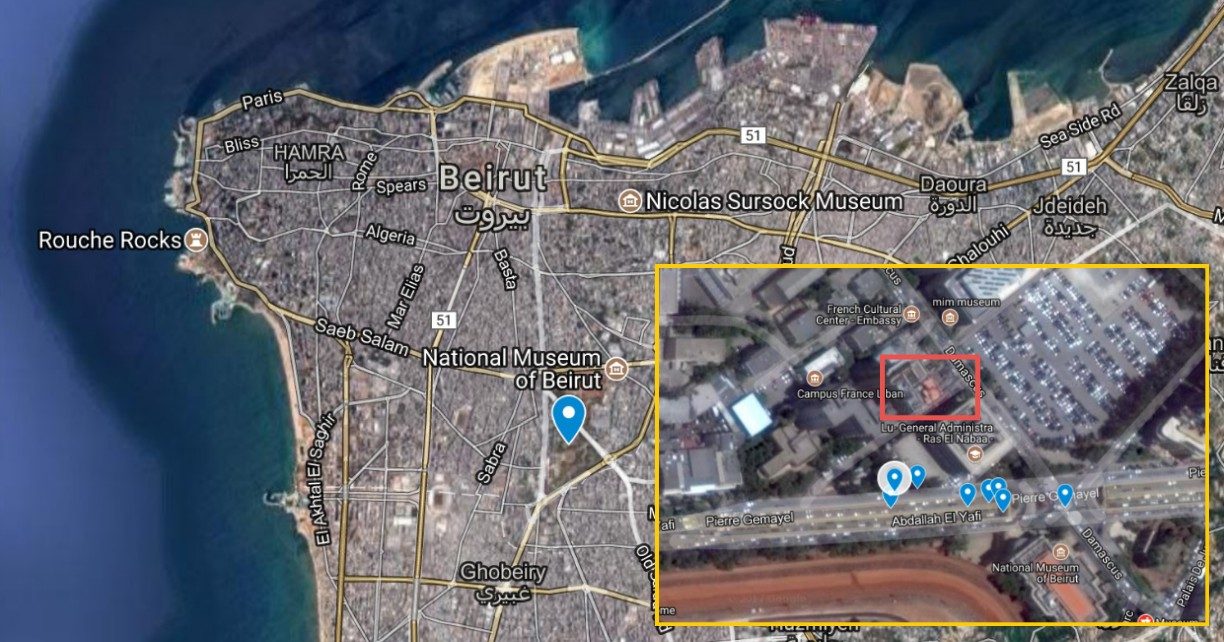

Vue la typologie des victimes, les pirates de Dark Caracal sont certainement adossés ou pilotés par un gouvernement. Les données techniques récupérées par les chercheurs en sécurité permettent d’ailleurs de localiser avec forte probabilité leur centre de contrôle dans un bâtiment de Beyrouth appartenant… aux services secrets libanais (General Security Directorate). C’est une nouveauté, car jusqu’à présent, ces derniers ne se sont jamais fait repérer dans l’univers du cyberespionnage étatique. C’est d’autant plus remarquable que cette campagne de cyberespionnage a démarré au moins depuis 2012. A new star is born.

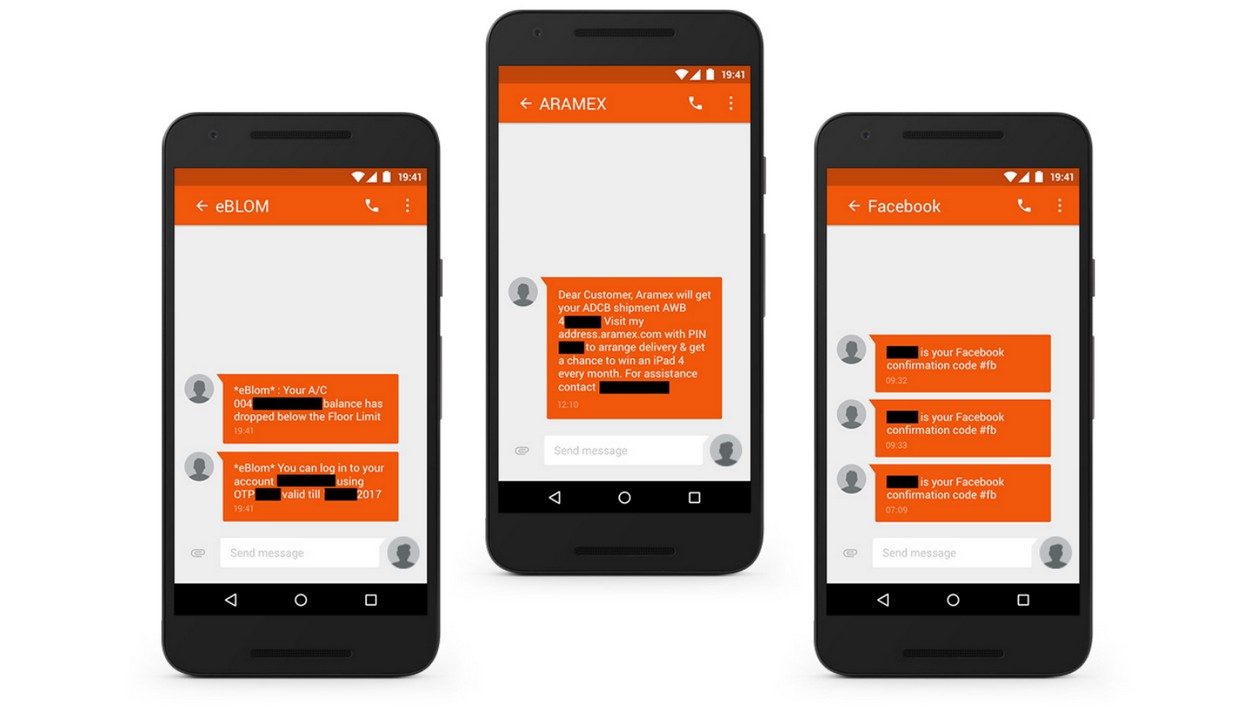

Sur le plan opérationnel, les campagnes d’espionnage de Dark Caracal ne s’appuient sur aucune faille zero-day mais exploitent uniquement des failles humaines grâce à des techniques de phishing. Le cyberespionnage est réalisé au travers d’un module logiciel baptisé « Pallas » qui est intégré dans de fausses applications mobiles Android. Le cheval de Troie peut prendre l’allure de messageries instantanées (WhatsApp, Signal, Threema, Plus, Primo) ou d’applications de sécurité (Tor, Psiphon VPN). Les victimes sont incitées à télécharger ces applications malveillantes sur une fausse boutique applicative (secureandroid.info) au travers de messages envoyés sur WhatsApp ou Facebook.

Si les pirates de Dark Caracal ciblent avant tout les smartphones, ils ne délaissent pas pour autant les postes fixes. D’après les chercheurs en sécurité, ils disposent d’un logiciel de surveillance pour infecter les ordinateurs Windows (Bandook RAT). Ils ont également un autre logiciel (Cross RAT) qui, écrit en Java, permet d’infecter tout type de système (Windows, Linux, macOS). Par le passé, les pirates de Dark Caracal ont également utilisé un outil d’espionnage bien connu dans le milieu, à savoir FinFisher.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.