Soupçonné par The Intercept d’être l’œuvre de la NSA et du GCHQ, le super malware « Regin » provoque toujours plus d’étonnement au regard de ses capacités techniques. Kaspersky vient ainsi de publier une analyse sur ce logiciel qui confirme en partie celle de Symantec, mais en apportant des éclairages supplémentaires. On apprend, par exemple, que Regin a été utilisé pour infecter… un réseau d’opérateur mobile. Rien que ça !

En effet, la présence du malware a été détectée sur un contrôleur de station de base (Base Station Controller, BSC). Dans un réseau GSM, ce type d’élément permet de piloter plusieurs centaines de stations de base. Et c’est d’ailleurs ce qu’ont fait les auteurs de Regin. Dans un fichier log, les limiers de Kaspersky sont tombés sur des centaines de commandes envoyées à 136 cellules différentes. Parmi les commandes effectuées, il y a : arrêter une cellule, démarrer une cellule, ajouter des fréquences d’émission, activer un canal de communication, etc. Tout ceci peut être très utile pour réaliser des opérations de cyberespionnage télécoms.

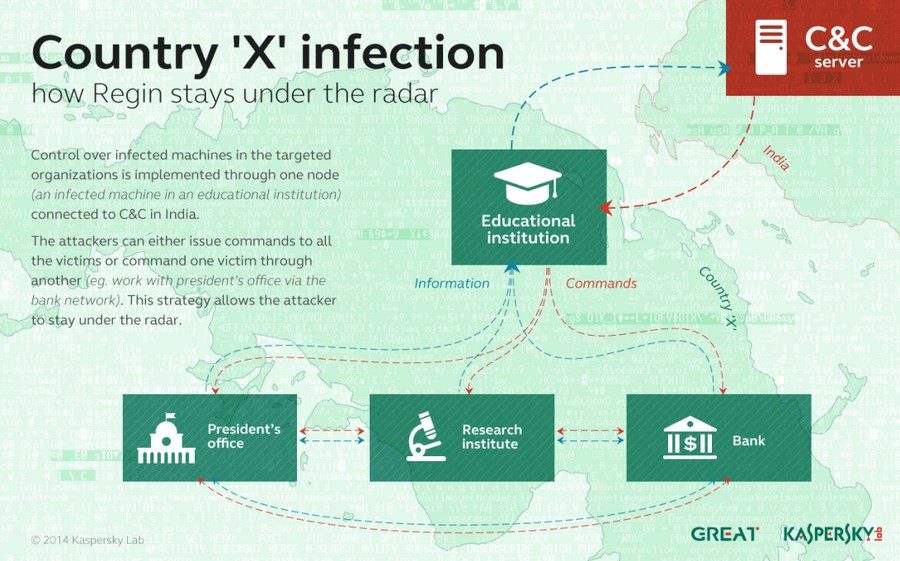

Kaspersky révèle une autre facette intéressante de Regin : son système de commande et de contrôle (C&C). Tout malware d’espionnage doit, à un moment donné, communiquer avec une ressource de l’attaquant, que ce soit pour prendre des ordres ou exfiltrer des informations. Dans le cas de Regin, les ordinateurs infectés sont regroupés en réseaux virtuels. Ils communiquent entre eux par différents protocoles tels que HTTP, Windows Socket, SMB, etc. Les flux échangés convergent ensuite vers l’une des machines qui prend le rôle de nœud d’accès vers les serveurs C&C. Cette façon de faire permet de limiter le trafic vers l’infrastructure attaquante, et donc de rester discret.

L’éditeur a détecté un exemple particulièrement frappant de ce type d’organisation dans un pays du Moyen-Orient. Le réseau virtuel était constitué de machines infectées qui communiquaient ensemble comme dans un véritable réseau peer-to-peer. Elles étaient situées dans au moins quatre lieux différents : le bureau du président, un institut de recherche, une banque, un établissement d’éducation. Ce dernier formait la passerelle vers les serveurs C&C des attaquants. Au niveau de bureau présidentiel, le trafic malveillant sortant pouvait donc être masqué dans un trafic banal vers l’un des autres nœuds, avant d’être transporté hors du pays.

Cette analyse confirme les propos de Jean-Jacques Quisquater, un célèbre cryptographe belge qui, selon Kaspersky, a également été victime de Regin. Interrogé par 01net, il avait affirmé en février dernier que « le logiciel malicieux ne bougeait pas beaucoup. Mais dans certaines circonstances, il communiquait de manière chiffrée avec le malware de Belgacom. » Et cet opérateur fut également infecté par Regin, comme l’a prouvé The Intercept.

Lire aussi:

Regin, le malware furtif qui espionne à tout va, le 24/11/2014

Source:

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.