Une fois de plus, l’industrie des télécoms nous montre qu’elle est incapable d’assurer la sécurité de ses clients. Publiés par The Intercept, des documents d’Edward Snowden révèlent que la NSA et le GCHQ détroussent les fabricants de cartes SIM tels que Gemalto depuis au moins 2010, afin de mettre la main sur des millions de clés d’authentification censées assurer la protection des communications entre le téléphone mobile et la station de base.

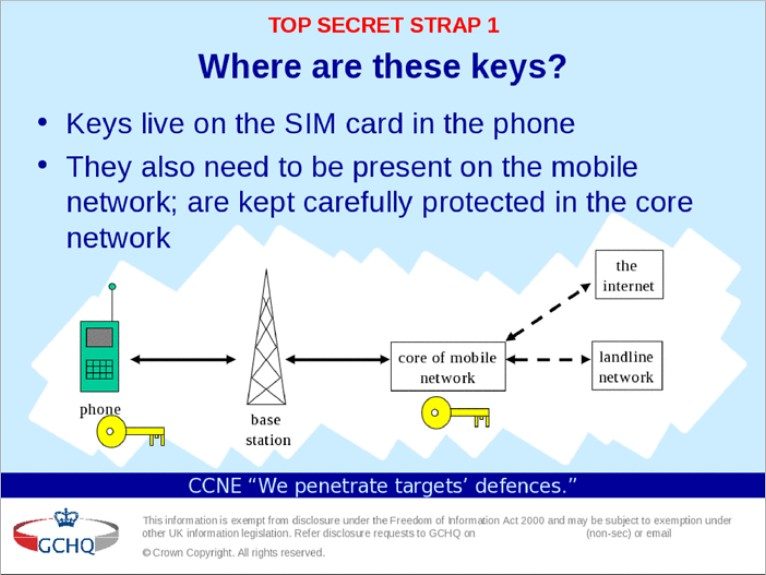

En effet, chaque carte SIM est dotée d’une clé d’authentification unique baptisée « Ki » qui permet à l’opérateur de vérifier l’identité de l’abonné au moment où celui-ci se connecte au réseau : la station de base envoie un message aléatoire au terminal qui le renvoie après l’avoir chiffré avec la clé Ki. L’opérateur, qui détient également la clé Ki, procède à la même opération, puis compare les deux résultats : s’ils sont égaux, bingo, l’utilisateur est connecté.

Les gardiens des clés pas très vigilants

Mais la clé « Ki » ne sert pas seulement à authentifier l’utilisateur, elle est également utilisée pour générer la clé dite « Kc » qui est différente à chaque connexion et qui servira à chiffrer les communications entre le terminal et la station de base. Or, celui qui connait « Ki » peut retrouver « Kc », et donc déchiffrer les communications.

On comprend bien l’intérêt pour la NSA de mettre la main sur ces fameuses clés d’authentification : les agents secrets n’ont ainsi plus qu’à intercepter de manière passive les ondes radio à un endroit donné, les stocker dans une base de données puis les consulter tranquillement, quand ils le souhaitent. Les ambassades américaines à Paris ou Berlin sont, par exemple, suffisamment proches des sites gouvernementaux pour réaliser ce type d’interception.

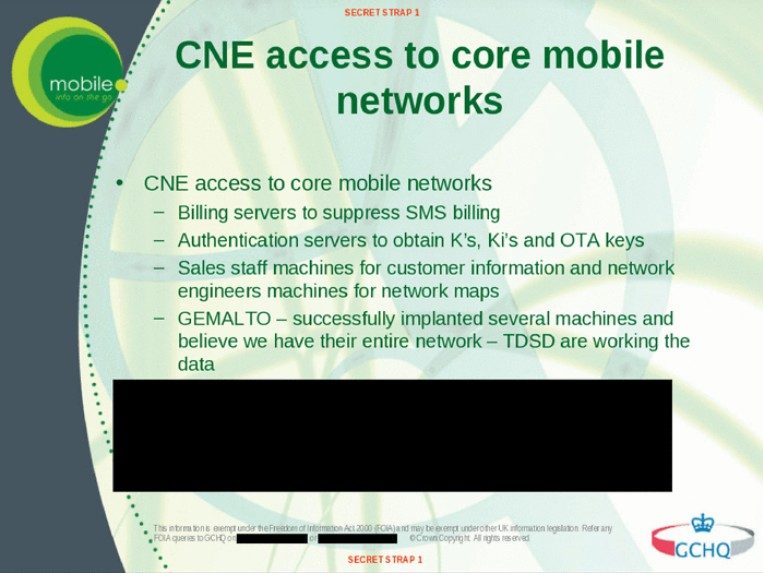

Mais comment la NSA et le GCHQ ont-ils réussi à voler ces clés ? Ces dernières sont générées par les fabricants de cartes SIM. Chacune est codée directement dans une partie théoriquement inviolable de la mémoire de la puce. Mais une copie est transmise à l’opérateur, qui en a besoin pour vérifier l’identité de l’utilisateur. Et c’est là que le bât blesse : les documents d’Edward Snowden montrent que cette transmission est faite un peu à la légère, par e-mail ou FTP, avec un faible niveau de protection, voire aucun. Il suffit donc d’identifier les bonnes personnes dans les bonnes entreprises, et c’est le jackpot.

Siphonnage industriel

D’ailleurs, les agences américaines et britanniques n’y sont pas allées avec le dos de la cuillère. Gemalto, qui est le plus grand fournisseur de cartes SIM dans le monde, a été complètement piraté, à coup d’interceptions et de malwares. « Nous pensons avoir la totalité du réseau », peut-on lire dans l’un des documents. Interrogé par The Intercept, la direction de Gemalto se montre abasourdie par cette révélation. Visiblement, personne n’a rien remarqué. Mais le champion de la carte à puce n’était pas le seul en ligne de mire. Les agents secrets ont également ciblés des concurrents comme Bluefish et Giesecke & Devient, des fabricants de terminaux comme Nokia et Ericsson, des opérateurs comme Belgacom ou Irancell, etc. Tout était bon à prendre pour récolter ces fameuses clés, et de manière quasi-industrielle.

Combien en ont-ils récupérés ? Selon les documents d’Edward Snowden, plusieurs millions de clés ont pu être volées en l’espace de trois mois en 2010. A cette époque, la NSA précisait qu’elle était capable de de traiter et archiver entre 12 et 22 millions de clés… par seconde. Et que son objectif était d’arriver à 50 millions. Cette énorme capacité de traitement laisse imaginer le pire. NSA et GCHQ ont peut-être d’ores et déjà la main sur la majorité des clés de cartes SIM dans le monde.

Face à ces révélations, la conclusion est que les communications mobiles ne peuvent plus être considérées comme sécurisées. Ceux qui ont besoin de transmettre des données confidentielles ont intérêt à utiliser des solutions telles que Silent Circle, Cryptocat, TextSecure, Red Phone, OTR, etc. Ces solutions ont l’avantage de chiffrer les communications de bout en bout, avec des techniques avancées comme Perfect Forward Security, qui mettent à l’abri l’utilisateur même si les clés de chiffrement sont volées.

Lire aussi:

Des failles dans les réseaux 3G permettent d’écouter tous les appels, le 22/12/2014

Source :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.