On ne saura sans doute jamais avec certitude comment le FBI a réussi à déchiffrer l’iPhone 5c du terroriste de San Bernardino, car la méthode utilisée a désormais été classifiée. Les avocats d’Apple auront donc beaucoup de mail à y accéder comme ils avaient annoncé qu’ils aimeraient le faire.

La solution de l’assaut en force

Les experts en sécurité pensent, toutefois, que l’agence fédérale s’est probablement appuyée sur une technique appelée « NAND mirroring ». Celle-ci consiste à dessouder la puce de mémoire Flash NAND, qui contient toutes les données protégées par un chiffrement, puis d’en copier le contenu, pour réaliser une sorte de sauvegarde de restauration de l’OS. La puce est ensuite ressoudée pour pouvoir attaquer le mot de passe par force brute.

En effet, cette attaque doit nécessairement se faire directement sur l’appareil, car le mot de passe est lié à une clé de chiffrement maître embarquée dans le SoC A6. Sans le processeur, le déchiffrement est tout inutilisable.

Même dans le cas où le système limite le nombre de tentatives – en effaçant le contenu ou en allongeant la durée entre chaque tentative – l’attaquant pourra toujours réinitialiser l’état de la puce grâce à la copie effectuée. Le chercheur Jonathan Zdiarski a démontré le concept de cette attaque dans une vidéo, en s’appuyant non pas sur une lecture-écriture matérielle des données, mais logicielle, grâce à un jailbreak.

https://www.youtube.com/watch?v=3xHm5lktvog

On comprend d’emblée que le « NAND mirroring » est une méthode très fastidieuse. Il serait toutefois possible d’éviter les dessoudures successives de la puce en utilisant des socles de branchements spécifiques. « Si le FBI n’a pas l’équipement ou l’expertise pour faire cela, il peut faire appel à l’une des douzaines d’entreprises de restauration de données qui sont spécialisées dans l’extraction de données numériques », soulignait l’informaticien Daniel Kahn Gillmor dans une note de blog de l’association ACLU, dès le 7 mars dernier.

La bonne nouvelle, c’est que ce type d’attaque n’est possible qu’avec les iPhone 5c ou inférieurs. A partir de l’iPhone 5s et de son processeur A7, Apple a intégré un dispositif de sécurité supplémentaire, appelé « Secure Enclave ». Il s’agit d’une puce séparée du processeur et de la mémoire Flash. Elle contient les clés de chiffrement maître et, surtout, embarque le mécanisme d’augmentation des délais. « Pour les appareils dotés d’un processeur A7 ou d’une version ultérieure de la série A, les délais sont imposés par le coprocesseur Secure Enclave. Si l’appareil est redémarré au cours du décompte d’un délai, ce dernier reste imposé, la minuterie reprenant son cours », peut-on lire dans le guide de sécurité iOS d’Apple (p.12).

Apple : une sécurité par « couches »…

En copiant le contenu de la puce Flash NAND, un attaquant pourrait toujours rétablir les données en cas d’effacement, mais il resterait confronté au problème des délais. Au bout de 9 tentatives échouées, il devra attendre une heure avant de retenter une nouvelle combinaison. Dans ces conditions, une attaque par force brute n’est pas possible.

D’autant qu’il n’est pas sûr qu’il soit possible d’extraire la puce de stockage sans entraîner la perte des données, ou plutôt l’effacement de la clé qui permet la lecture des données, chiffrées via une autre clé et présentes sur l’iPhone.

Car, avec les puces Apple A7 et suivantes, il y a pour schématiser deux systèmes de chiffrement concomitants. Le premier qui veille à l’intégrité du logiciel et du matériel et peut servir de coupe-circuit en cas d’attaque, explique Gernot Poetsch, un développeur pour iOS dans un long post sur Medium. Le coupe-circuit aboutissant à la destruction de la clé, et donc à la perte des données chiffrées.

C’est un système similaire mais moins évolué et moins sûr qui existait sur les iPhone avant le 5s et c’est la première partie à laquelle le FBI a voulu s’attaquer.

Comme une deuxième couche à l’intérieur

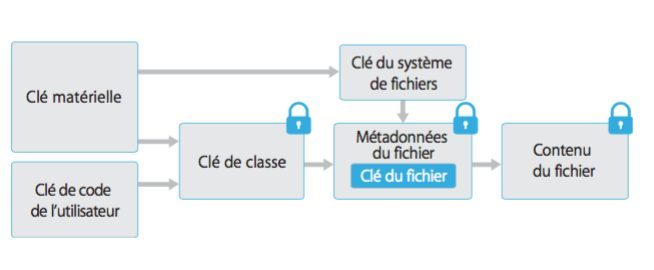

Le second système de protection repose sur des clés interdépendantes, des classes de protection et votre mot de passe. Chaque fichier présent dans la partition de l’utilisateur est chiffrée avec une clé individuelle qui est créée et contrôlée dans l’enclave sécurisée. Celle-ci n’est pas accessible, même par les logiciels de plus bas niveau sur l’iPhone. Logiquement sans l’enclave, pas de clé, donc pas de possibilité d’accéder aux documents. Il faut donc préserver l’intégrité matérielle de l’appareil pour atteindre les documents.

Surtout qu’il faut ajouter une dernière couche de sécurité, votre mot de passe. Long de 9 chiffres désormais, soit un million de possibilités, il sert aussi au chiffrement de la clé protégeant vos données.

Pour résumer, pour accéder à un fichier sur un iPhone 5s et suivants (iPad mini et Air et suivants également), il faut obtenir la clé du système, la clé individuelle du fichier et votre mot de passe… La tâche est extrêmement compliquée. D’autant que l’intégralité du système de sécurisation et de chiffrements des iPhone (et iPad d’ailleurs) fait que le système d’exploitation supervise toujours les opérations et ne peut être remplacé par autre chose. Un OS modifié par exemple.

Jamais à l’abri d’une faille inconnue

Voilà pour la théorie simplifiée qui fait que les iPhone récents donneraient beaucoup de fil à retordre à d’éventuels hackers, du FBI ou d’ailleurs, sans les rendre inviolables. Car en sécurité les forteresses les plus sûres ne sont jamais inexpugnables.

Pour en revenir à l’iPhone 5c du FBI, il se pourrait aussi que l’agence américaine ait réussi à mettre la main sur une faille de sécurité totalement inconnue, permettant de contourner ces mécanismes pour réaliser son attaque par force brute. Dans ce cas, la question est de savoir si cette faille de sécurité compromet également les iPhone plus récents. Sur ce point, il sera difficile de savoir la vérité, même si les protections mises en place par Apple semble très solides.

Une chose est certaine, le terroriste de San Bernadino aurait en tout cas pu compliquer davantage la tâche du FBI. Il lui aurait suffi de remplacer le code PIN à 4 ou 6 chiffres par un code alphanumérique depuis Réglages -> Touch ID et code. Alors, « il faudrait plus d’une centaine d’années pour casser un code alphanumérique à 16 caractères », souligne Jonathan Zdiarski.

Evidemment, sans lecteur d’empreintes, absent du 5c, ce surplus de sécurité est vite un calvaire quotidien pour l’utilisateur, même le plus prudent… Mais c’est une option tout à fait envisageable pour ceux qui chérissent leur sécurité et possède un iPhone plus récent.

Sources :

Jonathan Zdiarski

Daniel Kahn Gillmor

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.