Les malwares qui se « présentent » comme tels sont assez rapidement détectés et éradiqués sur nos plates-formes informatiques. En revanche, il suffit que les malwares se fassent passer pour quelqu’un d’autre et la tâche est tout de suite plus compliquée.

L’adware qui cache la forêt

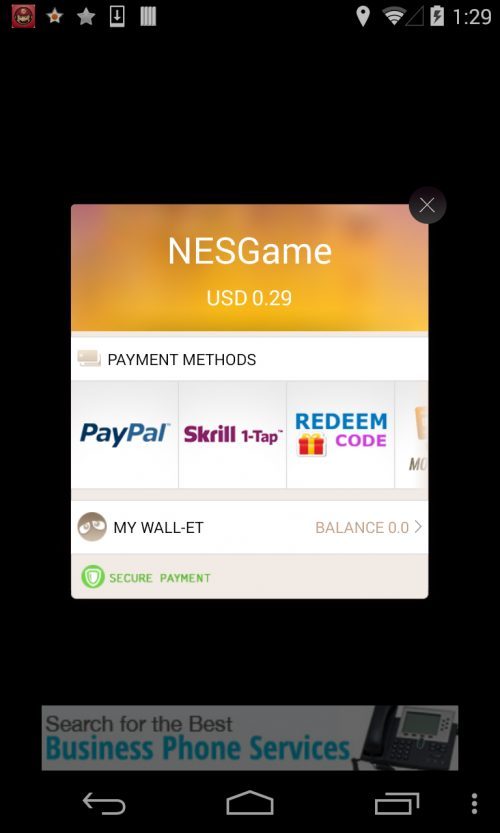

C’est le cas de Gunpoder, nouveau malware, pour ne pas dire nouvelle famille de logiciels malveillants, qui se répand depuis quelque temps via les magasins applicatifs tiers sur Android. Il a été repéré notamment dans un émulateur de console NES pleinement fonctionnel et open source. L’application modifiée intègre une régie publicitaire agressive appelée Airpush, et qui fait parler d’elle depuis plusieurs années désormais.

Le problème est que les développeurs mal intentionnés ont caché la partie malware dans la partie adware. Ainsi, la collecte d’informations sur l’appareil (identifiant, modèles, etc.), les données de l’utilisateur et la communication avec le serveur de l’attaquant sont masquées. Les solutions de sécurité pendant qu’il s’agit d’un « simple » adware.

« Nous sommes persuadés que l’auteur du malware a intentionnellement ajouté la librairie Airpush comme un bouc émissaire, afin que tous les comportements malicieux soient attribués » à cette librairie, explique le rapport de la société de sécurité Palo Alto Networks qui a levé ce loup.

Car, contrairement à un adware, Gunpoder a une vraie activité criminelle. Il est utilisé pour l’expédition de SMS surtaxé, par exemple. Il fait en plus payer l’accès à l’application et à ses fonctions de triche entre 29 et 49 cents…

Comme une traînée de poudre

Et si le joueur ne souhaite pas payer, il lui est proposé d’envoyer le jeu par SMS via une short URL Google. Le malware se répand ainsi très rapidement. Il se propage d’un smartphone à un autre via un simple SMS envoyé aux contacts de la personne dont l’appareil est contaminé.

D’ores et déjà repéré dans treize pays, dont la France, Gunpoder est décliné en trois variantes, identifiées par les équipes de Palo Alto Networks. Les chercheurs en sécurité pensent que la collecte d’information pourrait être utilisée en vue de préparer de futures attaques en phishing.

Sauf à ne pas aller sur des kiosques de téléchargements alternatifs et à faire attention à ce que vous installez sur votre smartphone ou tablette Android, la seule solution pour être épargné serait de vivre en Chine. Lorsque que le malware détecte que l’utilisateur se trouve dans ce pays, étonnamment, il ne s’exécute pas…

A lire aussi :

Apple publie 77 patches de sécurité et corrige la faille qui détruisait votre Mac – 01/07/2015

Source :

Palo Alto Networks

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.