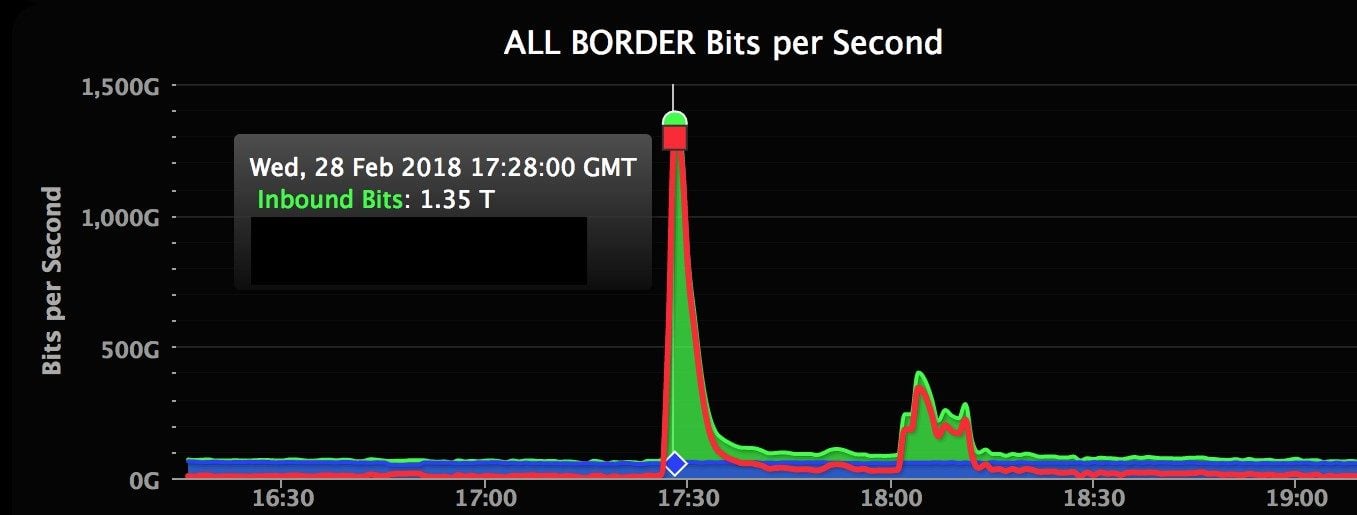

Les attaques DDoS sont entrées dans une nouvelle dimension. Il y a quelques jours, le 28 février, le site de développement collaboratif GitHub a été la cible d’un tsunami de données atteignant un débit de 1,35 Tbit/s. Du jamais vu sur la Toile. Mais heureusement, il y a eu plus de peur que de mal. En quelques minutes, les ingénieurs de GitHub ont décidé de router le trafic entrant et sortant par le réseau d’Akamai, une société spécialisée dans la protection anti-DDoS capable de filtrer de tels trafics. En moins de dix minutes, l’attaque était absorbée et GitHub pouvait reprendre ses activités, comme cela est transcrit dans une note de blog.

Donc tout va bien dans le meilleur des mondes ? Pas vraiment, car cette attaque s’est appuyée sur une nouvelle technique qui risque de faire des émules parmi les pirates, et donc beaucoup de dégâts. Contrairement à l’attaque DDoS sur Dyn, qui détenait jusqu’à présent le record de trafic, l’agression de GitHub ne s’est pas faite au travers d’un botnet d’objets connectés, mais au travers de plusieurs dizaines de milliers de serveurs mal sécurisés.

Un facteur d’amplification d’environ 50.000

Ces derniers exposent sur Internet un service appelé « memcached » qui permet d’effectuer des requêtes sur un cache de données stocké en mémoire. Le problème, c’est que ce service est accessible par le protocole UDP, intrinsèquement vulnérable à l’usurpation d’adresses IP. Un attaquant peut donc envoyer des requêtes vers ces serveurs et faire en sorte que les réponses soient envoyées vers un tiers, la cible. L’intérêt d’un tel procédé – également appelé « attaque par réflexion » – est de profiter au passage d’une éventuelle amplification, si la taille des réponses est supérieure à celle des requêtes. Or, dans le cas du service « memcached », le facteur d’amplification est d’environ 50.000, ce qui est énorme. Pour un octet envoyé par l’attaquant, la cible reçoit 50 kilooctets !

Selon Akamai, le record de l’attaque de GitHub ne tiendra pas longtemps. « Nous pensons que d’autres attaques, potentiellement plus importantes, auront lieu à court terme (…) Comme elle permet de réaliser des attaques massives, il est probable que la réflexion par memcached deviendra rapidement l’outil préféré des attaquants », explique Akamai dans une note de blog. Akamai et ses concurrents vont donc avoir du pain sur la planche.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.