Pourquoi essayer d’enfoncer la porte d’entrée quand on peut passer par une fenêtre ouverte ? Les pirates l’ont bien compris, et depuis quelque temps maintenant, leur cible préférée n’est plus tellement l’ordinateur de la maison, mais le routeur-modem qui le relie à l’Internet. Car cet équipement est souvent mal sécurisé.

D’après une enquête réalisée par l’éditeur Avast, l’identifiant et le mot de passe pour accéder localement à l’interface d’administration n’ont jamais été changés pour plus de la moitié d’entre eux. On s’y connecte donc en tapant, par exemple, « admin/admin », « admin/password » ou juste « admin » sans mot de passe du tout. Pire : 5,7 % des routeurs-modems dans nos chaumières seraient même directement accessibles depuis l’extérieur, souvent en raison de failles de sécurité qui n’ont jamais été patchées. En effet, peu d’utilisateurs songent à mettre à jour régulièrement le firmware de leur modem-routeur.

Attaque man-in-the-middle

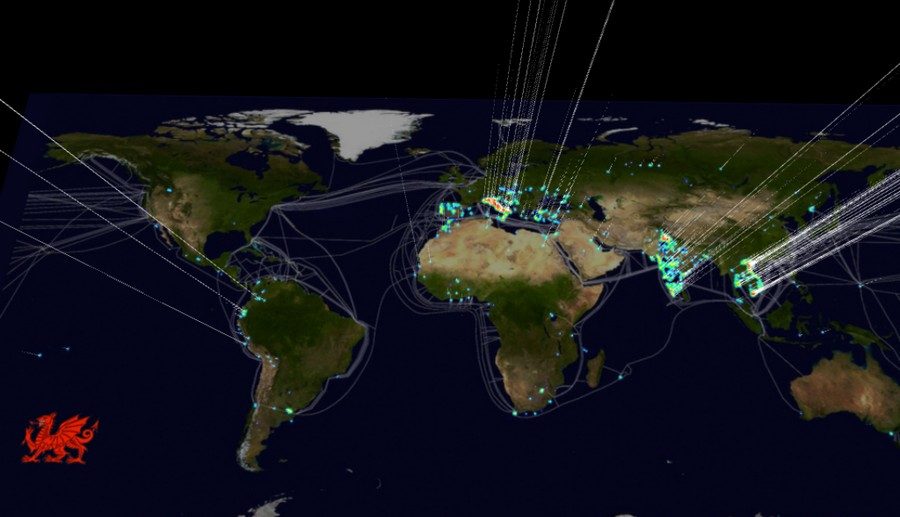

Pourquoi est-ce important ? En attaquant le modem-routeur, les pirates vont pouvoir changer ses paramètres DNS. Le DNS, c’est l’annuaire du web. Il permet de traduire une URL (www.01net.com par exemple) en une adresse IP (176.31.6.199 par exemple). Quand un internaute surfe sur le web, cette traduction est faite par un « résolveur DNS », c’est-à-dire un serveur dont l’adresse IP figure dans le modem-routeur. Un pirate qui arrive à changer cette adresse pour insérer, par exemple, son propre résolveur DNS pourra détourner l’ensemble du trafic Internet de sa victime. Quand celle-ci se connectera sur son site bancaire, il pourra lui présenter un leurre et, ainsi, siphonner ses données d’accès (attaque man-in-the-middle). L’internaute, lui, n’y voit que du feu. A la limite verra-t-il un message relatif à un problème de certificat de sécurité.

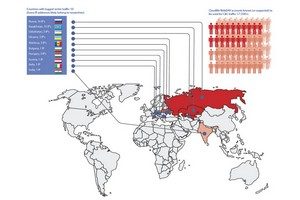

Or, ces attaques sont réelles et de plus en plus fréquentes en ce moment. En septembre dernier, des milliers d’utilisateurs brésiliens ont ainsi été victimes de phishing bancaire par détournement DNS. En France, des milliers de Livebox d’Orange ont subi le même sort au printemps dernier. Au mois de mars, les chercheurs de Team Cymru ont découvert une attaque par détournement DNS sur plus de 300.000 modems-routeurs, principalement en Europe et en Asie. Fin 2013, une vague d’attaque similaire a été observée en Pologne.

Mais comment les pirates arrivent-ils à modifier la configuration de l’appareil ? C’est simple : en diffusant des codes malveillants par Internet. Les experts appellent cela les attaques « Cross-Site Request Forgery » (CSRF). Une page web – de préférence à forte affluence – est piégée par un code Javascript qui, exécuté dans le navigateur de l’internaute, va tenter de se connecter en douce au routeur. Le procédé technique est bien décrit dans une note de blog du chercheur en sécurité Jakob Lell. Un grand nombre d’appareils sont vulnérables : TP-Link, Netgear, D-Link, Micronet, Tenda…

Il existe plusieurs méthodes pour voir si votre réseau n’est pas détourné. Le mieux est de vérifier les adresses IP des serveurs DNS sur votre modem-routeur, au travers de l’interface d’administration. Pour cela, il faut évidemment savoir quelles sont les bonnes adresses qui devraient y figurer. Renseignez-vous auprès de votre FAI. Un autre moyen est de vérifier les adresses IP des sites que vous consultez. Sur votre ordinateur connecté au routeur, ouvrez votre Invite de commandes (cmd) et tapez « nslookup », puis l’URL du site. Vous obtenez alors son adresse IP. Connectez-vous sur un réseau data mobile, et refaites la même requête au travers du site ping.eu/nslookup. Vous devriez trouver la même adresse. Toutefois, cela prouve uniquement que ces sites-là ne sont pas détournés. Cela ne prouve pas que votre appareil est sain et sauf.

Des règles simples à respecter

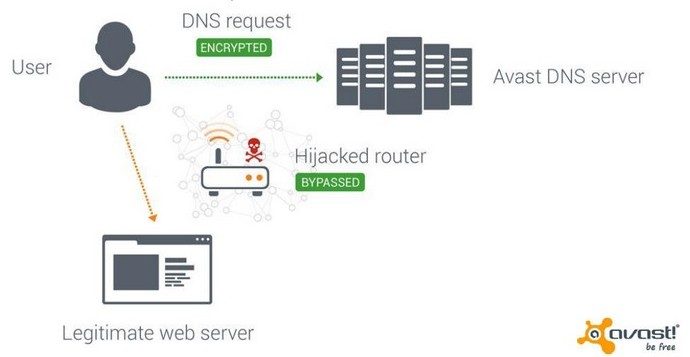

Pour se protéger des attaques par détournement DNS, il faut respecter quelques règles simples. La première chose à faire est de changer le mot de passe de votre routeur. Ensuite, il serait bon de mettre à jour le firmware. Enfin, il faut éviter les sites douteux comme les pages de téléchargement Torrent, car ils peuvent être truffés de ce genre de pièges. L’éditeur Avast, de son côté, propose une autre solution. L’édition 2015 de l’antivirus aiguille les requêtes DNS vers le résolveur de l’éditeur en empruntant une connexion chiffrée. Du coup, le détournement DNS n’est plus possible, même si le routeur-modem a été piraté.

Mais cette protection a aussi ses limites. « Il n’y a pas que l’ordinateur qui peut subir un détournement DNS, mais aussi les autres appareils reliés au routeur : smartphones, tablettes, Smart TV, etc. Or, Avast ne pourra protéger que les appareils sur lesquels leur logiciel est installé. Un autre problème est que, lorsque l’attaquant contrôle totalement le routeur, il pourra détourner le trafic même sans modification du DNS », explique Jakob Lell. Bref, la première chose à faire est vraiment de bien configurer votre boitier !

Lire aussi:

Piratage : les routeurs domestiques menacés de détournement, le 26/02/2007

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.