A l’heure où le gouvernement cherche à mieux protéger les infrastructures critiques de la nation – également appelées « opérateurs d’importance vitale » (OIV) – force est de constater qu’il y a encore du pain sur la planche. A l’occasion de la conférence Hackito Ergo Sum 2014, qui se déroule actuellement à Paris (Cité des Sciences), Laurent Ghigonis, un chercheur en sécurité de la société P1, a montré qu’il était possible de faire planter un réseau mobile national en envoyant quelques lignes de code vers un équipement d’opérateur.

Evidemment, il ne s’agit pas de n’importe quel code et de n’importe quel équipement. Le chercheur s’est intéressé à des serveurs bien spécifiques appelés Home Location Register (HLR) et Home Subscriber Server (HSS). Ils sont proposés par des équipementiers tels que Huawei ou Ericsson. Ils gérent en particulier les données de connexion des abonnés, que ce soit pour les authentifier au niveau d’une station de base ou pour gérer leurs sessions d’appel. Ils sont réellement au centre du réseau mobile. Sans eux, plus rien de fonctionne.

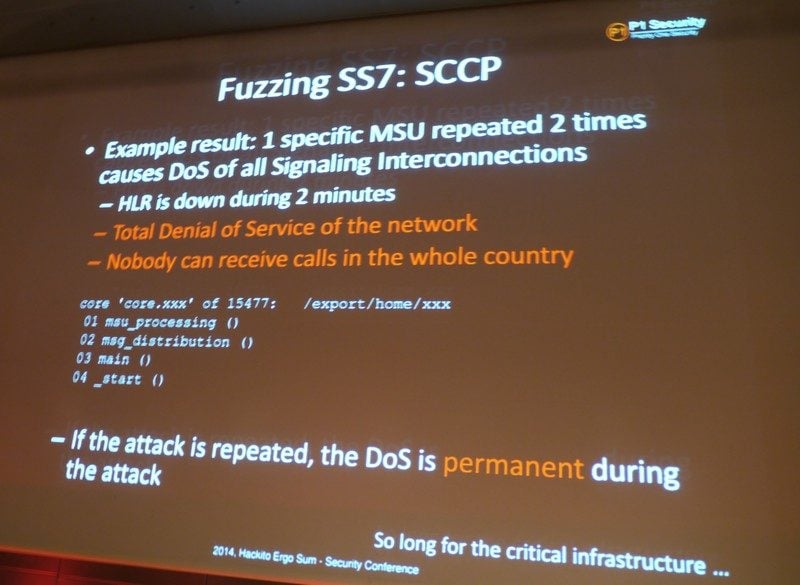

Or, il s’avère que le niveau de sécurité de ces serveurs est très faible. L’envoi répété par le réseau d’un certain type de message protocolaire les font tomber presque instantanément. « Le résultat est un déni de service complet de tout le réseau. Plus personne ne peut recevoir d’appels dans le pays », explique-t-il. Evidemment, il ne donnera pas de détails sur l’attaque en question. P1 va travailler de concert avec les opérateurs pour tenter de corriger cette faille béante.

Accéder à un serveur HLR ou HSS n’est pas à la portée de l’internaute lambda, car il faut d’abord se trouver dans le réseau propre de l’opérateur. Néanmoins, le chercheur estime qu’une possibilité serait de se brancher sur l’une des nombreuses stations de base qui arborent le haut des immeubles. Et ces antennes ne sont pas forcément très bien sécurisées. « Une fois que l’on a un accès physique à une antenne-relais, pour se connecter c’est assez simple: il suffit de sortir un câble réseau, car ces équipements sont dotés d’une interface Ethernet pour des questions d’administration », précisent de leur côté Hendrik Schmidt et Brian Butterly, chercheurs en sécurité chez ERNW, une société allemande spécialisée dans les tests d’intrusion.

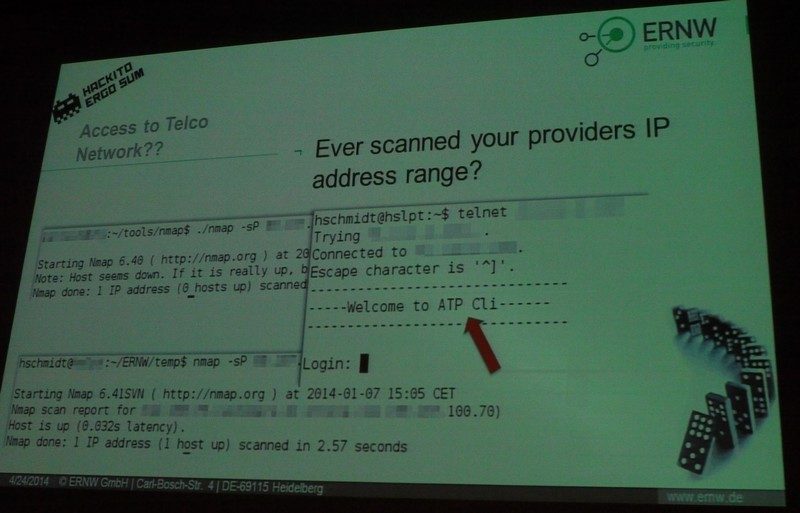

Lors d’une autre présentation, ces spécialistes ont d’ailleurs pointé sur toute une série de failles potentielles dans les réseaux 4G/LTE. Par un simple scan de réseau sur Internet, ils ont pu détecter des interfaces appartenant à des équipements d’opérateur, accessibles à tous, pour ainsi dire. Dans un autre cas, ils ont réussi à se connecter à un équipement par telnet, un vieux protocole considéré comme très peu sécurisé.

Autre vecteur d’attaque possible: votre portable. En effet, une antenne-relais interroge, entre autres, les téléphones mobiles qui lui sont rattachés pour connaître l’existence des autres antennes-relais du réseau. En théorie, un tel échange permettrait de simuler l’existence d’une antenne-relais fictive, idéale pour faire une attaque d’interception de trafic de type man-in-the-middle. « De manière générale, on remarque que les problèmes de sécurité que l’on connaissait dans les réseaux internet apparaissent maintenant dans les réseaux de télécommunications, car cer derniers migrent totalement vers l’IP », souligne Hendrik Schmidt.

Ce qui sauve, pour l’instant, l’industrie des télécommunications, c’est qu’il n’est pas simple de bidouiller sur des équipements de coeur de réseau, car ils sont chers et il faut montrer patte blanche pour en acheter. Pour détecter des failles et pouvoir les exploiter, il faut donc avoir les moyens. C’est le cas, par exemple… des organisations gouvernementales.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.