On sait, depuis l’affaire Edward Snowden, que l’email tel qu’il existe aujourd’hui est une technologie à jeter aux oubliettes. Même s’il est crypté, il ne permet pas de cacher les métadonnées (qui écrit à qui à quel moment). Or, celles-ci représentent justement une mine d’or pour les agences de surveillance telles que la NSA.

Ladar Levinson et Stephen Watt ont profité de la conférence Defcon 22 à Las Vegas pour montrer qu’il existe désormais une alternative. Ils ont fait la démonstration, pour la première fois, d’une nouvelle technologie open source baptisée Dark Mail (ou DIME). Sa promesse: permettre à n’importe qui de chiffrer ses email de bout en bout, sans rien connaître à la gestion de clés privées/clés publiques. Tout est fait de manière automatique, les logiciels sous-jacents s’occupent de tout. « Il faut que cela soit simple d’usage, sinon la plupart des gens continuera d’utiliser l’email classique », souligne Ladar Levinson, dont l’objectif assumé est, ni plus ni moins, de remplacer à terme toutes les messageries actuelles par Dark Mail.

Des métadonnées moins visibles

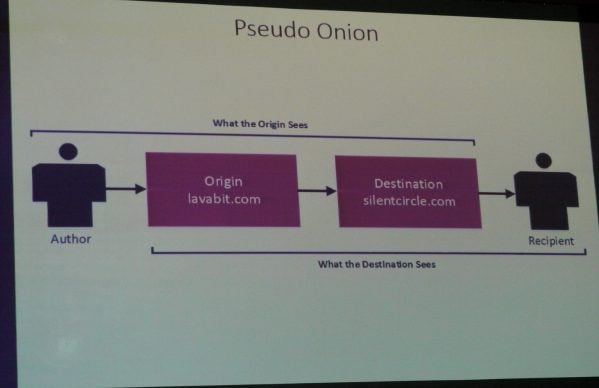

Pour obtenir une telle simplicité apparente, Dark Mail s’appuie, en réalité, sur une architecture assez complexe qui utilise le chiffrement PGP tout en proposant une nouvelle manière de gérer les clés de chiffrement des utilisateurs. En effet, l’un des problèmes du chiffrement asymétrique, c’est qu’un expéditeur doit connaître la clé publique du destinataire, ce qui limite la facilité d’usage. Dark Mail résout ce problème avec un nouveau protocole de messagerie baptisé DMTP, qui remplace SMTP et intègre la recherche automatique des clés publiques. De plus, il permet de réduire la visibilité des métadonnées. En effet, elles sont chiffrées de manière séparée, pour éviter qu’elles soient accessibles partout par tous les intermédiaires de communication. Un procédé que les développeurs appellent le « pseudo onion », en référence à Tor.

Ainsi, lors d’un échange, le serveur de messagerie de l’expéditeur (gmail.com par exemple) ne connaîtra pas l’adresse destinataire, il ne connait que le domaine du destinataire (yahoo.com par exemple). Inversement, le serveur du destinataire ne connaîtra pas l’adresse de l’expéditeur. Toutes les métadonnées ne disparaissent donc pas, mais elles sont davantage cachées. Suffisamment en tout les cas pour, d’après M. Levinson, rendre impossible une surveillance de masse des échanges par email.

Devant une assemblée totalement conquise à cette cause, les deux informaticiens ont alors montré une implémentation de cette technologie sous la forme d’un serveur (Magma) et d’un client de messagerie (Volcano). Ce dernier est un dérivé (fork) du logiciel open source Thunderbird.

Pour l’instant, ces deux logiciels ne sont que versions expérimentales. L’objectif des membres du projet Dark Mail est de livrer une version bêta avant la fin de l’année. M. Levinson indique que huit fournisseurs de services de messagerie se sont d’ores et déjà montrés intéressés pour implémenter la technologie Dark Mail dès qu’elle sera disponible.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.