Emeutes à Londres et Washington DC. Des feux de circulation totalement désynchronisés provoquent des accidents, des voitures fantômes traversent les carrefours, des accès routiers entiers sont totalement bloqués par d’énormes bouchons… Il ne s’agit pas là du pitch d’un nouveau film de Roland Emmerich, mais d’un scénario d’attaque informatique plausible imaginé par Cesar Cerrudo, chercheur en sécurité chez IOActive. Celui-ci s’est récemment penché sur un nouvelle technologie qui commence à paver littéralement les routes de nos « smart cities », nos villes intelligentes et connectées. Il a présenté le résultat de ses recherches lors de la conférence Defcon 22, qui se termine aujourd’hui à Las Vegas.

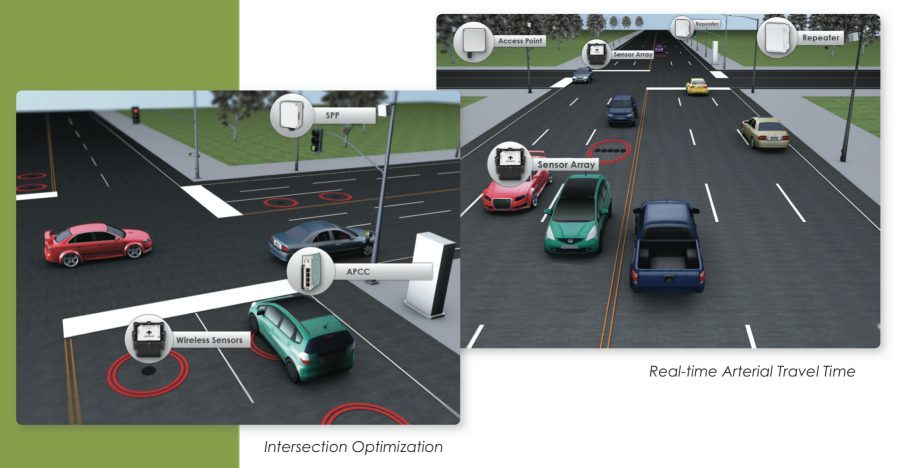

Au centre de son intérêt: un système de détection de trafic de la société Sensys Networks qui repose sur le déploiement de capteurs de la taille d’une boîte de conserve, enfouis directement dans la chaussée et reliés en réseau radiofréquence par un protocole de communication propriétaire. Comment ça marche? Ces petits engins incorporent chacun un magnétomètre qui va mesurer les changements du champ magnétique au dessus de lui, ce qui leur permet de remarquer de manière précise le passage d’une voiture.

Si on déploie plusieurs capteurs dans un même endroit – un carrefour ou une route par exemple – on peut en déduire des données intéressantes comme la vitesse de passage ou la densité de trafic. Le point d’accès central transmettra alors toutes ces données au système de gestion des feux de circulation qui les utilisera pour optimiser l’écoulement du trafic, par exemple en modifiant les durées d’affichage des feux. Ce n’est pas bête du tout et serait, d’après le constructeur, plus simple et moins cher à gérer que les boucles d’induction magnétiques utilisées aujourd’hui. Les villes semblent réceptives à ce discours: en quelques années, Sensys a livré déjà plus de 200.000 capteurs, dont 1.300 à Washington DC.

Malheureusement, ce système n’est pas du tout sécurisé. Le chercheur a acquis – de manière détournée – les composants de ce système pour les décortiquer. Après avoir analysé les échanges et décodé le protocole propriétaire, il a fait une constatation étonnante. « Les échanges entre capteurs et points d’accès ne sont pas chiffrés, toutes les données sont transmises en clair. Par ailleurs, il n’y a pas de mécanisme d’authentification. N’importe qui peut se brancher sur un capteur ou un point d’accès. Ce dernier n’authentifie pas non plus les capteurs dont il collecte les données », explique-t-il, provoquant un gros rire dans la salle de conférence. Pour n’importe quel hacker, une telle absence de sécurité est simplement hallucinante.

Vulnérabilités prouvées par des mesures réelles

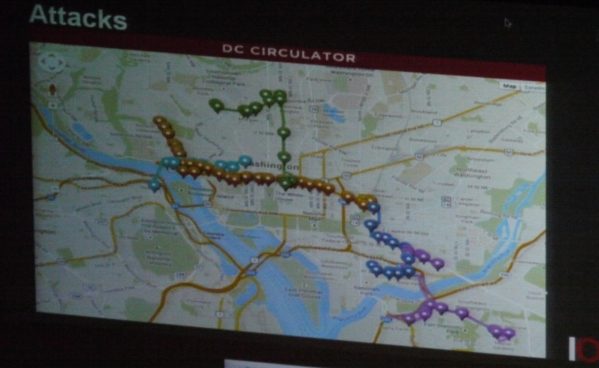

Ces manquements se vérifient également sur le terrain. Cesar Cerrudo s’est rendu à plusieurs endroits où ces capteurs étaient déployés, avec son propre point d’accès stocké dans un sac à dos. Il voyait tous les échanges et auraient, théoriquement, pu changer la configuration des capteurs et des points d’accès ou, encore mieux, injecter du faux trafic. Les scénarios d’attaques sont larges. On peut faire croire au système qu’une voiture est en train de passer, alors que ce n’est pas le cas. On peut aussi ajouter des capteurs imaginaires, ou en retirer. Et, tiens, pourquoi pas remplacer le firmware originel par un firmware malicieux capable de se répliquer de capteur en capteur. Comme le code n’est pas signé, il est impossible de savoir, pour l’exploitant de l’infrastructure, si son système est infecté ou non.

Autre énormité: les capteurs de Sensys sont capables de créer des signatures magnétiques des véhicules, dans la mesure où chacun aura une manière bien à lui de modifier le champ magnétique lors de son passage. Il est donc possible, pour peu qu’un grand nombre de capteurs soient installés dans une ville, de suivre une voiture à la trace. En soi, cette fonction pose déjà un problème de surveillance et de protection des données personnelles, mais si en plus elle est détournée par un pirate, cela peut se révéler catastrophique. « Des personnes mal intentionnées pourraient, par exemple, identifier la voiture d’une personne importante et déclencher une bombe à son prochain passage », poursuit Cesar Cerrudo, un brin paranoïaque. « Tout cela est faisable avec peu d’investissement. Finalement, la cyberguerre, ce n’est pas très cher », conclut-il.

De son côté, Sensys se défend comme il peut. Ainsi, il aurait d’abord expliqué l’absence de chiffrement par le fait que les clients n’en voulaient pas. Dans un communiqué publié il y a quelques jour, il explique avoir ajouté dans son logiciel des protections contre l’injection de données et le téléchargement du firmware. Mais est-ce suffisant? A suivre…

Lire aussi:

Toute l’actualité des conférences Black Hat et Defcon dans notre dossier spécial

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.