Avec les révélations en cascade d’Edward Snowden, le cyber-espionnage a quelque peu volé la vedette à la cybercriminalité au cours de l’année 2013. Pour autant, ce front ne s’est pas tu. Au contraire, le nombre de vols de données a augmenté de 62% par rapport à 2012, aboutissant à l’exposition de 552 millions d’identités, révèle l’Internet Security Threat Report (ISTR) 2014. Le rapport annuel de Symantec dessine ainsi les traits d’une cybercriminalité qui continue de mûrir et sait désormais attendre pour renforcer ses chances de décrocher la timbale.

« Alors que le niveau de sophistication continue de croître parmi les attaquants, ce qui était surprenant [en 2013] était leur volonté d’être bien plus patients – ils attendaient de frapper jusqu’à ce que la récompense soit plus grosse et meilleure. », expliquait Paul Wood, responsable de la rédaction du rapport.

Méga faille

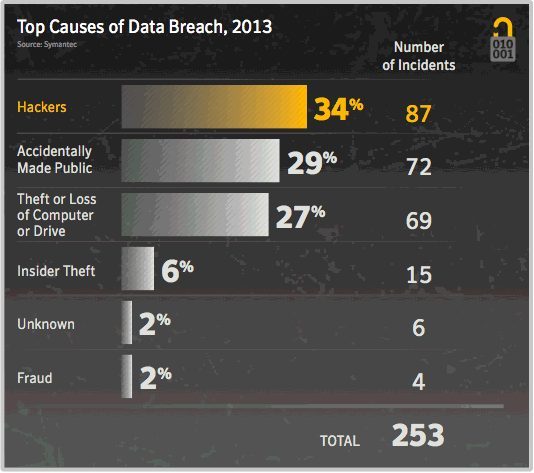

Et ce changement de comportement a des répercussions immédiates. Alors qu’en 2012, un seul incident avait concerné plus de 10 millions d’identités, le rapport de Symantec en dénombre huit en 2013. Un chiffre supérieur à celui de 2011 (5), qui avait été une année lourde, qualifiée d’« année de la faille ». 2013 est donc désormais l’année « de la méga faille », d’autant que deux chiffres soulignent les dommages croissants de ces incidents. Ainsi, 34% des brèches ont été provoqués par des hackers, 29% le sont accidentellement et environ 4,7 millions d’identités numériques ont été dévoilées en moyenne pour chaque faille liée à un hack. Les informations les plus communément dérobées sont le nom, la date de naissance et les identifiants officiels, comme le numéro de sécurité sociale.

De plus en plus précis

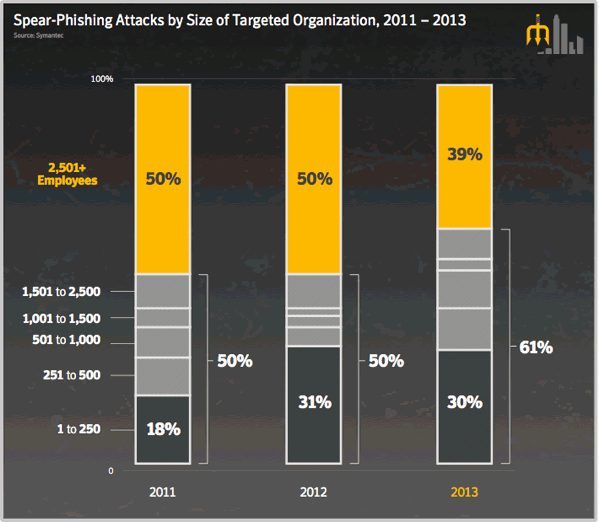

Les campagnes ciblées (de spear phishing), permettant de récupérer ces données, sont ainsi de plus en plus nombreuses, avec une croissance de plus 91% entre 2012 et 2013, contre 42% entre 2011 et 2012. On en dénombrait 165 en 2011, 408 en 2012 et 779 en 2013. Les campagnes d’attaques sont désormais plus étendues dans le temps (8,3 jours contre 3 en 2012) et se manifestent par moins de mails envoyés intégrant des malwares pour chacune d’entre elles.

Elles semblent en effet plus réfléchies et s’attaquent désormais à des sociétés de toute taille. Ainsi, les entreprises de moins de 2500 employés représentaient 61% des attaques en spear phishing en 2013, contre 50% tout juste en 2012.

Des attaques ciblées qui sont en pleine recrudescence en France – huitième « marché » au niveau mondial sur ce point – et s’adaptent au tissu entreprenarial particulier de l’Hexagone puisque 77,46% des entreprises attaquées sont des PME (ou des organisations de moins de 250 employés). Gagnant une place, la France se classe quinzième des pays où la cybercriminalité est la plus active, loin toutefois derrière le trio de tête que sont les Etats-Unis, la Chine et l’Inde.

Renforcement et diversification

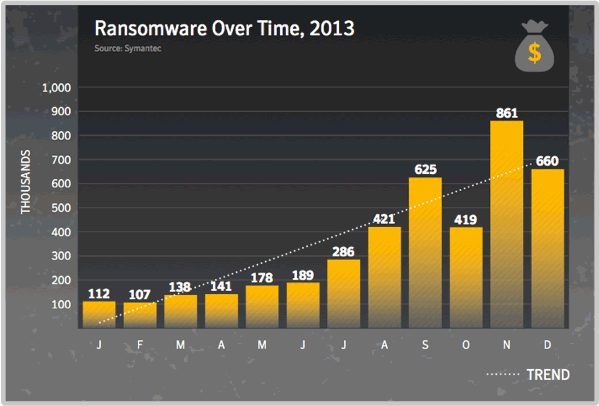

L’ISTR relève également une explosion des ransomwares et des menaces sur mobiles et les réseaux sociaux. Trois secteurs extrêmement lucratifs pour les hackers mal intentionnés. En 2013, les chercheurs de Symantec ont ainsi répertorié cinq fois plus de ransomwares, ces logiciels qui bloquent l’appareil d’un utilisateur tant qu’une somme n’a pas été versée. Les dernières itérations des logiciels qui rançonnent l’utilisateur recourent désormais au chiffrement des données qui sont inutilisables tant que la clé de chiffrement n’est pas communiquée contre paiement.

Toutefois, notait Candid Wüest, de Symantec, certains hackers sont moins malins que d’autres. Ainsi, dans certains cas, la clé est présente sur le PC chiffré, il est donc possible de le déchiffrer seul. Parfois, même, pour se donner bonne conscience, peut-être, le choix est laissé à l’utilisateur de récupérer ses données immédiatement contre paiement ou gratuitement mais 30 jours plus tard…

La mobilité et perte de réflexes

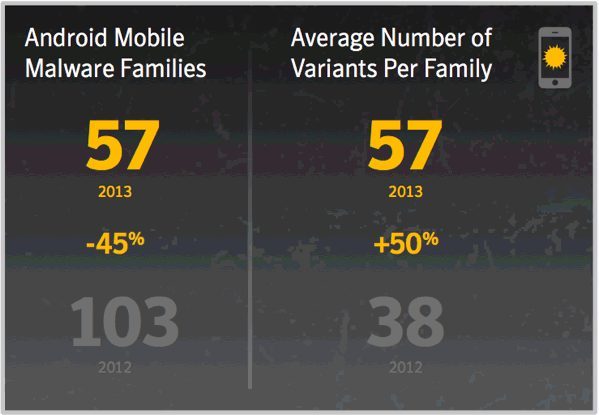

Par ailleurs, le marché mobile est de plus en plus prisé. Les développeurs de maliciels perfectionnent leur production. Ainsi, si on trouve moins de familles de malwares différentes, on trouve un plus grand nombre de variantes d’un même malware. Mais toutes ont grosso modo deux buts principaux : le pistage de l’utilisateur (33%) ou la collection de données personnelles (20%). Les Store applicatifs mobiles contribuent en tout cas largement à l’accroissement du nombre de malwares. Symantec avance en l’espèce des chiffres vertigineux : 1,6 million de nouveaux malwares seraient ainsi détectés… quotidiennement par les systèmes de surveillance de l’expert en sécurité.

Pour autant, le marché des « malwares mobiles n’aurait pas encore explosé parce que les bad guys n’en auraient pas encore eu besoin pour avoir ce qu’ils souhaitent. », selon Candid Wüest. Pour l’expert de Symantec, certains réflexes acquis sur nos PC ne le sont pas sur smartphones ou tablettes, faisant la part belle aux scams. Ainsi, comme rapporté dans le rapport Norton 2013, 90% des utilisateurs sur PC effaceraient un mail douteux reçu d’un inconnu, alors qu’ils ne sont que 56% sur mobiles. De plus le couple mobile + réseau social permet aux scams de se répandre très rapidement en bénéficiant en plus de la validation sociale des amis, qui répandent le message malgré eux.

Les hackers malintentionnés savent également s’adapter à l’appétence des utilisateurs pour les réseaux sociaux. Ils proposent alors de fausses offres, pour par exemple fournir des likes à des photos sur Instagram. Ils récupèrent ce faisant les identifiant et mot de passe des utilisateurs.

Prochaine étape : l’Internet des Objets

Mais, alors qu’une nouvelle génération d’appareils arrive, les hackers s’attaquent d’ores et déjà à l’Internet des Objets. Ainsi, en 2013, les babyphones, les smart TV, les voitures et même certains équipements médicaux ont été hackés.

« Le bénéfice que retire les attaquants à compromettre ces appareils n’est pas encore évident […]. Mais le risque est réel. Les produits de l’Internet des Objets deviendront des points d’accès pour des attaquants désireux cibler leurs efforts et deviendront des bots pour les cybercriminels », prédit dès maintenant le rapport. « Aujourd’hui, le fardeau de la prévention des attaques contre les objets connectés incombe aux utilisateurs. Mais ce n’est pas une stratégie viable à longs termes. Les fabricants ne donnent pas la priorité à la sécurité », constate le rapport, « ils doivent faire les bons investissements de sécurité maintenant », précise-t-il. Car le « big data est du big money » potentiel, que ce soit pour de la vente de données en gros pour des assurances, des publicitaires ou d’autres usages encore à imaginer.

La nécessité de la cyber résilience

Face aux attaques nouvelles et anciennes, que le génie des hackers ne manquera pas de créer et d’améliorer, les utilisateurs n’ont qu’un choix, devenir « cyber-résilients », explique Laurent Heslault, de Symantec. Pour cela, il leur faut « rester à la pointe de la sécurité », en mettant à jour leurs logiciels et en choisissant des mots clés forts, « faire preuve de vigilance », en surveillant leurs relevés bancaires et enfin, « connaître leurs interlocuteurs », qu’il s’agisse d’amis ou d’acteurs de référence sur le Web en qui il est possible d’avoir confiance.

Un comportement sain dans un corps informatique qui l’est moins. Le jeu de la cyber-résilience en vaut la chandelle : vivre dans un monde connecté sans être une proie facile.

A lire aussi :

Un botnet de 25 000 serveurs Linux infecte 5000 utilisateurs Windows par jour – 20/03/2014

On a découvert un botnet d’objets connectés : même les frigos sont piratés ! – 17/01/2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.