Alors que plusieurs centaines de personnes avaient manifesté le 13 avril contre le projet de loi sur le renseignement près de l’Assemblée nationale, les services de renseignement en ont-ils profité pour déployer leurs fameux « IMSI Catcher », ces fausses stations de base qui permettent d’aspirer toutes les communications mobiles dans une zone donnée ? D’après la Quadrature du Net, la question se pose. Interrogée par France Info, l’association explique qu’au moins deux appareils de ce type ont pu être identifiés lors de cet évènement.

Pour affirmer cela, la Quadrature s’appuie en fait sur les manifestants eux-mêmes. « Plusieurs personnes sont venus nous voir pour nous dire qu’ils avaient détectés des IMSI Catchers au moment de la manifestation. Plus tard, ils ont refait le test sur leurs téléphones mobiles, et les appareils n’étaient plus là », explique Adrienne Charmet, porte-parole de l’association. Elle travaille actuellement avec ces personnes pour essayer de rassembler des preuves, au travers de logs notamment. Mais même si l’association arrive à démontrer la présence de ces appareils, il sera évidemment impossible de savoir qui les manipulait et dans quel but. Et il n’est pas certain que les services gouvernementaux, s’ils sont impliqués, se dévoileront. Mais cela permettrait au moins de poser le problème.

Comment fait-on concrètement pour détecter la présence d’un IMSI Catcher ? Ces appareils ont la taille d’une valise et le prix d’une voiture neuve. Sur Alibaba.com, on peut en trouver pour un peu plus de 25.000 dollars. Ces équipements imitent le fonctionnement d’une station de base, permettant d’intercepter les connexions mobiles avant de les retransmettre au bon opérateur. C’est la technique du « Man in the middle ».

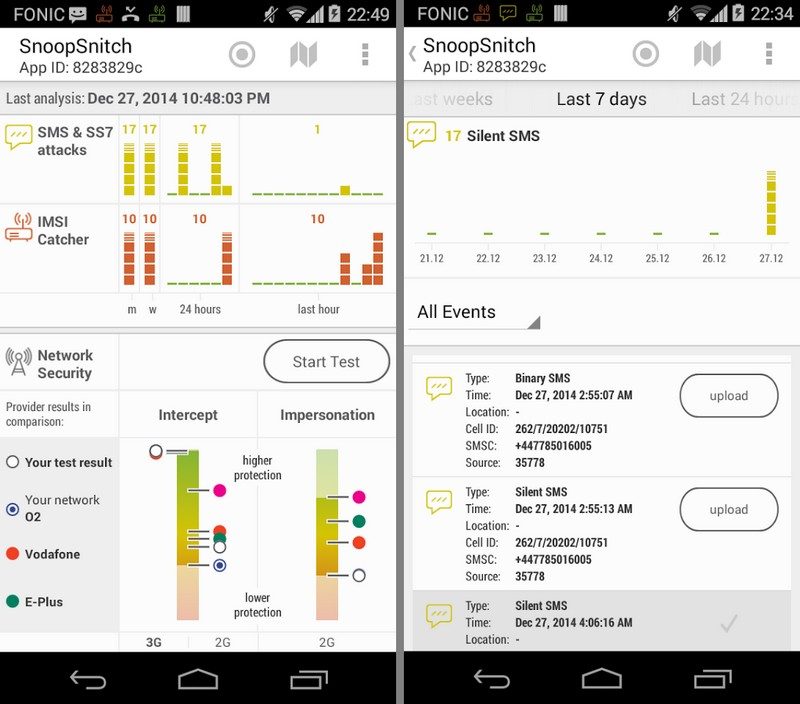

Mais cette interception ne passe pas totalement inaperçue. Certains paramètres de connexion sont subitement changés, avec à la clé des configurations bizarres. Cela ne se voit pas à l’oeil nu: il faut des applications spécialisées qui analysent le trafic du réseau mobile en profondeur pour s’en rendre compte. C’est le cas, par exemple, de SnoopSnitch, une appli présentée en décembre dernier lors de la conférence du Chaos Computer Club. Créé par le hacker Karsten Nohl et disponible sur Google Play, elle détecte également d’autres types d’attaques mobiles, comme l’usurpation, la géolocalisation ou les attaques sur les cartes SIM.

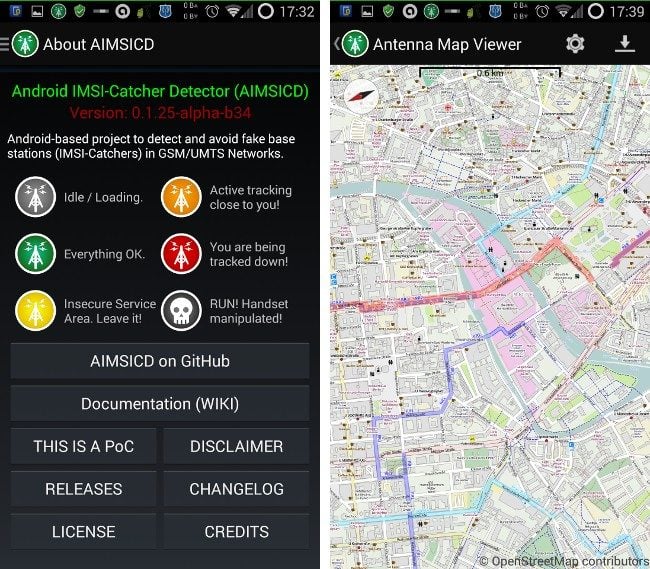

Une autre application similaire est Android IMSI Catcher Detector, disponible sur GitHub. Elle est moins complète que SnoopSnitch et focalise uniquement sur les interceptions par IMSI Catcher.

Mise à jour à 16h55

Ces applications sont néanmoins à prendre avec des pincettes car leur efficacité n’est pas encore démontrée. Sur Twitter, une discussion assez technique s’est créée autour de cette histoire. Il semblerait que l’un des IMSI Catcher détecté serait en réalité… une antenne Orange de la RATP.

@FradiFrad @taziden Donc ce que l’appli a détecté comme un IMSI Catcher c’était la cellule Orange. Bravo !

– Nicolas (@_GaLaK_) 16 Avril 2015

Lire aussi:

SnoopSnitch, l’appli Android qui vous dit si vos appels sont interceptés, le 31/12/2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.