Si vous vous intéressez un peu au monde du cybercrime, peut-être connaissez vous le nom de Roman Seleznev. Pendant plus de dix ans, ce citoyen russe a été à la tête d’un empire du « carding », c’est à dire le vol et le recel de données de cartes bancaires. Arrêté le 5 juillet 2014 aux Maldives, l’homme a été jugé il y a un an et purge depuis une peine de prison de 27 ans. L’affaire étant désormais classée, deux enquêteurs du département de la justice – Norman Barbosa et Harold Chun – ont profité de la conférence Black Hat USA 2017 pour livrer de nombreux détails sur cette enquête longue et rocambolesque.

Tout commence en 2002, quand un pirate du nom de « nCuX » fait son apparition sur la Toile. Visiblement d’origine russe – le pseudonyme « nCuX » signifie « tête brûlée » – ce cybercriminel va d’abord se consacrer au trafic d’identités avant de se spécialiser dès 2005 dans le recel de données de cartes bancaires, et notamment celles de citoyens américains. Le succès grandissant de nCuX attire logiquement l’attention des forces de l’ordre outre-Atlantique. En 2009, celles-ci prennent contact avec le service secret russe FSB, dans l’espoir d’obtenir des informations sur ce malfrat. Une réunion est organisée en mai, mais rien d’intéressant n’en découle. Au contraire, deux mois plus tard nCuX disparaît de la Toile sans laisser de traces. Quelqu’un de bien placé l’aurait-il averti?

Des « dumps » de qualité premium

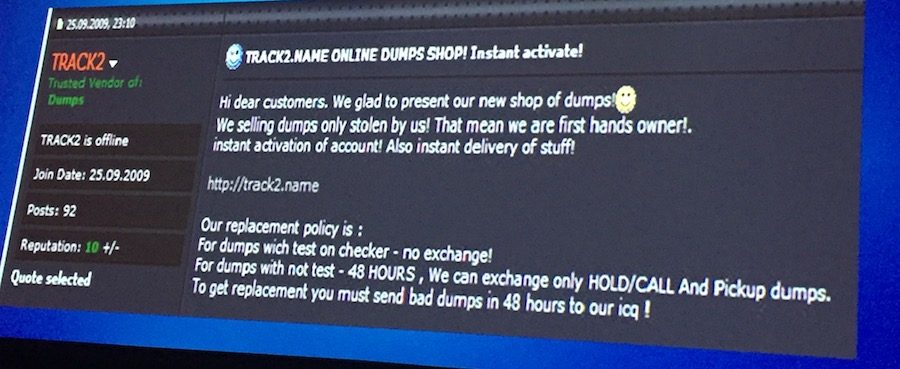

Quelques mois plus tard, deux nouvelles figures apparaissent dans les forums de carding, « Track2 » et « Bulba ». A peine créés, leurs comptes sont déjà tagués « vendeurs de confiance », preuve qu’il s’agit là de personnes déjà connus dans le milieu. Leurs spécialités? La vente de « dumps » (i.e. de copies) de données de cartes bancaires de première main, respectivement sur les sites track2.name et bulba.cc. « Nous vendons uniquement des dumps que nous avons volés nous-même », prévient Track2 dans un message. Parallèlement, les forces de l’ordre constatent la multiplication de piratages d’ordinateurs de points de vente entre novembre 2010 et février 2011. Les victimes se comptent en dizaines et sont surtout des restaurants: Schlotzsky’s Deli, Broadway Grill, Jet’s Pizza, Extreme Pizza, Mountain Mike’s Pizza, Casa Mia…

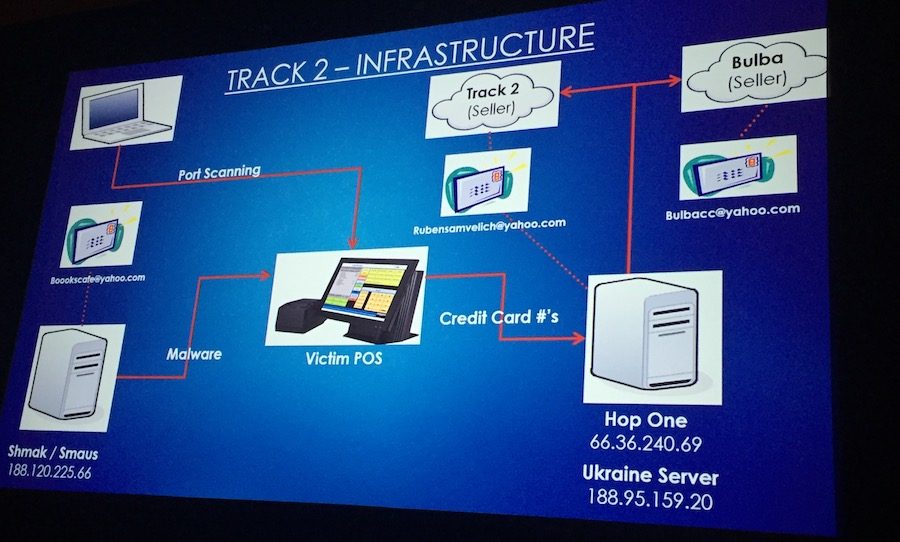

Tous ces vols sont en réalité l’oeuvre de Track2 et Bulba, et derrière ces deux pseudonymes se cache une seule et même personne: Roman Seleznev. Son identification devient possible grâce à une série d’erreurs grossières, à commencer par le fait d’utiliser des adresses Yahoo pour enregistrer les noms de domaine de ses deux sites de vente. L’enquête forensique des machines infectées et l’analyse de ces comptes de messagerie permettent assez rapidement de dévoiler l’architecture technique sous-jacente utilisée pour ces vols de données. Les enquêteurs découvrent notamment l’existence de plusieurs serveurs et d’autres comptes email Yahoo. « L’architecture n’était pas vraiment très compliquée. On n’était pas en présence d’un botnet à plusieurs niveaux. C’était très basique », explique Norman Barbosa.

La seconde erreur grossière est d’avoir utilisé ces serveurs et ces comptes de messagerie à des fins personnelles, par exemple pour alimenter un compte Paypal, commander un bouquet de fleurs ou réserver un billet d’avion. Du coup, en épluchant les emails, les enquêteurs arrivent facilement à identifier la personne qui se cache dans l’ombre. « Les pirates d’aujourd’hui sont devenus beaucoup plus prudents et font tout pour bien séparer leurs profils d’usage », précise Harold Chun.

En mars 2011, un acte d’accusation est émis et les services fédéraux attendent le bon moment pour le coincer. Coup de théâtre: le 28 avril 2011, Roman Seleznev se trouve au café Argana de Marrakech au même moment où les terroristes d’AQMI font exploser leur bombe. Roman Seleznev est blessé et rapatrié en Russie qui refuse de l’extrader. Le cybercaïd ferme ses boutiques de carding et disparait à nouveau de la Toile.

Mais le naturel revient au galop. En 2013, l’homme démarre un nouveau site de carding sous le pseudonyme de 2PAC et fait fortune car il ne vend pas seulement ses propres données, mais aussi celles de ses congénères tout en empochant un pourcentage. « Son site écoulait un très grand volume de données volées. Les plus gros pirates de carding venaient chez lui. Il se targuait de pouvoir obtenir les meilleurs prix de revente », souligne Norman Barbosa. D’une certaine manière, Roman Seleznev devient un véritable parrain du carding.

Mot de passe : « ochko123 »

Sa bonne étoile le quitte brutalement le 5 juillet 2014, lorsqu’il est arrêté aux Maldives par des agents du US Secret Service et emmené manu militari aux Etats-Unis. Son ordinateur portable est également saisi, ce qui lui sera juridiquement fatal car il contient une base de plus de 1,7 million de données de cartes bancaires. Evidemment, la machine est protégée par un mot de passe, mais celui-ci – troisième erreur grossière de Roman Seleznev – est trop facile à deviner. C’est le même qu’il utilise déjà sur d’autres sites et qui figure dans certains emails de ses comptes Yahoo. A savoir: « ochko123 ». Même si les forces de l’ordre n’avait pas eu accès aux emails, ils auraient fini par le trouver au moyen d’une banale attaque par dictionnaire. Selon les enquêteurs, « ochko » est un nom commun russe et signifie « trou du cul ».

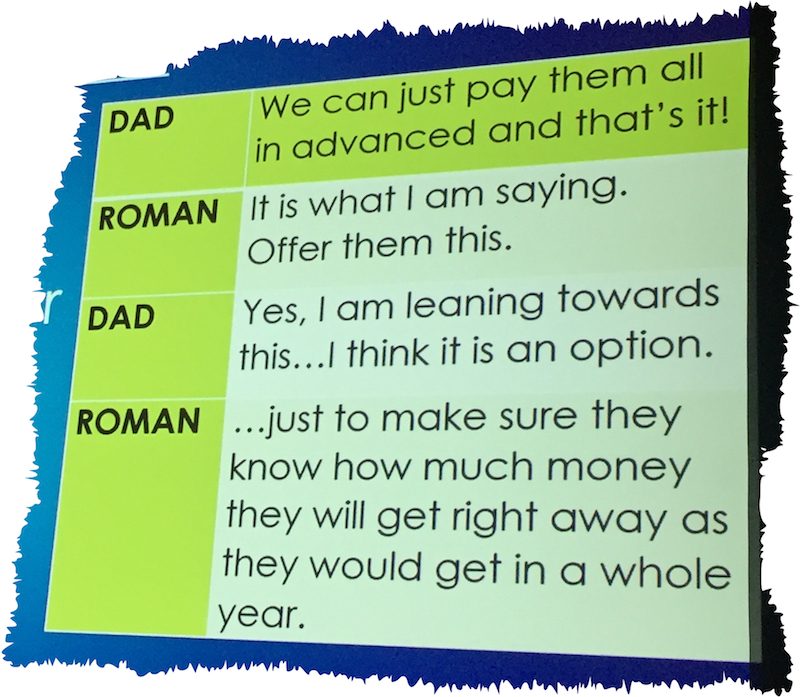

En dépit de tous ces éléments à charge, le procès qui suit n’est pas de tout repos. Le département de la justice est confronté à des tentatives de déstabilisation politico-diplomatique. Son père, Valery Seleznev, est un membre du parlement russe et dispose d’une certaine influence. Mais le paternel ne fait pas non plus dans la dentelle. Sa première idée pour aider son fiston est de tenter d’acheter le procureur avec des pots de vin. Malheureusement pour lui, cette brillante idée se retrouve dans le procès verbal d’une écoute téléphonique.

Face à cette impasse, Roman Seleznev adopte une autre stratégie de défense, là aussi très étonnante. Il argue que toutes ces données ne viennent pas de lui, mais ont été fabriquées et implantées par un tiers, probablement le gouvernement américain. Et il a même un argument technique: des milliers de fichiers sur son portable ont bizarrement des dates de modification postérieures à son arrestation. Preuve, selon lui, que la machine a été manipulée. Mais la vérité est toute autre. « Les agents qui ont saisit l’ordinateur portable ont oublié de l’éteindre. Résultat: le système hybride tablette-PC, qui fonctionnait sous Windows 8, continuait à installer des mises à jour provoquant toutes ces modifications de date », explique Harold Chun.

Cette erreur de procédure contraint le département de la justice à réaliser toute une étude forensique complémentaire pour prouver qu’il n’y a pas eu de manipulation. Au final le jury est convaincu et les enquêteurs peuvent enfin récolter le fruit de leurs années de labeur. Même si, désormais, ils ne peuvent plus voyager en Russie. Le gouvernement de Poutine les a déclarés persona non grata.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.