Pour administrer un botnet de cyberespionnage, l’une des choses les plus importantes, c’est de bien cacher les serveurs de commande et contrôle (C&C), qui permettent de piloter le réseau d’ordinateurs infectés et de récupérer les données volées. Pour y arriver, les pirates peuvent brouiller les pistes de différentes manières : canaux de communication chiffrés, fausses adresses IP, hébergeur « bulletproof », proxy, etc.

Les chercheurs en sécurité de Kaspersky viennent de détecter une méthode particulièrement originale pour rester à l’abri : le détournement de flux satellitaires. Elle est utilisée par un malware que l’éditeur a baptisé Turla. Il est également connu sous le nom de Snake ou Uroburos. Il s’agit d’un logiciel espion de type rootkit. Il est probablement d’origine russe et utilisé depuis au moins huit ans pour espionner des cibles politiques, militaires, diplomatiques, universitaires… Très sophistiqué, il est analysé depuis plus d’un an par différentes sociétés de sécurité, dont GData et BAE Systems.

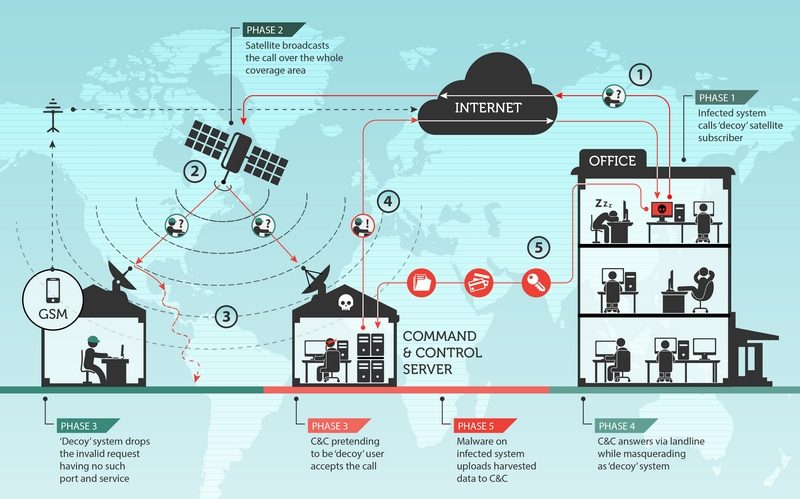

Pour détourner les flux satellitaires, Turla s’appuie sur une faille dans les communications DVB-S, qui ne proposent qu’un flux Internet descendant, le retour se faisant par le réseau terrestre. Cette technologie est généralement utilisée par des internautes mal desservis qui peuvent, ainsi, bénéficier d’une meilleure connexion. Le problème, c’est que ces flux descendants ne sont pas chiffrés et peuvent être facilement interceptés. La seule chose que les pirates aient besoin de faire, c’est de positionner une antenne parabolique dans une zone de réception. Reliée à un PC doté d’un tuner DVB-S, ils peuvent alors voir défiler les trames réseaux et identifier les adresses IP des utilisateurs.

Ensuite, les pirates vont configurer leurs PC zombies de telle manière à envoyer leurs données vers l’une de ces adresses IP, mais sur un numéro de port exotique. Ainsi, les données envoyées seront automatiquement rejetées du côté de l’utilisateur de cette adresse. Les pirates, eux, vont usurper l’adresse IP pour également recevoir ces données, mais en gardant ouvert le bon numéro de port, et hop, le tour est joué. Cette méthode permet d’anonymiser l’infrastructure C&C, car elle est cachée derrière l’adresse IP d’un quidam. Par ailleurs, elle est très difficile à localiser, car un satellite peut arroser des milliers de kilomètres carré.

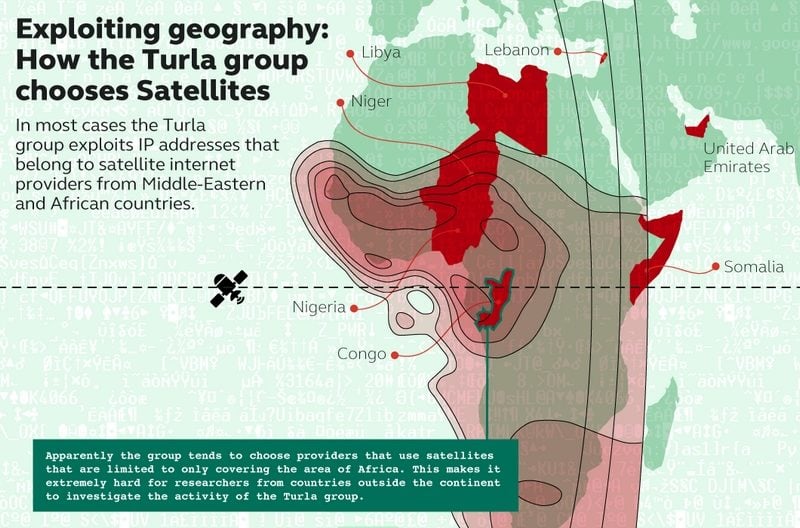

Dans le cas de Turla, les pirates ont particulièrement bien bétonné leur méthode. Leurs cibles se trouvent essentiellement en Europe, en Asie, au Moyen-Orient et en Amérique du Nord. Mais leurs serveurs C&C sont localisés en Afrique sub-saharienne. Un véritable casse-tête pour les enquêteurs !

Source :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.