A première vue, hacker un réseau d’opérateur 4G, la technologie cellulaire la plus récente et la fiable actuellement, peut sembler du domaine de l’impossible, tout au plus à la portée d’importantes organisations gouvernementales.

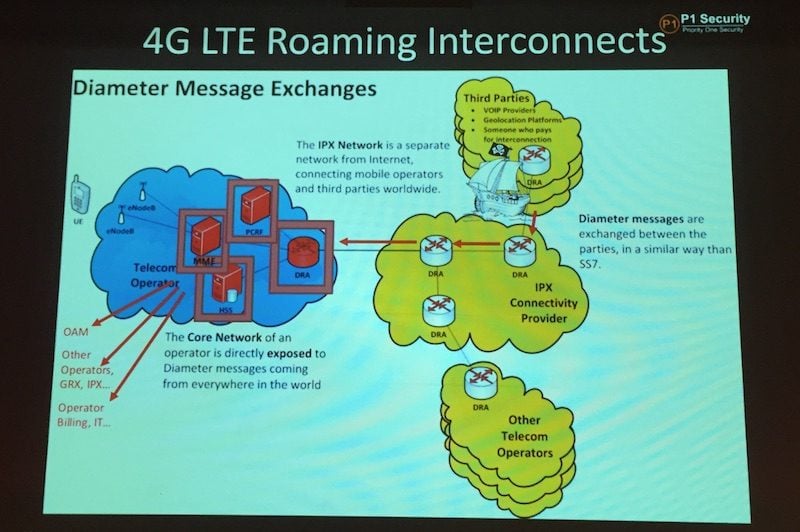

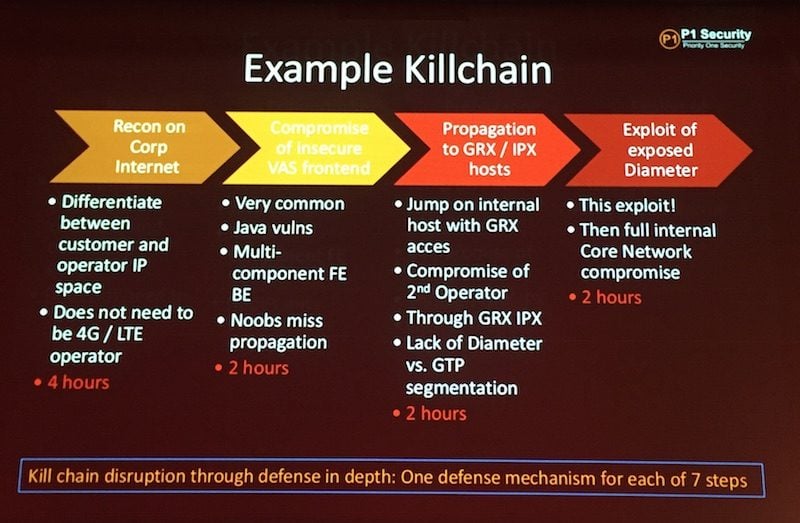

Spécialisée dans la sécurité d’infrastructures télécoms, la société P1 Security a pourtant montré aujourd’hui, à l’occasion de la conférence Hackito Ergo 2015, qu’il était possible de compromettre le coeur de réseau d’un opérateur 4G en quelques heures seulement en ciblant un équipement bien spécifique: le DRA (Diameter Routing Agent). Chaque opérateur en possède un et ils sont tous interconnectés entre eux, afin d’assurer les services de roaming 4G. Celui-ci est réalisé au travers d’un protocole de signalisation spécifique, baptisée Diameter.

Le problème, c’est que ce protocole n’est souvent pas très bien implémenté au niveau des équipements matériels et qui sont vendus par des fournisseurs tels que Huawei, Alcatel-Lucent, F5 Networks, Ericsson, etc. Laurent Ghigonis et Philippe Langlois de P1 Security ont découvert toute une série de failles permettant d’utiliser les messages Diameter pour y faire passer des malwares et exécuter du code arbitraire sur le DRA. Et là, c’est le jackpot.

Depuis cet équipement, l’attaquant peut en effet faire presque tout et n’importe quoi. Il peut, par exemple, provoquer une panne générale du service 4G. Il peut également intercepter tous les messages de signalisation et, ainsi, identifier des abonnés et les géolocaliser. Il peut aussi tout simplement siphonner la base d’utilisateurs en interrogeant un autre équipement d’opérateur, le HSS (Home Subscriber Server). Enfin, compromettre le DRA d’un opérateur permettra ensuite d’accéder aux DRA des autres opérateurs.

Certains d’entre vous objecteront peut-être que les DRA ne sont pas librement accessibles sur Internet, mais interconnectés par un réseau privé. Ce qui rendrait son piratage plutôt difficile. Mais selon les deux chercheurs, cet obstacle est assez facile à surmonter. « Il existe beaucoup d’opérateurs vulnérables dans les pays en voie de développement. Chez l’un d’entre eux, il suffit, par exemple, d’identifier un serveur web vulnérable pour accéder au réseau interne puis, de proche en proche, au réseau d’interconnexion de roaming 4G. Tout ceci peut se faire en l’espace d’une dizaine d’heures », explique Philippe Langlois.

Les deux chercheurs soulignent, par ailleurs, que les failles découvertes peuvent facilement être colmatées, car elles résultent d’un manque de sécurisation relativement banale au niveau de la compilation des binaires d’exécution. « Avant, les équipements télécoms étaient basés sur des systèmes propriétaires. Désormais, ils s’appuient de plus en plus sur des systèmes standards Linux/x86. Mais cela rend ces appareils également plus vulnérables, si l’on n’applique pas les mesures de sécurité qui vont avec », explique Laurent Ghigonis.

Autre problème : le manque de réactivité de la part des acteurs de l’écosystème des télécoms. Il faudrait deux ans en moyenne pour diffuser un patch. L’analyse de sécurité réalisée par P1 Security devrait certainement accélérer les choses…

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.