Jusqu’à quel point les hackers russes ont-ils réellement influencé l’élection présidentielle américaine ? La question se pose à nouveau à la lumière d’un rapport top secret de la NSA que vient de révéler le site The Intercept. D’après ce document, qui date de début mai, le service de renseignement militaire russe GRU a piraté le fournisseur de systèmes de vote VR Systems et lancé des cyberattaques contre plus d’une centaine de responsables locaux du processus électoral. Mais cette analyse reste parcellaire, car elle n’indique pas quelles ont été les conséquences de ces opérations sur le déroulement de l’élection présidentielle et en quoi elles auraient pu fausser son résultat.

Dans un rapport datant de janvier dernier, les agences gouvernementales américaines avaient déjà accusé officiellement les Russes d’avoir piraté le parti démocrate et d’être l’origine de la diffusion d’e-mails compromettants lors de la phase de campagne électorale. Toutefois, aucune attaque sur l’infrastructure électorale n’avait été relevée à l’époque. La révélation de The Intercept montre à présent que les Russes ont tenté d’interférer avec le processus électoral américain à un niveau jusqu’alors insoupçonné.

Une campagne de phishing en deux étapes

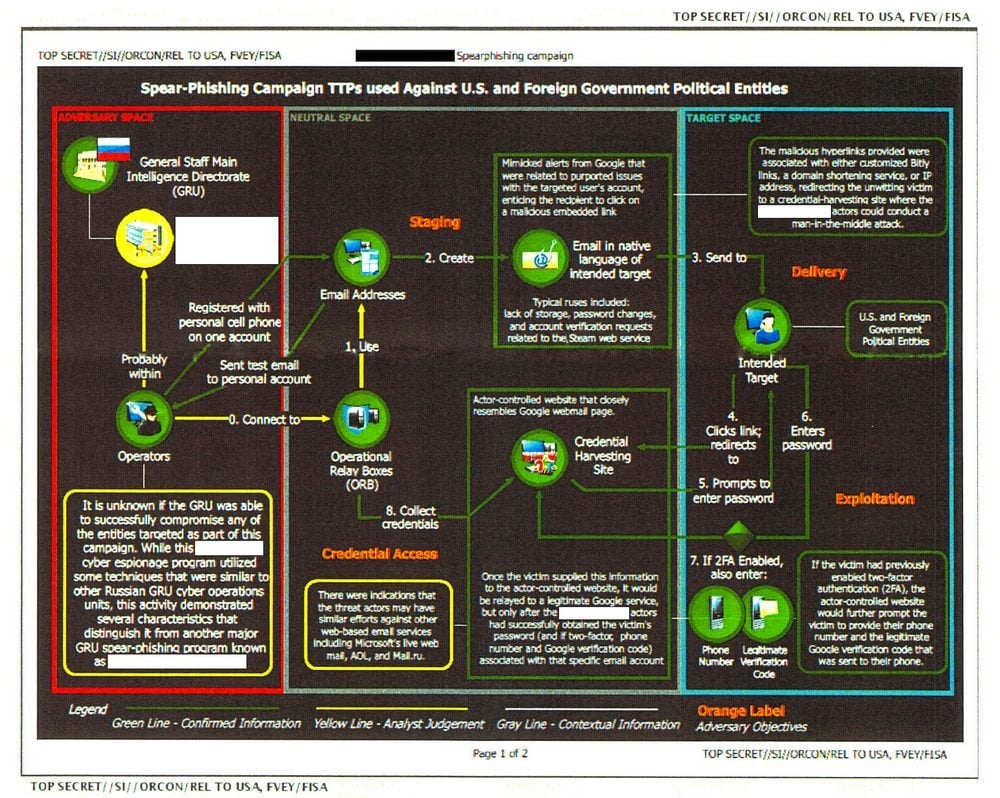

Les attaques informatiques décrites dans le document de la NSA ne sont pas d’une très grande complexité. Elles s’appuient avant tout sur l’envoi d’e-mails piégés. Une première phase s’est déroulée en août 2016. Les hackers du GRU ont ciblé les employés de VR Systems, un fournisseur d’équipements qui permettent de vérifier qu’une personne est bien inscrite sur une liste électorale. Ses solutions sont utilisées dans huit états américains (Californie, Floride, Illinois, Indiana, New York, Caroline du nord, Virginie, Virginie de l’ouest).

Les pirates russes ont envoyé leurs faux e-mails à partir de l’adresse « [email protected] », de sorte que les employés pouvaient penser qu’il s’agissait d’un message de service provenant de Google. Le but de la manœuvre était d’attirer la cible vers un faux site Google où elle était invitée à entrer ses identifiants de connexion. La NSA a identifié sept « victime potentielles » au sein de VR Systems, dont une qui a probablement été piratée avec succès.

On ne sait pas précisément quelles données les pirates ont réussi à exfiltrer de VR Systems. En tous cas, cela a été suffisant pour déclencher, fin octobre 2016, la seconde phase de l’opération : l’envoi d’e-mails piégés à des responsables locaux du processus électoral à partir d’une adresse qui usurpe l’identité de VR Systems ([email protected]). Ces messages ont été envoyés à 122 personnes. Ils comportaient en fichier joint un document technique qui faisait référence à un produit de VR Systems, par exemple un nouveau guide d’utilisateur. Ce document était au format Word. Une fois ouvert, il exécutait en douce un code Powershell installant une porte dérobée sur la machine de la victime.

La NSA a détecté deux autres opérations malveillantes. Ainsi, les pirates russes ont créé l’adresse « [email protected] » pour envoyer des faux e-mails à une société américaine, dans lesquels ils proposaient « des produits et des services relatifs aux élections ». Les pirates russes ont également envoyé des courriels à l’office électoral de Samoa, en se faisant passer pour un fournisseur de services pour votes par correspondance. Mais là, c’était visiblement l’impasse, car les habitants de l’île de Samoa ne peuvent pas participer aux élections des Etats-Unis, même s’il s’agit d’un territoire américain.

The Intercept a cramé sa source

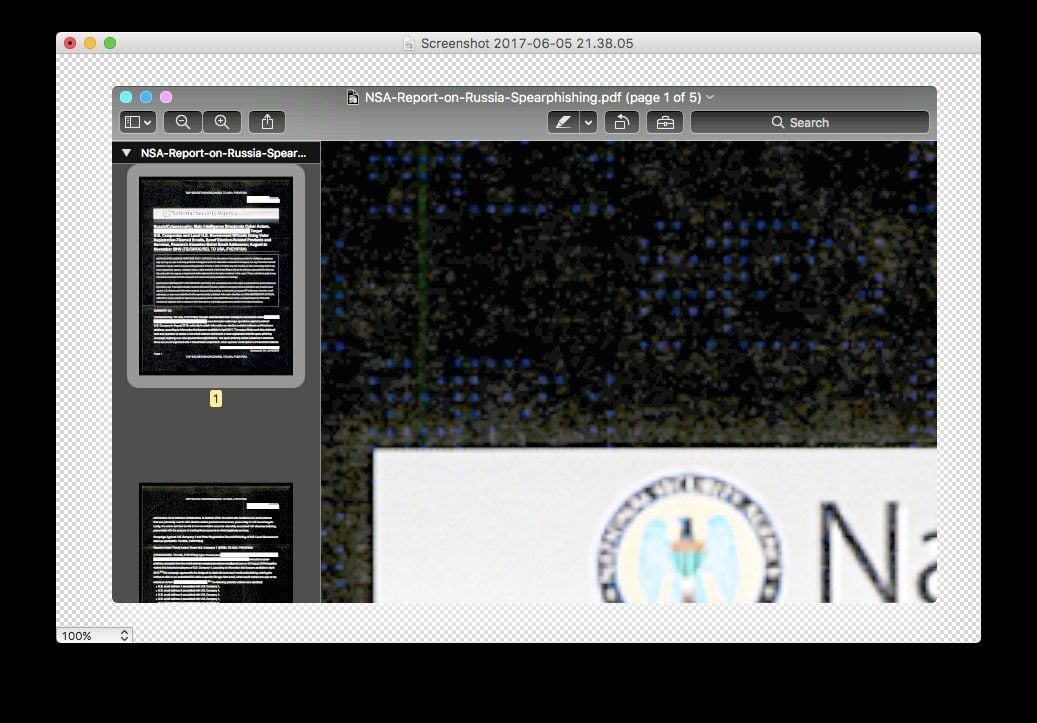

Les journalistes de The Intercept ont contacté la NSA avant de publier leur article. L’agence leur a demandé de ne pas publier le document, ce que les journalistes ont refusés. Ils ont néanmoins concédé à noircir certains passages qui « n’étaient pas d’intérêt public ». La source de la fuite, par contre, a été rapidement détectée. Il s’agirait d’une femme de 25 ans qui travaillait chez le prestataire Pluribus International. Elle aurait imprimé ces documents au travail avant de les faire parvenir à The Intercept.

Malheureusement, l’imprimante a inséré sur les feuilles imprimées un watermark presque invisible (une succession de petits points jaunes clairs sur fond blanc) qui permettait de retrouver le modèle utilisé et la date d’impression. Dans une note de blog, le chercheur en sécurité Rober Graham montre à quel point il est simple de retrouver ces informations à partir des images diffusées sur le site web de The Intercept. De ce point de vue, on ne peut pas dire que ce scoop soit un succès dans l’histoire du journalisme d’investigation.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.