La bande à Babar et EvilBunny s’élargit. Décortiqués en février dernier, ces deux malwares du cyberespionnage (probablement) français ont un petit cousin : Casper. Il a été repéré en avril 2014 sur « jpic.gov.sy », un site web du ministère de la Justice syrienne sur lequel les citoyens pouvaient faire des demandes de réparation relative à la guerre civile. Il vient maintenant d’être analysé par Joan Calvet, chercheur en sécurité chez Eset.

Casper – ce nom est celui d’un fichier DLL récupéré dans un des échantillons – se distingue en premier lieu par l’utilisation de deux failles zero-day dans Flash (CVE-2014-0515). Compte tenu des prix de ces vulnérabilités, on peut supposer que l’organisation qui opère ce malware est plutôt puissante. L’analyse du code indique, par ailleurs, toute une série de ressemblances avec Babar et EvilBunny, ce qui fait dire à Joan Calvet que la même équipe se cache derrière tous ces logiciels maveillants. Or, rappelons-le, les services secrets canadiens estimaient – dans un document d’Edward Snowden datant de 2011 – que Babar était l’œuvre d’une « agence secrète française ». Les locaux de la DGSE abriteraient-ils donc une cyber-ménagerie secrète ? Il est impossible de le prouver, mais le faisceau de présomption s’épaissit.

Un fantôme éclaireur

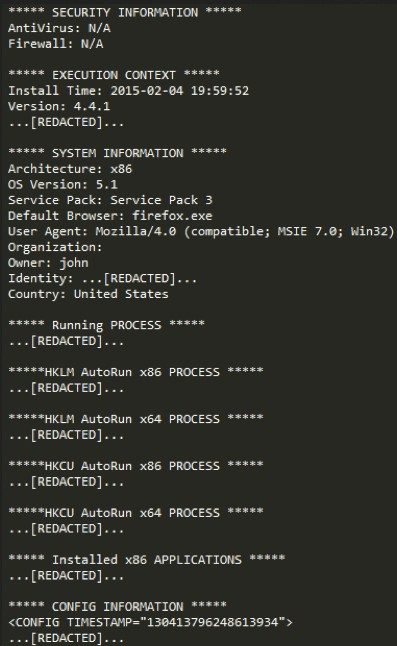

De quoi est capable Casper ? C’est un logiciel d’espionnage très furtif qui joue un peu le rôle d’un éclaireur. Il s’installe en toute discrétion sur une machine, l’analyse puis renvoie aux serveurs de commande et contrôle un rapport complet : antivirus et pare-feu installés, informations système, processus actifs, configuration, etc. Cet examen est sans doute utilisé pour préparer l’étape suivante de l’attaque. Dans l’hypothèse d’une opération de cyberespionnage, cette seconde phase pourrait être l’installation d’un logiciel espion plus musclé, tels que Babar ou EvilBunny justement. Mais c’est difficile à dire à ce stade de l’investigation.

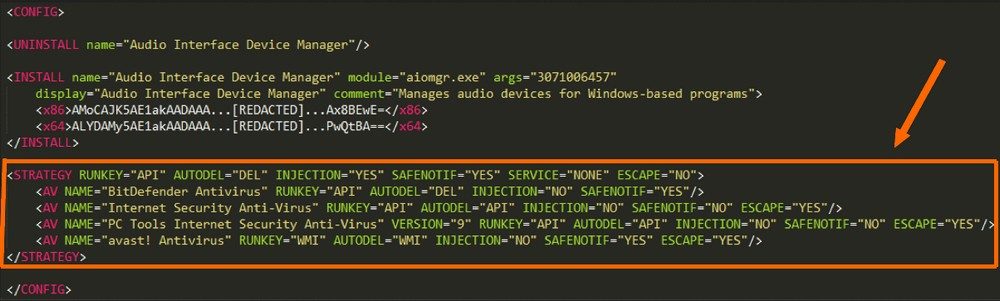

Autre caractéristique : le malware fantôme Casper est extrêmement prudent. Avant de se déployer pour réaliser son espionnage, il regarde d’abord quels antivirus sont présents sur le système. Si la voie est dégagée, il s’installe dans la base de registre. Sinon, il s’autodétruit. « Les auteurs de Casper ont une connaissance approfondie de la détection comportementale de certains antivirus », souligne Joan Calvet. En d’autres termes, ce ne sont pas des petits joueurs.

Quant aux victimes, c’est très difficile à dire. Les visiteurs du site « jpic.gov.sy » n’étaient pas forcément les cibles de l’opération. D’après le chercheur, ce site n’était peut-être qu’un espace de stockage commode vers lequel étaient redirigées les véritables cibles. Mais ce ne sont là que des hypothèses. En tous les cas, les chercheurs en sécurité vont continuer leurs enquêtes sur ce groupe de malwares que certains ont d’ores et déjà baptisé « Animal Farm ».

Lire aussi:

La France lancerait des cyberattaques dans le monde entier, le 21/03/2015

Source:

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.