Opération déminage. Particulièrement exposé dans l’article de The Intercept, qui détaillait un vol massif de clés de chiffrement de cartes SIM par les agences NSA et GCHQ, le fabricant franco-néerlandais Gemalto a voulu livrer sa version des faits, basée sur les résultats d’une enquête interne. Disons-le tout de suite : l’entreprise est incapable de dire s’il y a eu vol de clés ou non, et encore moins de donner un chiffre.

Elle confirme, en revanche, avoir été la cible de deux attaques sophistiquées en 2010 et 2011, avec à la clé des intrusions dans son réseau. « Ces attaques n’étaient pas l’œuvre du premier hacker venu, mais nécessitaient des ressources financières et humaines. Elles correspondent donc bien à ce qui est décrit dans les documents publiés », explique Olivier Piou, PDG de Gemalto. Toutefois, seul le réseau bureautique a été ciblé, et celui-ci ne contenait pas les clés des cartes SIM. Celles-ci seraient stockées dans un autre réseau, très protégé et isolé du reste de l’infrastructure.

Un manque de sécurité dans « quelques cas exceptionnels »

Conclusion : si la NSA et le GCHQ ont volé des clés, ce ne pouvait être que lors des échanges avec les opérateurs, « comme le montrent d’ailleurs les documents de The Intercept », souligne Olivier Piou. Mais là encore, Gemalto a l’argument qui tue : dans la très grande majorité des cas, ces échanges se font selon des processus « hautement sécurisés », et mis en place « bien avant 2010 ». « Dans quelques cas exceptionnels, les données ne passaient pas par le canal sécurisé, pour des raisons d’urgence, de test ou de maintenance », concède néanmoins Patrick Lacruche, RSSI de Gemalto. Et, cela ne concernerait que des « cartes SIM de test ».

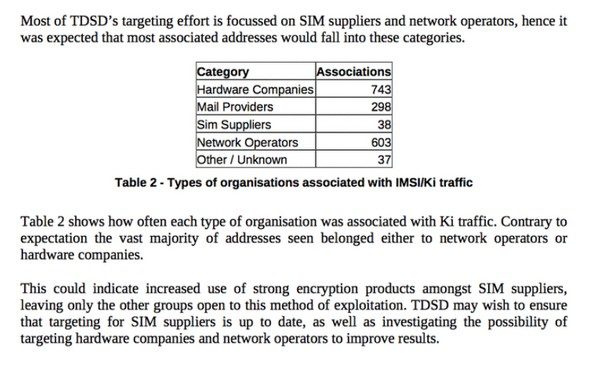

En somme, Gemalto estime que, s’il y a eu vol massif de clés de chiffrement, ce n’est pas depuis son infrastructure. Le fabricant renvoie en quelque sorte la patate chaude vers les autres acteurs concernés, à savoir les opérateurs télécoms et les fabricants de téléphones. Le plus drôle, c’est que Gemalto utilise un document du GCHQ pour se dédouaner. « La table 2 indique les fournisseurs de cartes SIM ne représentent que 2 % des sources de clés d’encryptage (38/1719), et que l’usage de méthodes d’encryptage fortes par les fournisseurs de SIM fait que les autres groupes (98 %) sont nettement plus vulnérables à des tentatives d’interception », explique Gemalto.

La communication de crise de Gemalto s’est terminée sur une note rassurante. Selon le fabricant, l’interception des échanges entre les opérateurs et les fournisseurs ne serait utile que pour les communications 2G. En 3G et 4G, les mécanismes de chiffrement sont différents et de bien meilleure qualité. « L’interception de clés de cryptage en cours d’échange entre le fournisseur de carte SIM et l’opérateur ne permettrait pas aux pirates de se connecter aux réseaux 3G ou 4G et, par conséquent, ne leur permettrait par d’espionner des communications », souligne Gemalto.

Pour le chercheur en sécurité Karsten Nohl, qui a fait de nombreuses études sur la sécurité des réseaux mobiles, cet argument n’est pas valable. « Faire une différence entre 2G et 3G/4G ne fait pas vraiment de sens. Toutes les technologies mobiles sont vulnérables si Gemalto se fait voler les clés secrètes de ses cartes SIM », nous explique-t-il.

Lire aussi :

Le plan démoniaque de la NSA pour déchiffrer toutes les communications mobiles, le 20/02/2015

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.