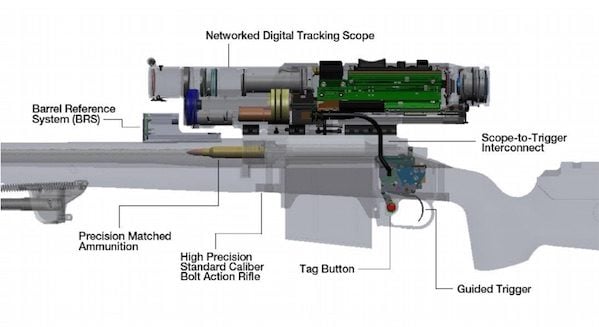

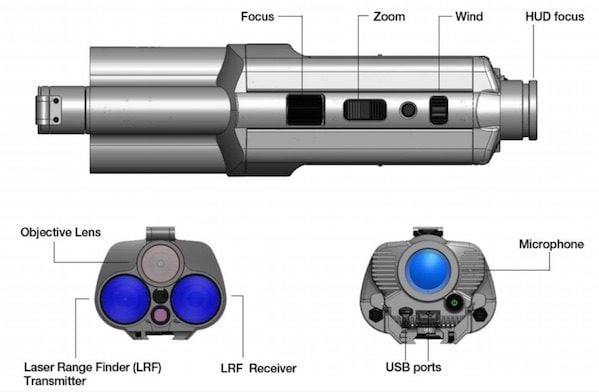

Parmi les différentes présentations de Black Hat 2015, celle de Michael Auger et de sa femme Runa Sandvik figurait certainement parmi les plus incongrues. En effet, le couple de hackers ont montré comment ils ont réussi à pirater le TrackingPoint 338TP, un fusil de précision doté d’une lunette de visée high tech basée sur Linux, permettant au tireur de ne presque jamais manquer sa cible en dessous d’un kilomètre. Pour réussir cette prouesse, la lunette dispose d’une série de capteurs – vitesse du vent, température, pression atmosphérique, etc. – permettant de calculer la trajectoire optimale de la balle et d’ajuster en conséquence le réticule sur la cible. L’affichage de la visée peut également être déportée sur un smartphone, grâce à un hotspot wifi intégré au fusil. Une autre application compagnon permet d’effectuer toute une série de réglages.

En voyant ce bijou technologique lors d’un salon d’exposition, les deux hackers n’ont pas hésité longtemps: ils en ont acheté un exemplaire à 13.000 dollars pour voir ce qu’il avait dans le ventre. En décortiquant la lunette de visée jusqu’à l’os, ils ont réussi à trouver toute une série de failles: des API avec accès non authentifiés, des signatures de firmware mal goupillées, des validations de données insuffisantes, etc. Ces vulnérabilités leur permettent non seulement de modifier les paramètres balistiques du fusil à distance via la connexion Wifi, mais aussi d’exécuter du code à distance, voire même de modifier le firmware de l’appareil. « Dans ce cas, les changements deviennent permanents », précise Runa Sandvik.

Concrètement, il devient alors possible, par exemple, de complètement désaxer les trajectoires de tirs et de faire en sorte qu’ils n’atteignent jamais leur cible. En revanche, il n’est pas possible de lancer à distance un coup de feu: la gâchette ne peut pas être pilotée par le système Linux, il faut l’actionner manuellement (heureusement). La surface d’attaque est également limitée par le fait que le hotspot Wi-Fi est désactivé par défaut et que le nombre de fusils en circulation est plutôt faible (un millier). Il n’y donc pas de quoi être inquiété, d’autant plus que le constructeur a d’ores et déjà mis au point un correctif.

Enfin, les deux hackers soulignent que la le niveau de sécurité informatique du fusil n’était pas si mauvais que cela, comparé aux autres objets connectés. Ainsi, le wifi utilise le chiffrement WPA2, l’accès à la console d’administration était protégé par un mot de passe et les mises de jour de firmware sont chiffrées en GPG. C’est bien, mais ce n’était pas encore suffisant…

Lire aussi:

Notre dossier Black Hat et DEF CON Las Vegas

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.