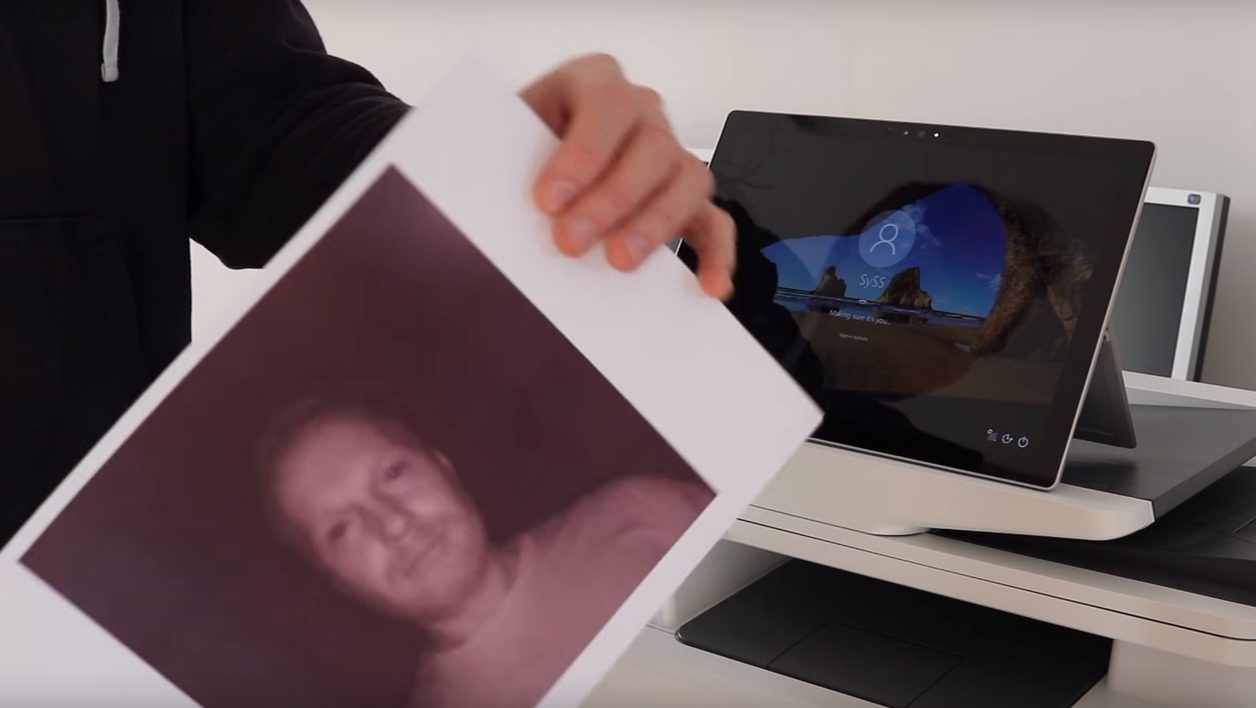

Méfiance si vous utilisez Windows Hello Face Authentication pour vous identifier sur votre ordinateur. Les chercheurs en sécurité Matthias Deeg et Philipp Buchegger de la société SySS GmbH viennent de montrer que ce système biométrique, qui détecte le visage de l’utilisateur au moyen d’une caméra classique (RGB) et d’une caméra infrarouge, est vulnérable. Dans de nombreux cas, il peut être trompé avec une photo imprimée. Les chercheurs ont réalisé trois vidéos YouTube qui démontrent le hack sur une tablette Windows Surface Pro 4.

Le principe du hack est assez simple. Il suffit de prendre une photo de face de la personne ciblée en mode infrarouge, bidouiller un peu la luminosité et le contraste, puis l’imprimer avec un copieur laser avec une résolution 340 x 340. Cette feuille de papier a permis aux chercheurs de tromper le système Hello sur Windows 10 v1607 (Anniversary Update), même si l’option « Enhanced Anti-spoofing » est activée. Celle-ci est pourtant censée renforcer la sécurité du système d’authentification. Elle n’est d’ailleurs disponible que pour certaines configurations matérielles.

Sans « Enhanced Anti-spoofing », point de salut

La bonne nouvelle, c’est que ce hack ne fonctionne pas sur les versions Windows 10 v1703 (Creators Update) et v1709 (Fall Creators Update) à condition que l’option « Enhanced Anti-spoofing » soit activée et que la configuration du système soit récente. En revanche, il fonctionne si cette fameuse option est désactivée, ou si l’utilisateur n’a pas reconfiguré Windows Hello après la mise à jour d’une version vulnérable.

Bref, pour être en sécurité, les utilisateurs de Windows Hello sont invités à installer la dernière version de Windows 10, refaire une configuration du système d’authentification et s’assurer que l’option « Enhanced Anti-spoofing » existe et soit activée. Dans le cas contraire, mieux vaut revenir au bon vieux mot de passe. Les deux chercheurs comptent publier davantage détails sur leurs attaques et les différentes variantes possibles début 2018.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.