Si d’autres exemples vous viennent à l’esprit, n’hésitez pas à commenter cette actualité dans nos forums.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

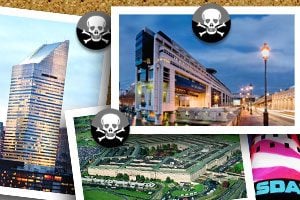

Le ministère des Finances piraté ! L’affaire est de taille, mais ce n’est pas la première du genre. Voici quelques-unes des plus étonnantes intrusions dans les systèmes informatiques des institutions.

Si d’autres exemples vous viennent à l’esprit, n’hésitez pas à commenter cette actualité dans nos forums.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.